无标题

红日靶场

msf

frp

组成:

客户端(frpc) 和 服务端(frps)

服务端部署在具有公网 IP 地址的机器上,而客户端部署在需要穿透的内网服务所在的机器上。

原理:

由于内网服务缺乏公网 IP 地址,因此无法直接被非局域网内的用户访问。用户通过访问服务端的 frps,frp 负责根据请求的端口或其他信息将请求路由到相应的内网机器,从而实现通信。

操作

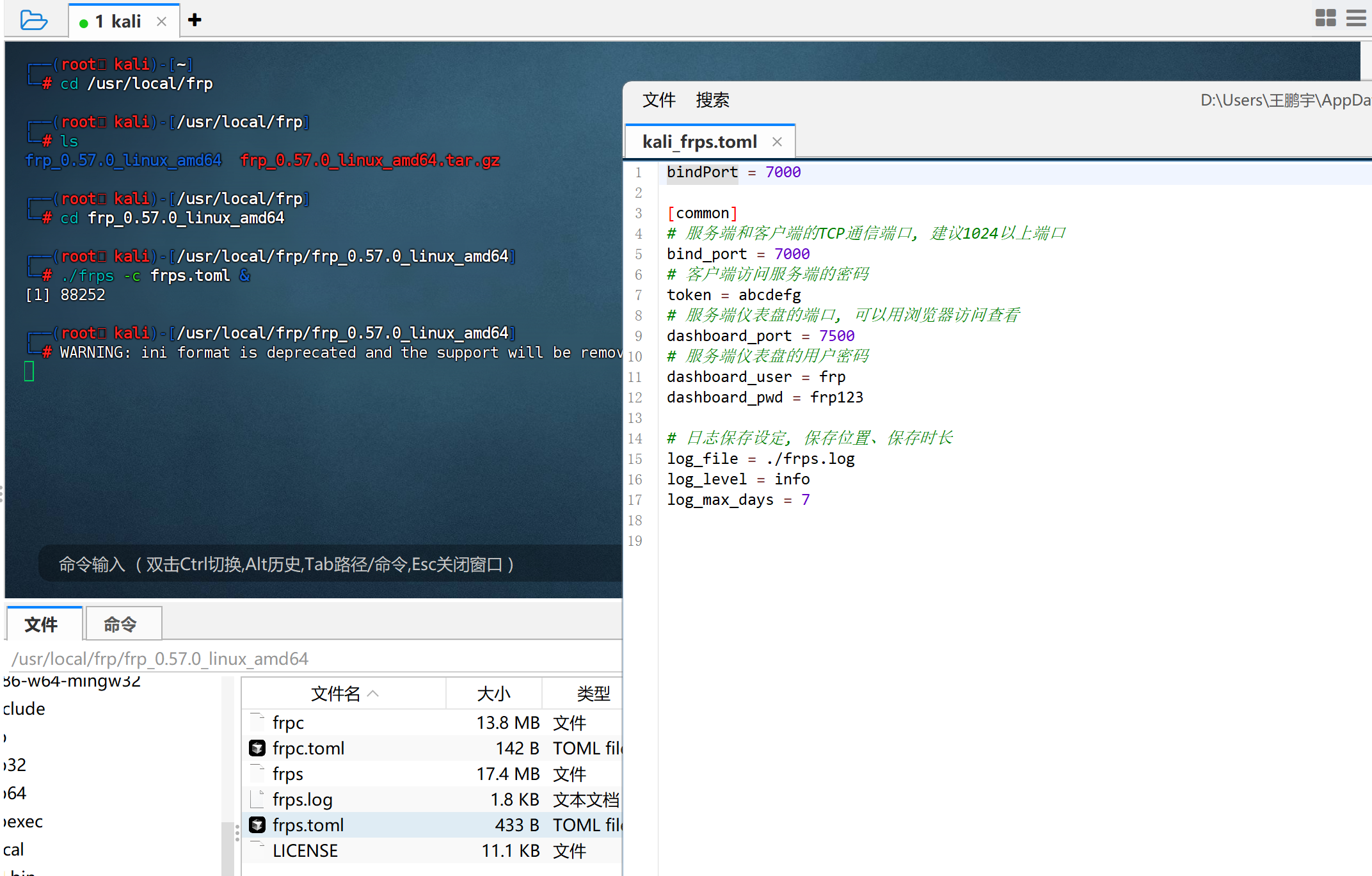

服务端:kali(linux)

- 压缩包上传并解压

cd /usr/local/frp` `tar -zxvf frp_0.57.0_linux_amd64.tar.gz` `cd frp_0.57.0_linux_amd64/

- 修改服务端配置文件 frps.toml

[common]

//服务端和客户端的TCP通信端口, 建议1024以上端口

bind_port = 7000

//客户端访问服务端的密码

token = abcdefg

//服务端仪表盘的端口, 可以用浏览器访问查看

dashboard_port = 7500

//服务端仪表盘的用户密码

dashboard_user = frpdashboard_pwd = frp123

//日志保存设定, 保存位置、保存时长

log_file = ./frps.loglog_level = infolog_max_days = 7

- 启动(若失败先设置设置防火墙端口)

./frps -c frps.toml &

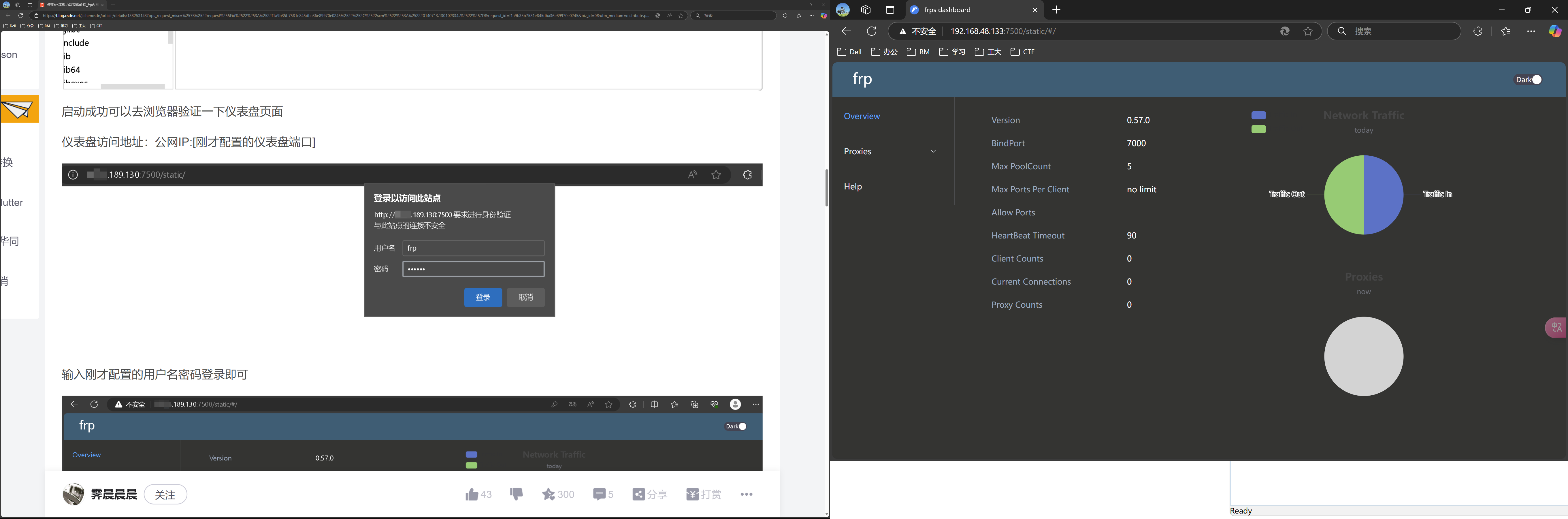

- 检验仪表板

本地客户端

客户端就是你要攻击的靶机,需要把这个靶机当跳板,去与那些内网主机发送信息

- 编辑frpc.toml配置文件

[common]

//服务端公网IP

server_addr = [服务端公网IP]

//客户端访问服务端的密码

token = abcdefg

//客户端与服务端通信端口

server_port = 7000

[mysql]

//指定TCP连接类型

type = tcp

//客户端IP, 这里填本地IP就可以

local_ip = 127.0.0.1

/表示客户端本地的端口号

local_port = 3306

//表示服务端的代理端口号

remote_port = 3316

- 然后运行

./frpc -c frpc.toml