取证wp

22长安

校验md5命令:certutil -hashfile 【filename】 MD5

1.SHA256值,火眼哈希值分析即可

2.搭建服务器技术员的IP地址:登录日志中查看同一个登录IP

3.检材中操作系统的发行版本号:仿真镜像使用命令cat /etc/redhat-release

4.网卡绑定的静态IP地址:仿真中使用ifconfig命令

5.jar包存放目录:查看历史命令,发现多次进入/web/app目录,并执行npm等指令,进入后发现有多个jar包,确定为网站jar包所存放目录

6.检材1中监听7000端口的进程对应文件名:将jar包全部导出,用反编译器查看是哪个jar包使用了7000端口

7.检材1中,网站管理后台页面对应的网络端口为

8.检材1中,网站前台页面里给出的APK的下载地址是

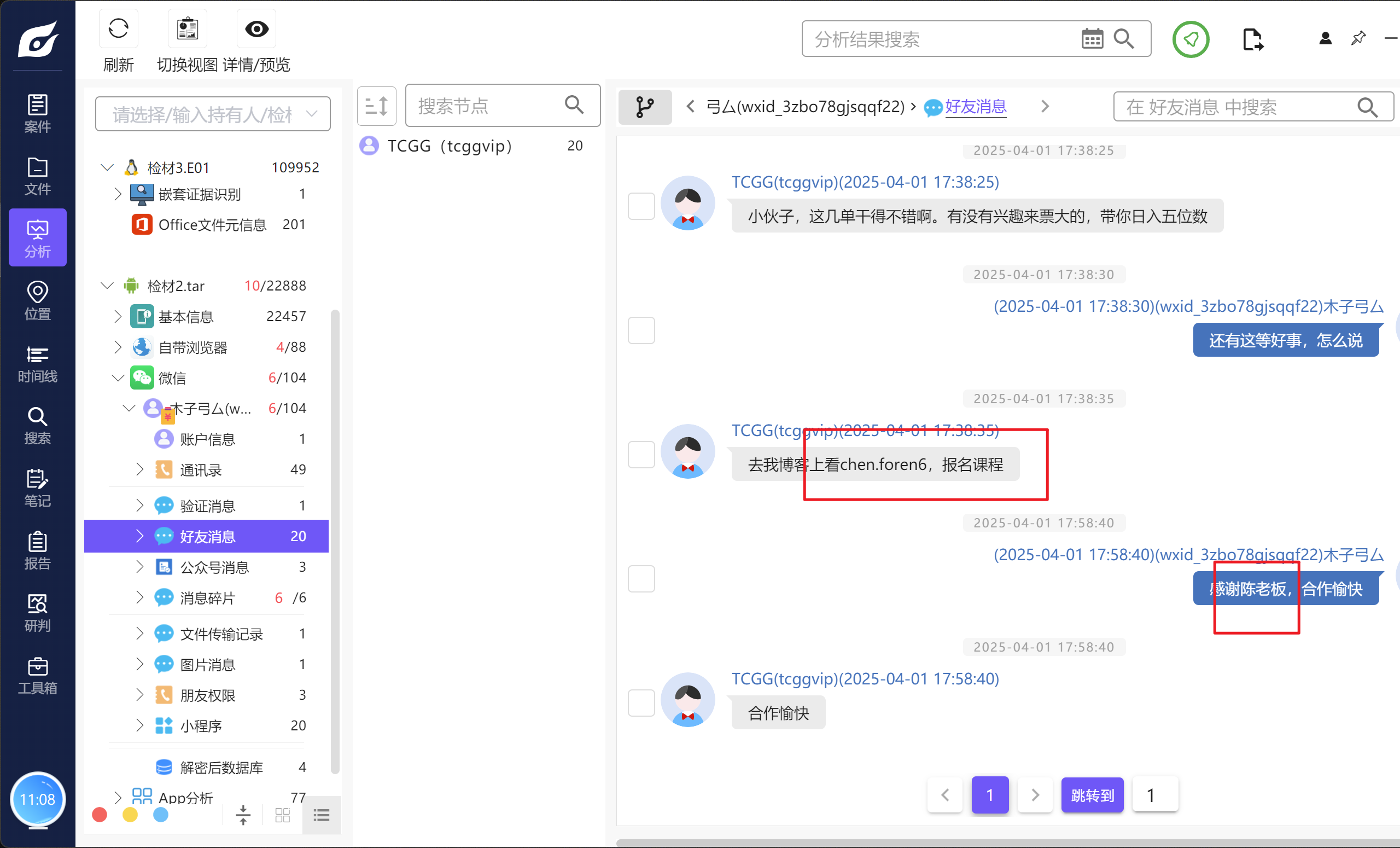

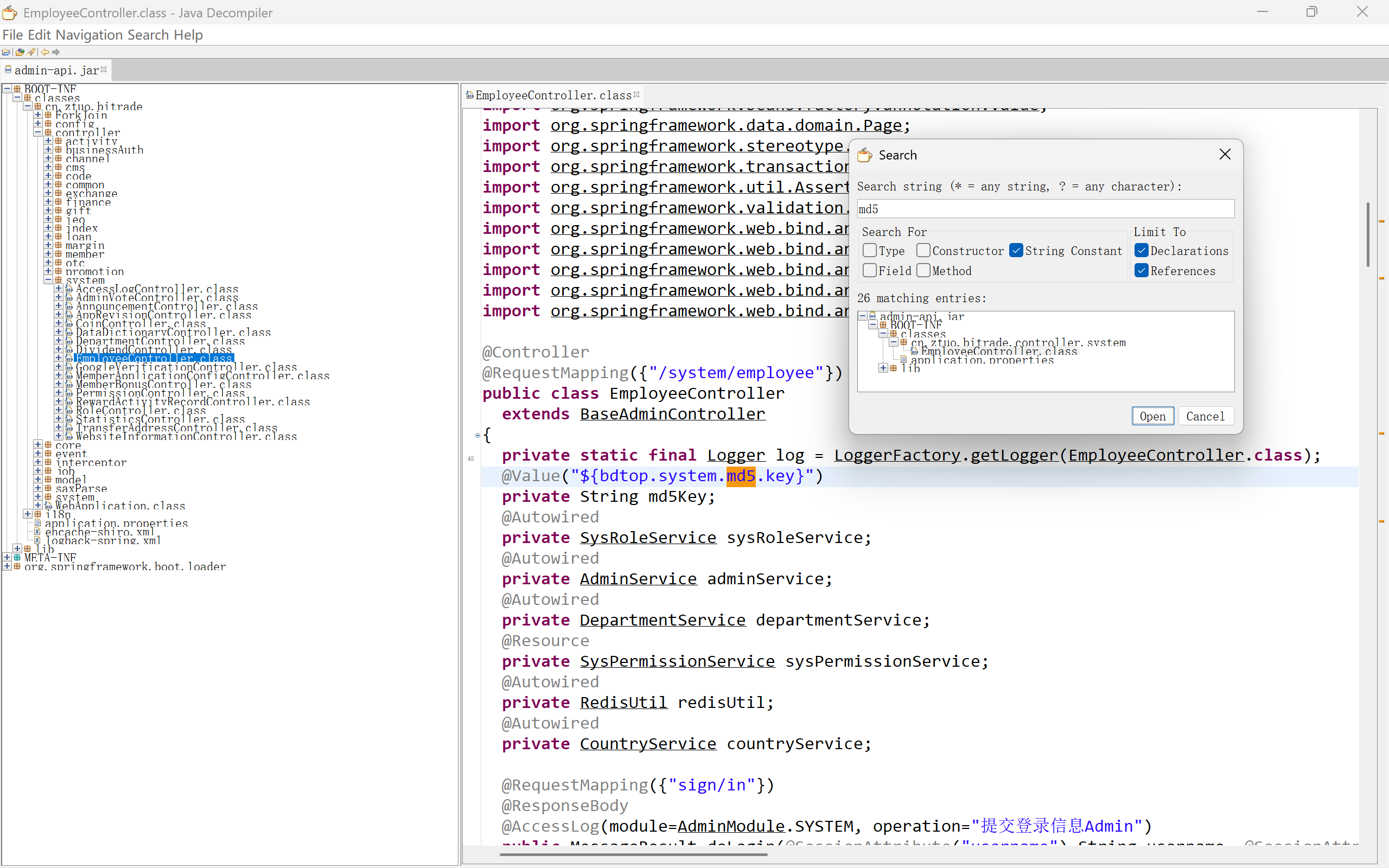

9.检材1中,网站管理后台页面调用的用户表(admin)里的密码字段加密方式为:反编译admin-api.jar包,通过搜索试探md5,在最后发现md5.key,判断为md5

10.分析检材1,网站管理后台登录密码加密算法中所使用的盐值是:盐值:md5算法中加密或解密过程中“撒”(夹杂)的随机数,找到md5.key即为盐值

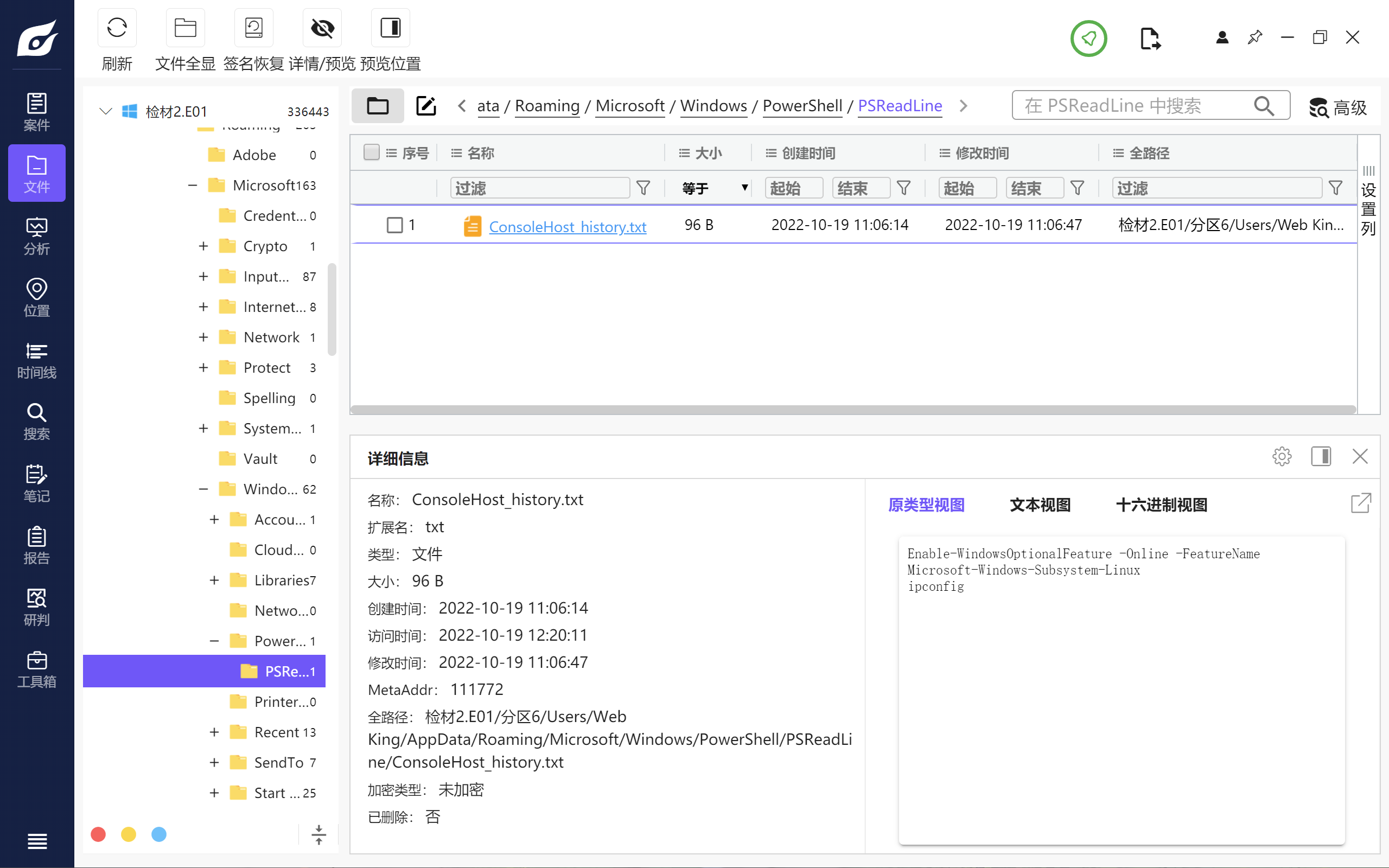

11.检材2中,windows账户Web King的登录密码:火眼分析——用户列表 or 仿真系统自动识别出账户密码

12.检材2中,除检材1以外,还远程连接过哪个IP地址?Xshell——会话

13.检材2中,powershell中输入的最后一条命令是: Windows中的Powershell位置是%USERPROFILE%\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history.txt

14.检材2中,下载的涉案网站源代码文件名为:镜像仿真检材2,下载中多个zip文件,通过搜索ZTuoExchange_framework发现符合本次比赛的案情。

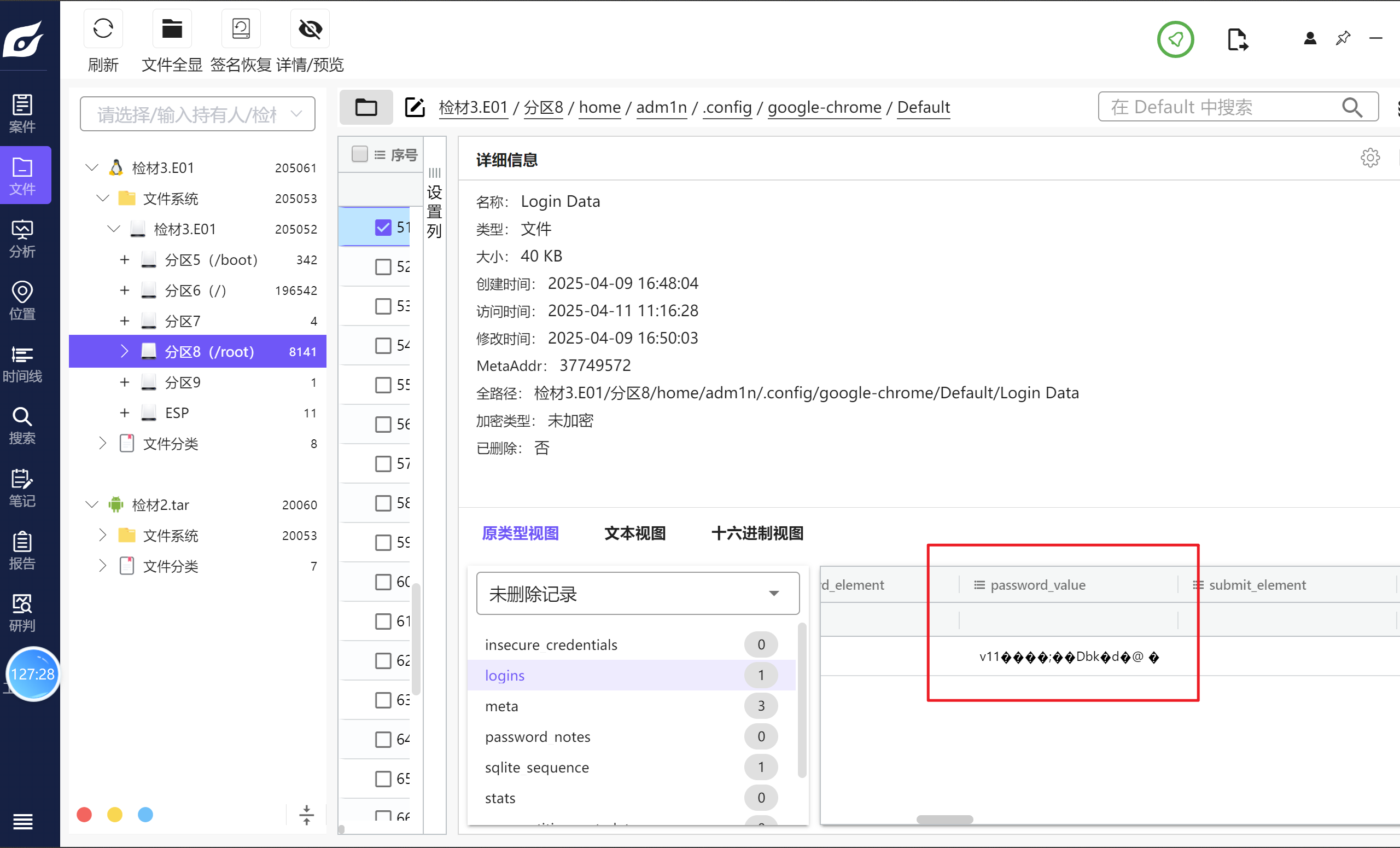

15.检材2中,网站管理后台root账号的密码为:谷歌浏览器中有保存的密码

16.检材2中,技术员使用的WSL子系统发行版本是:

WSL(Windows Subsystem for Linux)是一种在[Windows操作系统]上运行Linux环境的兼容层。

仿真windows系统中有两个子系统乌班图,题说为技术员所使用即有数据可以找到wsl位置通过对比两个文件大小or直接打开子系统发现20.04可直接进入命令行而22.04则需要配置or使用指令wsl -l -v

17.检材2中,运行的数据库服务版本号是

18.上述数据库debian-sys-maint用户的初始密码是

- 检材3服务器root账号的密码是:系统SSH历史输入命令,发现曾使用sshpass对172.16.80.128进行连接,连接密码为

h123456

20.检材3中,监听33050端口的程序名为:历史命令中嫌疑人进入了/data/mysql 后使用docker-compose up进入目录后查看.yml配置文件,发现使用了33050,启动后发现程序名

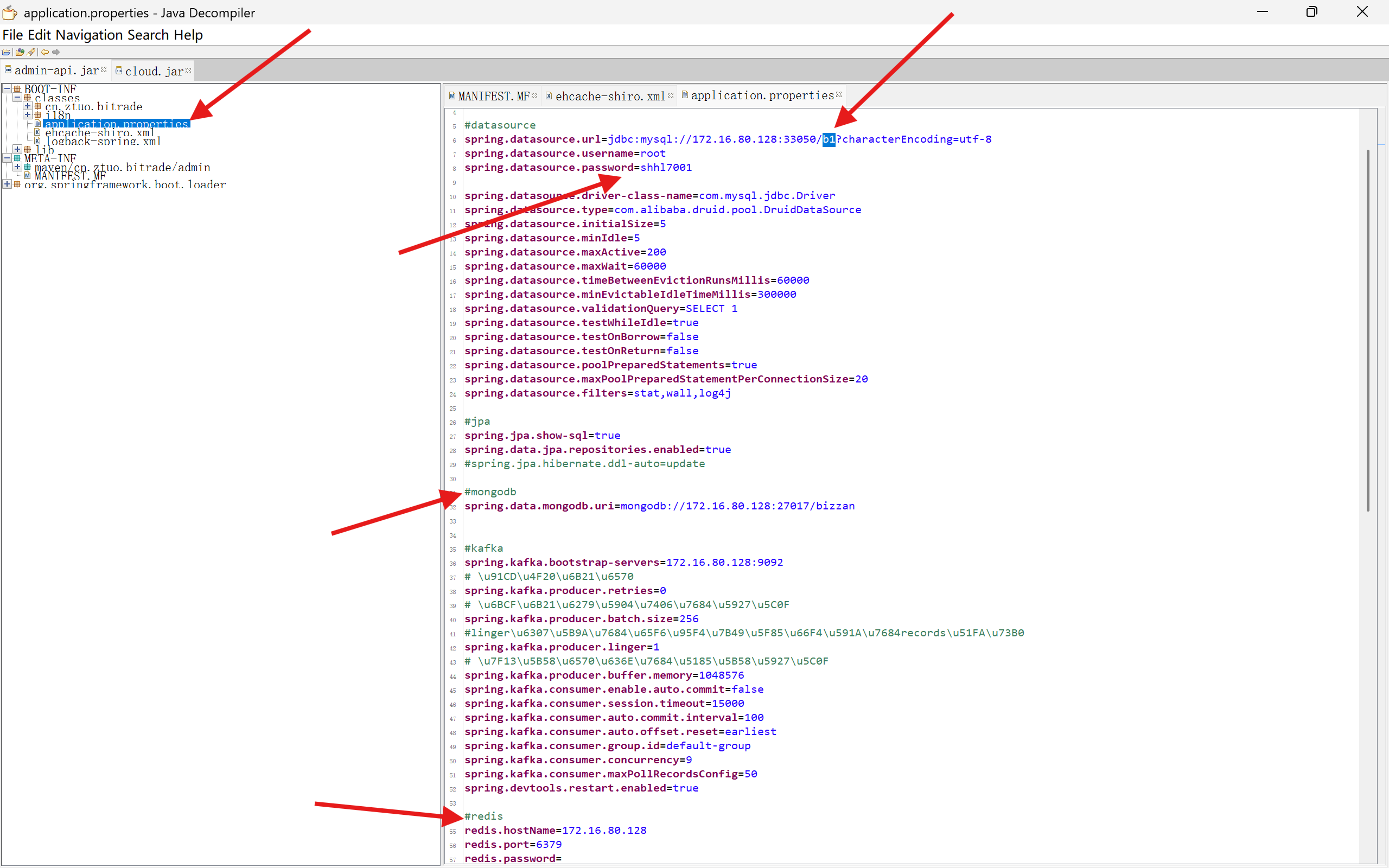

21.除mysql外,该网站还依赖以下哪种数据库?对于admin-api.jar分析中,使用了redis以及mongo

22.mysql数据库root账号的密码是?admin-api.jar包中datasource中存在password密码 or docker-compose配置文件中找到(cat docker-compose.yml)

23.MySQL数据库在容器内部的数据目录为?cat上述配置文件得volumes:- /data/mysql/db:/var/lib/mysql可得后者var/lib/mysql为数据目录 or 进入容器内部找到相关信息

24.涉案网站调用的MySQL数据库名为?分析admin-api.jar包在url一列有连接数据库为b1的信息

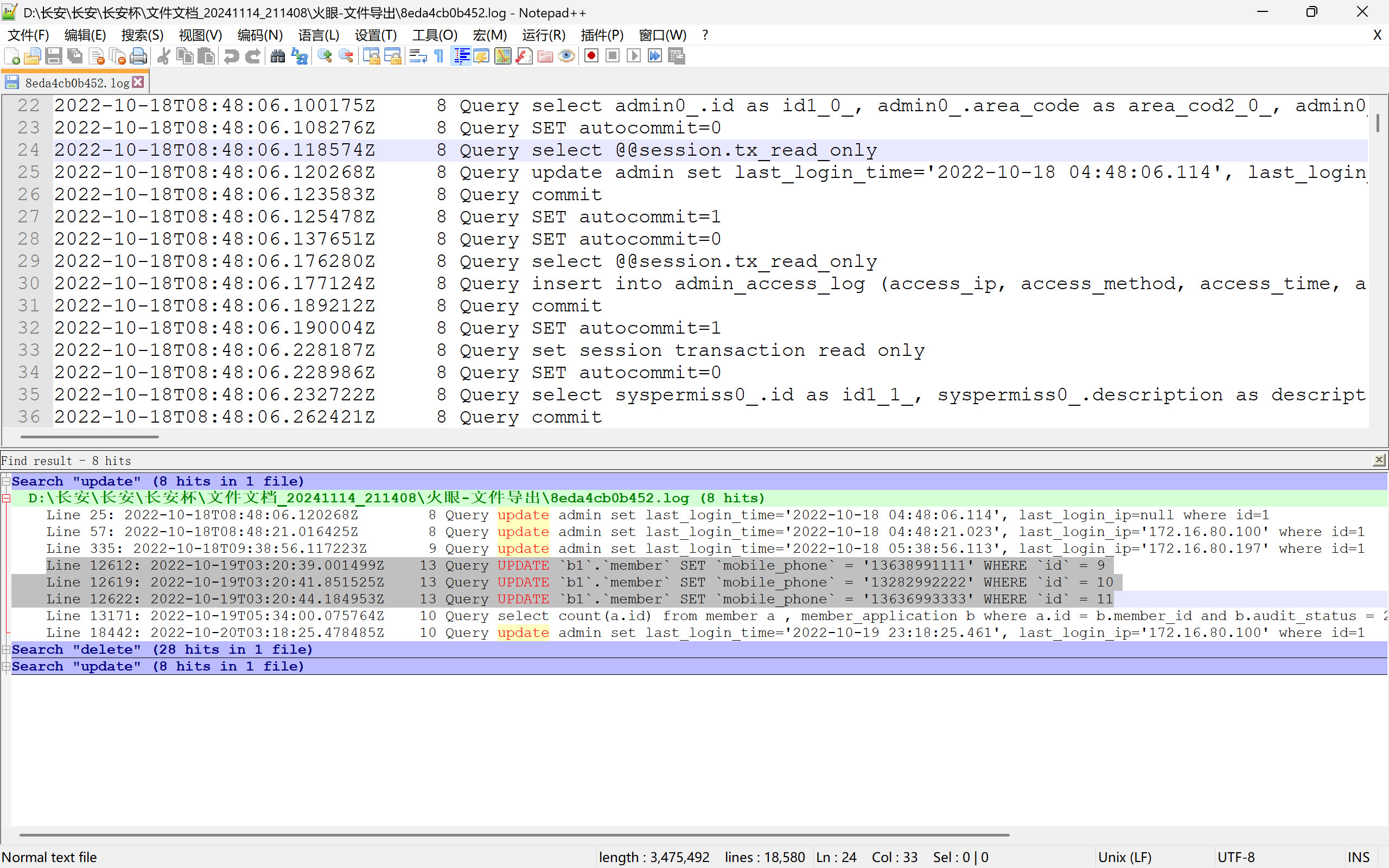

25.勒索者在数据库中修改了多少个用户的手机号?在/data/mysql/db中.log日志文件里通过搜索update(修改/更新数据)发现对mobile_phone修改了三次

26.勒索者在数据库中删除的用户数量为?在上述日志文件中搜索delete(删除数据)发现删除了b1数据库的member表的内容(delete from ‘b1’’.’’member’)从973到1000删除了28个用户

27.还原被破坏的数据库,分析除技术员外还有哪个IP地址登陆过管理后台网站?

24美亚

案情简介

2024年8月某日,香港警方接获一名本地女子Emma报案,指她的姐姐Clara失联多天,希望报告一宗失踪人口的案件。现在你被委派处理这宗案件。在处理该案件期间,你在Emma的同意下提取了她手机的资料,并且协助警方对Clara及其丈夫David的电子装备进行取证工作。请分析以下的资料,还原事件经过

检材列表

Emma的iOS手机镜像档案(Emma_Mobile_Image.zip)

Clara的安卓手机镜像档案(Clara_Smartphone.bin)

David的Windows系统计算器镜像档案(David_Laptop_64GB.e01)

David的8GB U盘镜像档案(David_USB_8GB.e01)

David的安卓手机镜像档案(David_Smartphone_1.zip)

David的Windows系统计算器内存档案(RAM_Capture_David_Laptop.raw)

题目

Emma手机

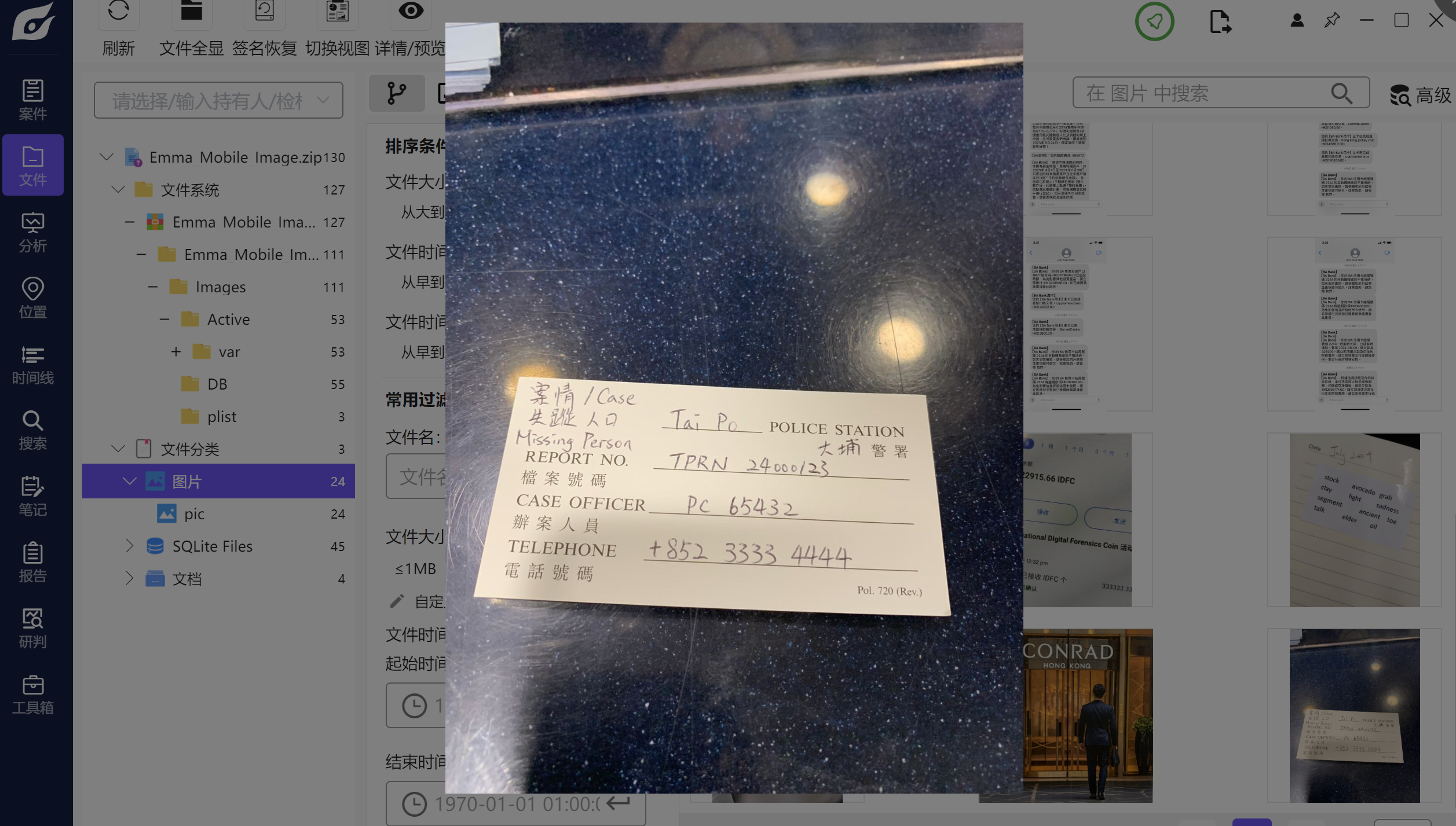

- Emma已经几天没有收到她姐姐Clara的消息了,报警失踪,她焦虑地将手机提交给警察,希望能找到线索。警察将手机交给你进行电子数据取证。你成功提取了Emma手机的镜像。请根据取证结果回答以下问题。根据Emma_Mobile.zip,Emma和Clara的微信聊天记录,Emma最后到警署报案并拍摄写有报案编号的卡片,拍摄时的经纬值是多少?

直接找检材照片

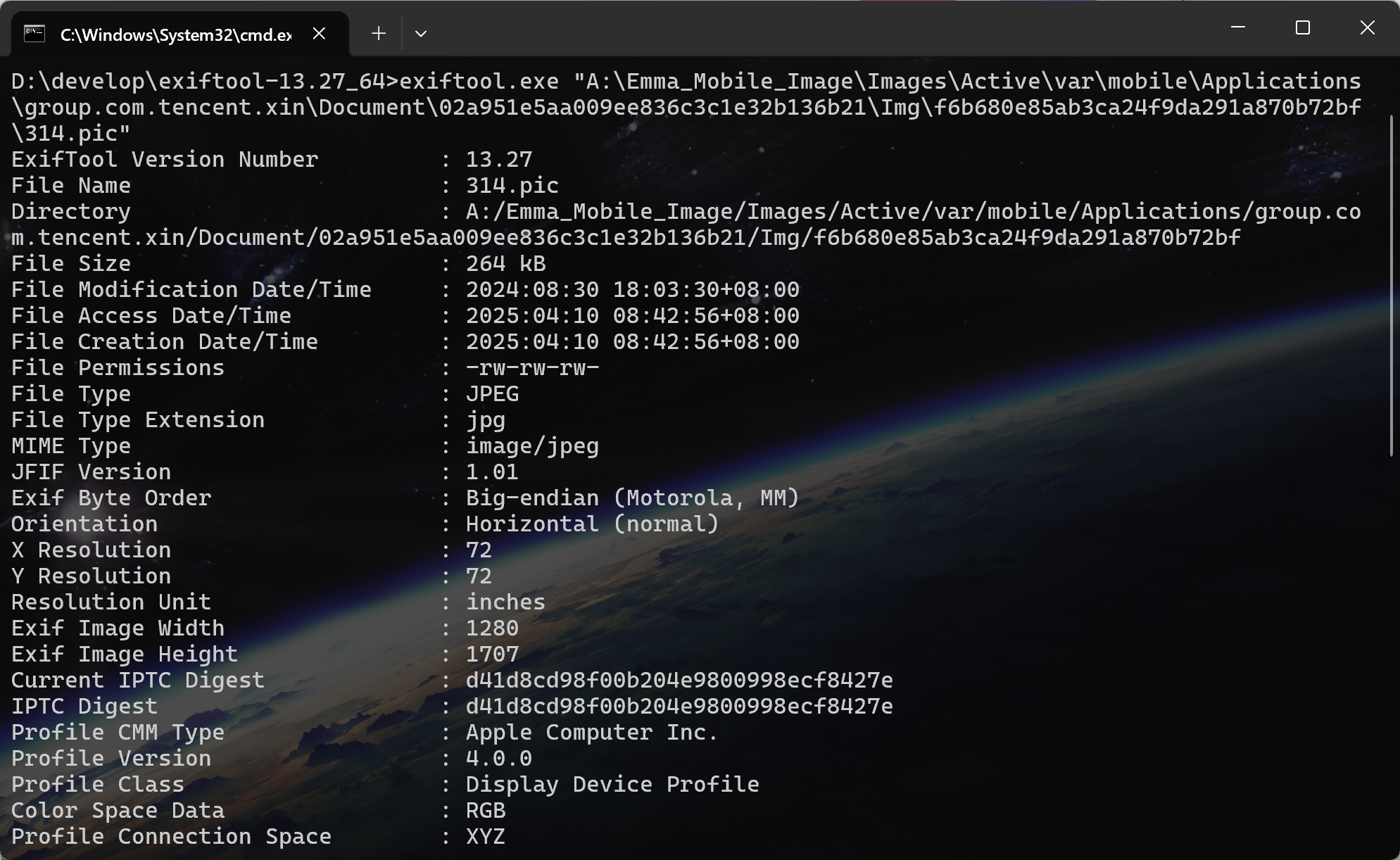

使用本地exif分析工具发现找不到gps信息,从路径可以看出是从vx发出的,因为信息隐藏不能从exif得出

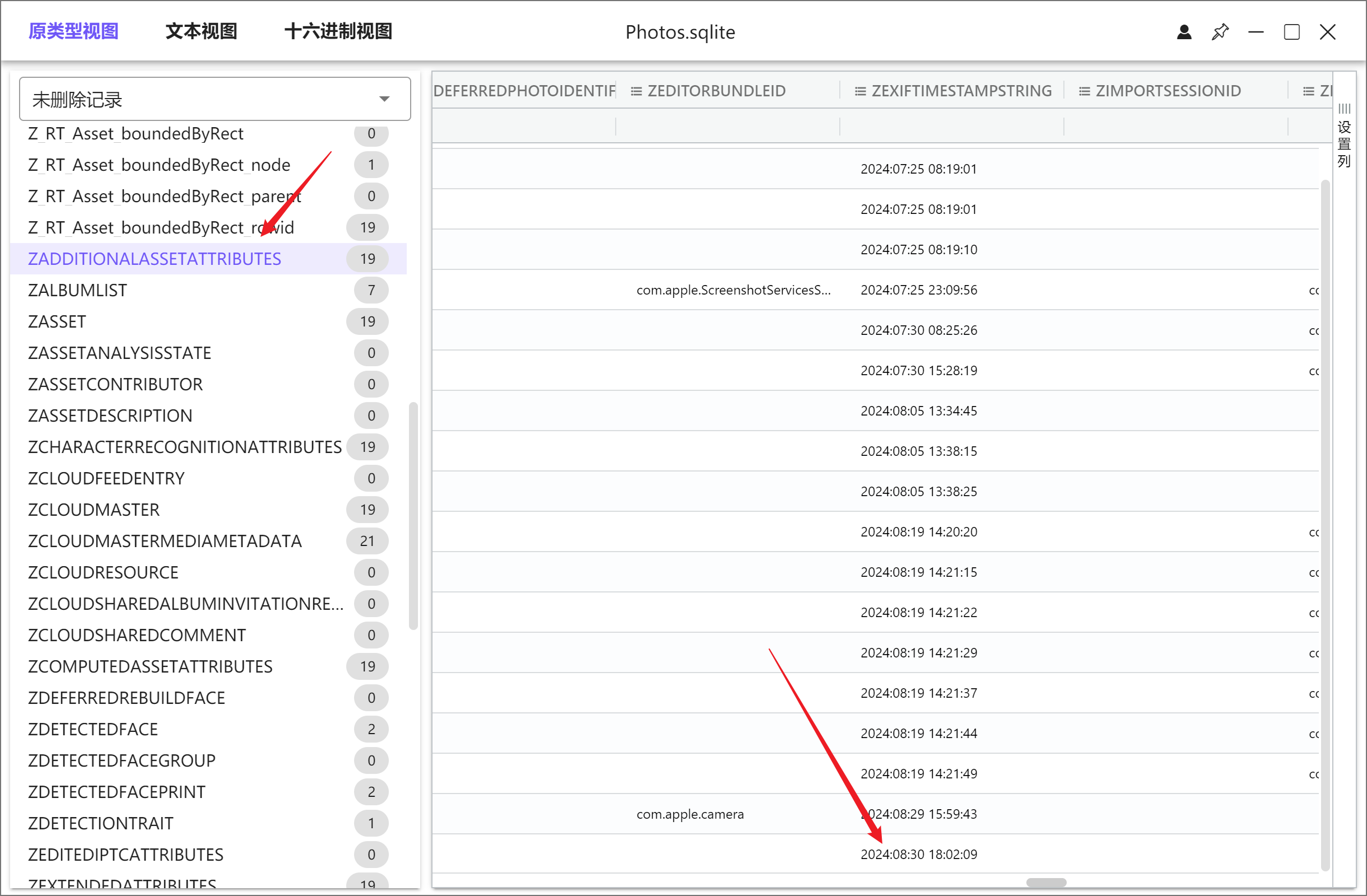

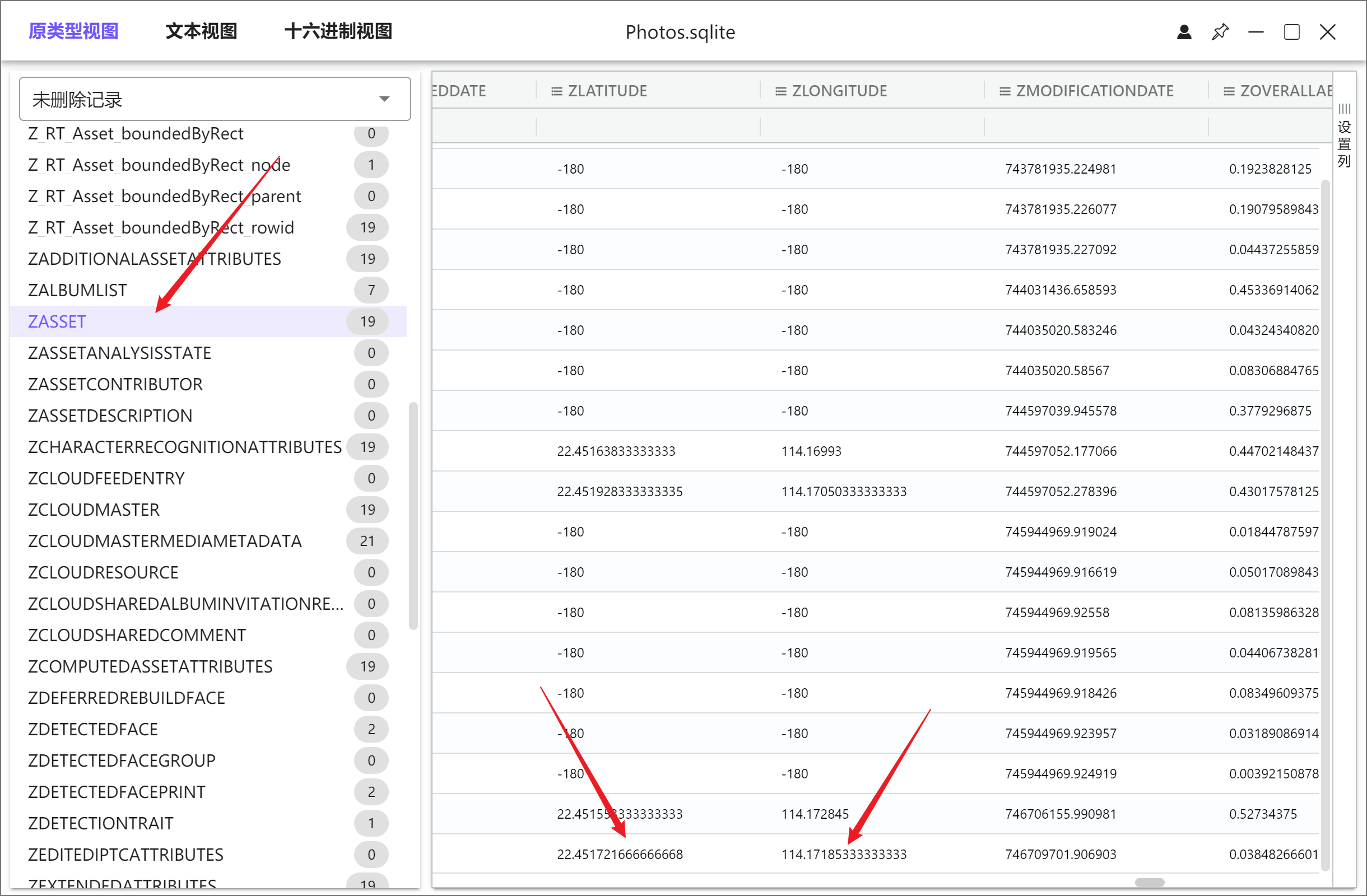

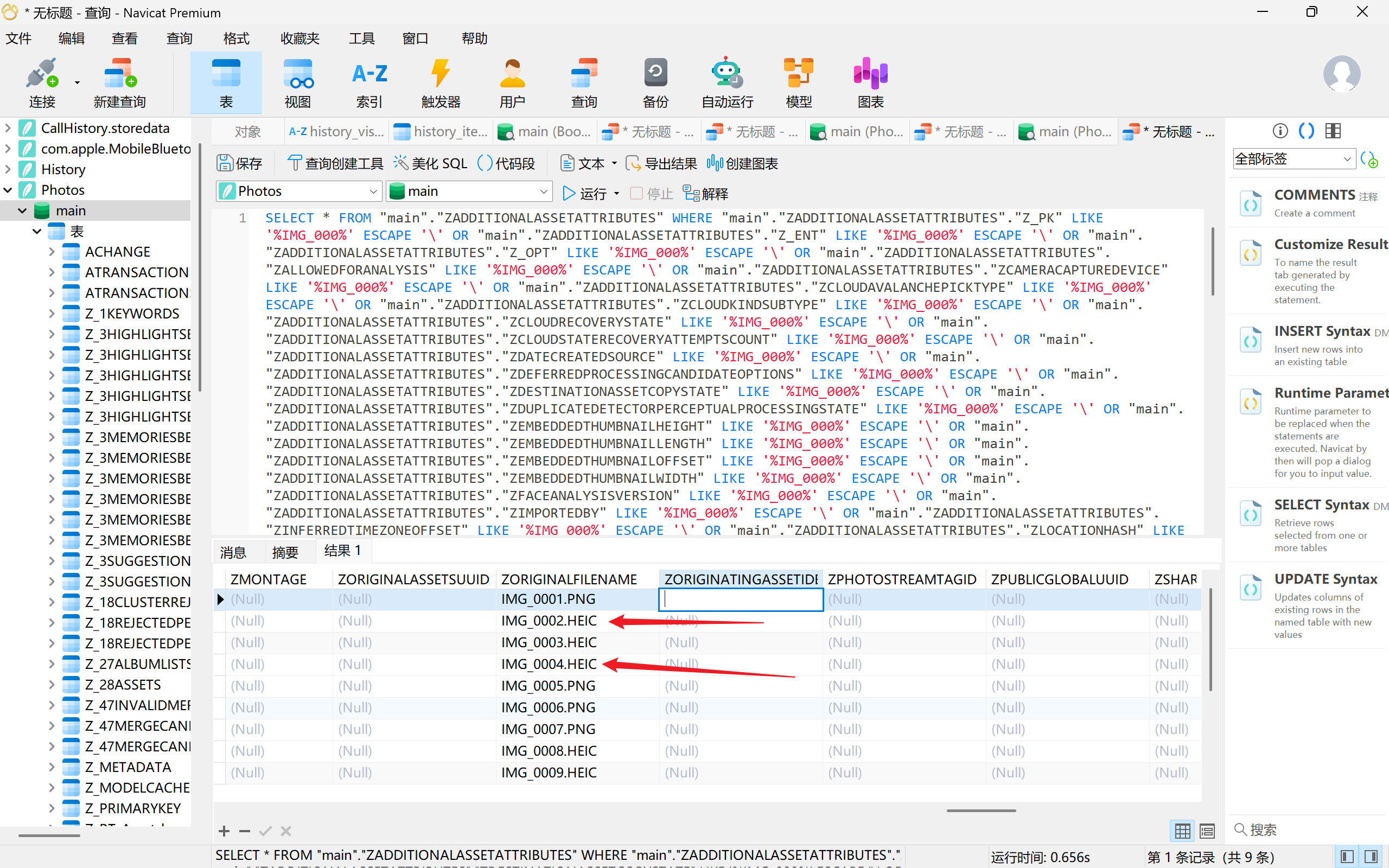

从照片数据库Photos.sqlite中对照时间找出相应的数据,再依据别的表找出这张图片的坐标信息

注意Latitude指纬度,Longitude指经度

- 根据Emma_Mobile.zip,2024年8月30日下午两点后Emma共致电Clara多少次?

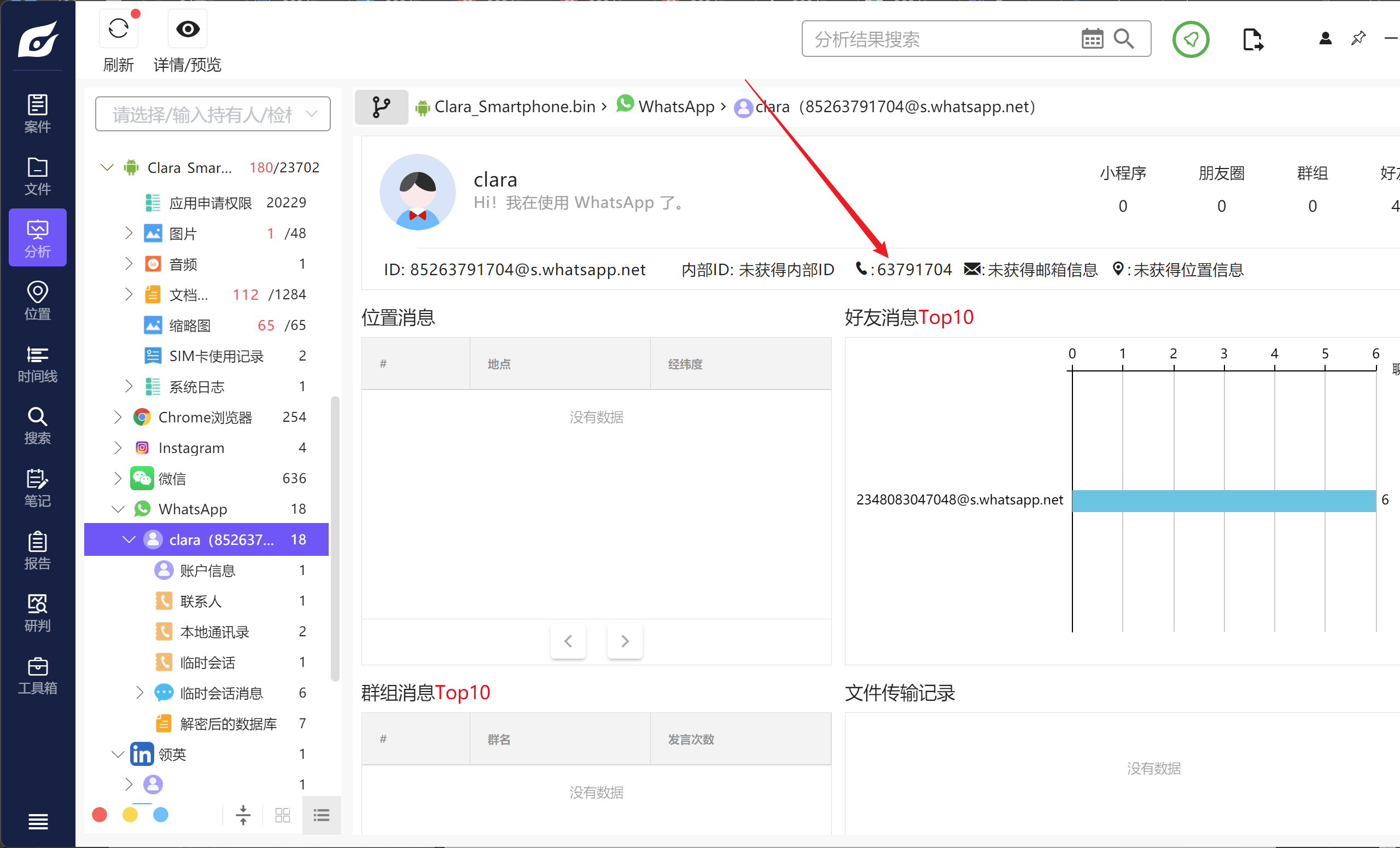

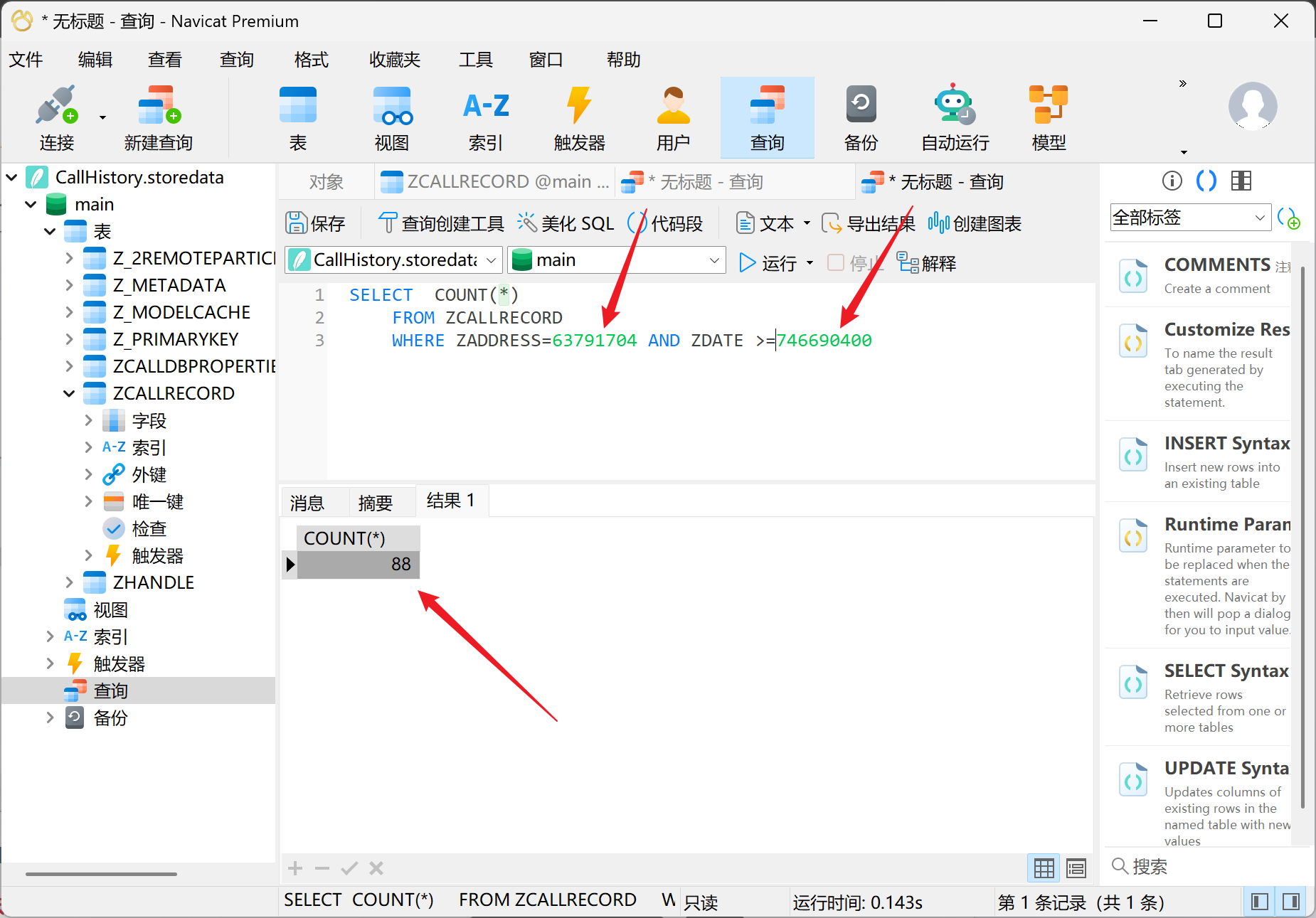

先在clara检材whatsapp中找到手机号

用navicat连接callhistory数据库

时间2024-8-30 14:00换算为时间戳进行过滤查询

SELECT COUNT(*) FROM ZCALLRECORD WHERE ZADDRESS=63791704 AND ZDATE >=746690400

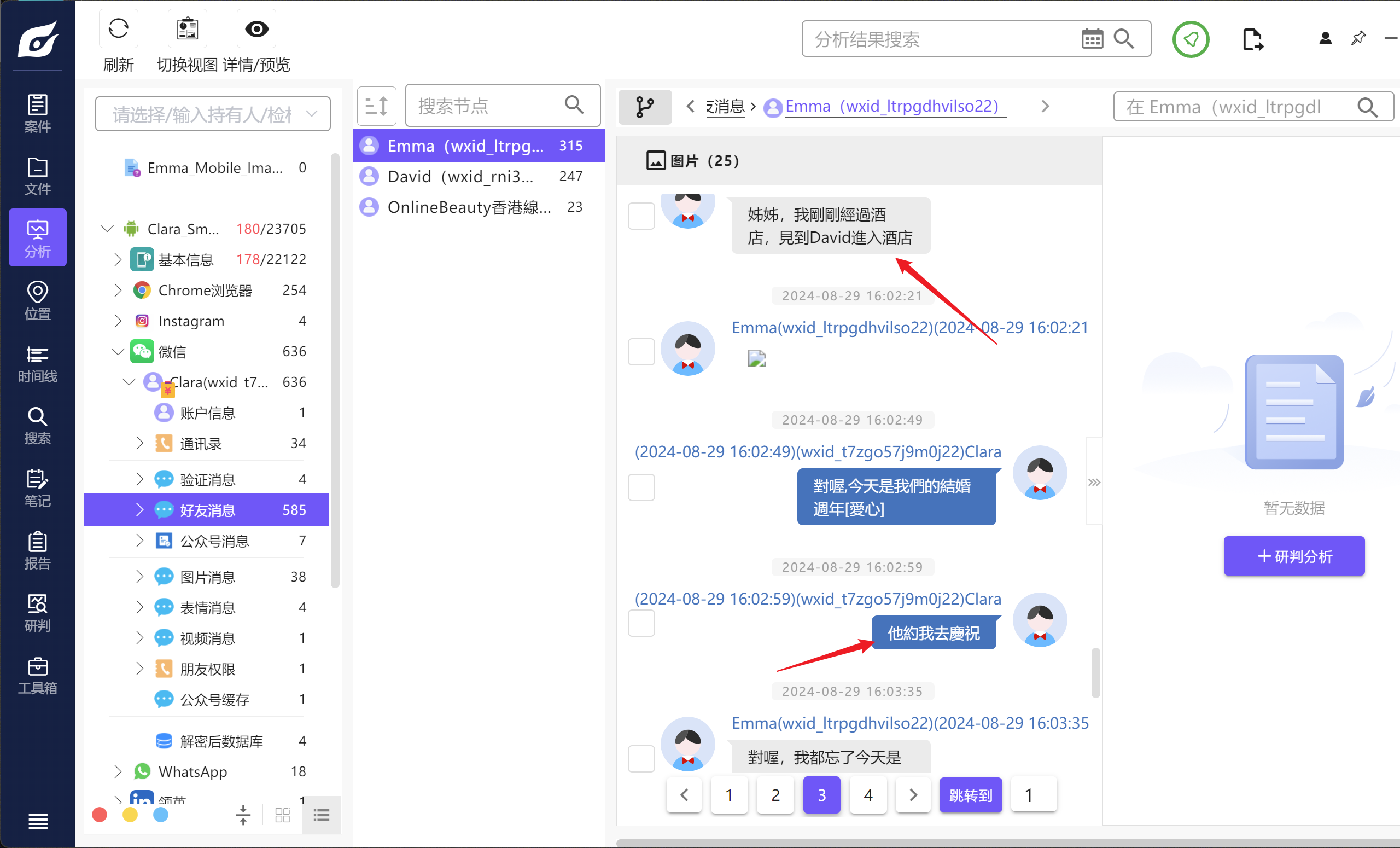

- 根据 Emma 和 Clara 的微信聊天记录, Clara 失踪前曾告诉 Emma 会到哪里?

根据vx聊天记录直接得出

- 参考Emma_Mobile.zip,Emma的iPhone XR内微信应用程序的版本是多少?

翻看manifest.plist(ios系统中描述应用的安装信息的属性列表文件)

或者通过应用列表查找微信直接出版本号

- 参考Emma_Mobile.zip,Emma手机中下列哪个选项是正确的?(2分)

A. iOS版本为17.6.1

B. IMEI为356414106484705

C. Apple ID为Emma1761@gmail.com

D. 手机曾经安装Metamask应用程式

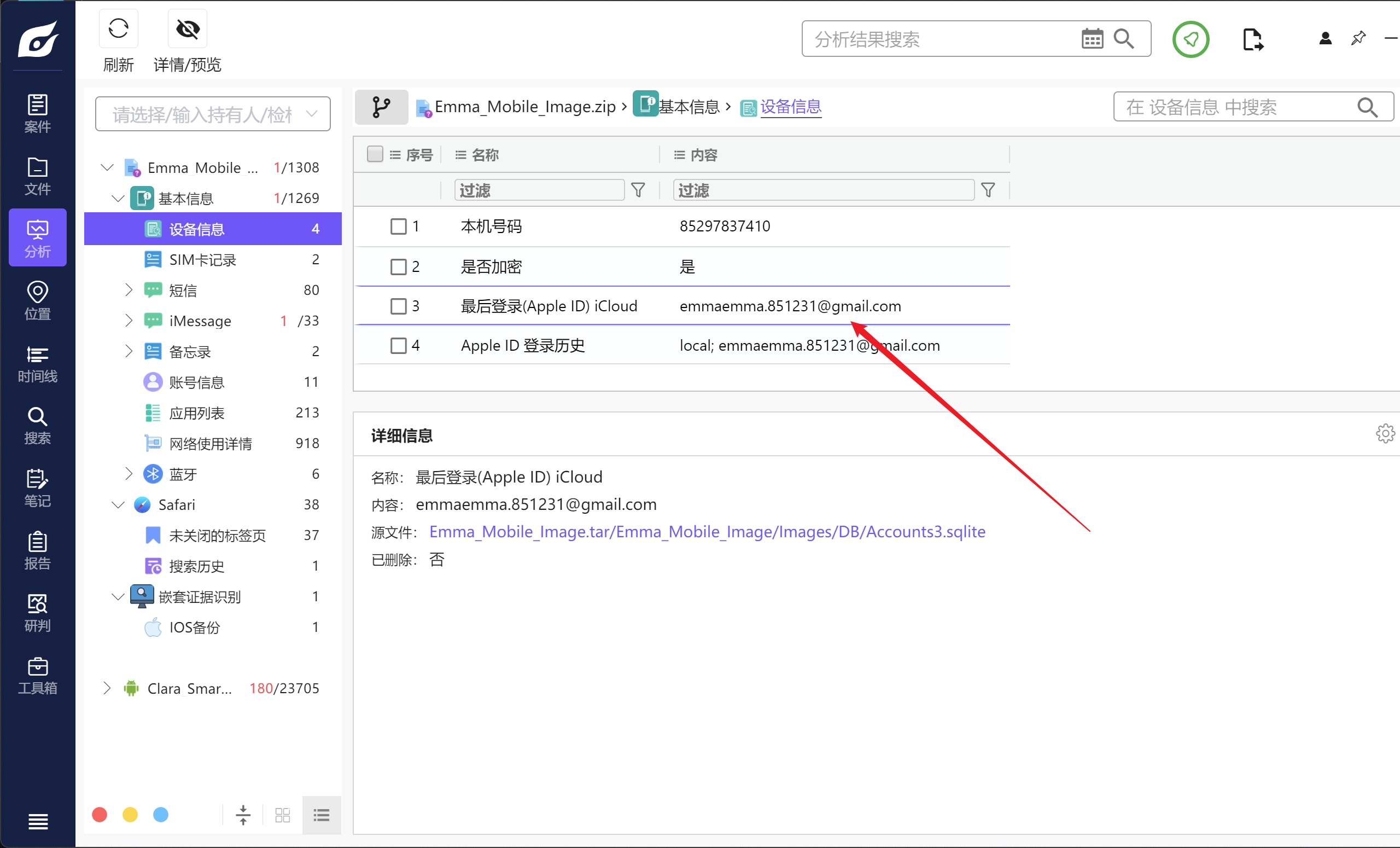

ios版本从嵌套证据识别-ios备份中直接出;appid从基本信息-设备信息中也直接出

由于是多选题,排除俩较为简单的,直接选(取巧)

IMEI(国际移动识别码)翻com.apple.commcenter.plist文件全局搜索imei得

d选项应用列表直接搜可得

参考Emma_Mobile.zip,Emma手机中Apple ID的注册电子邮箱是多少?

设备信息直接出

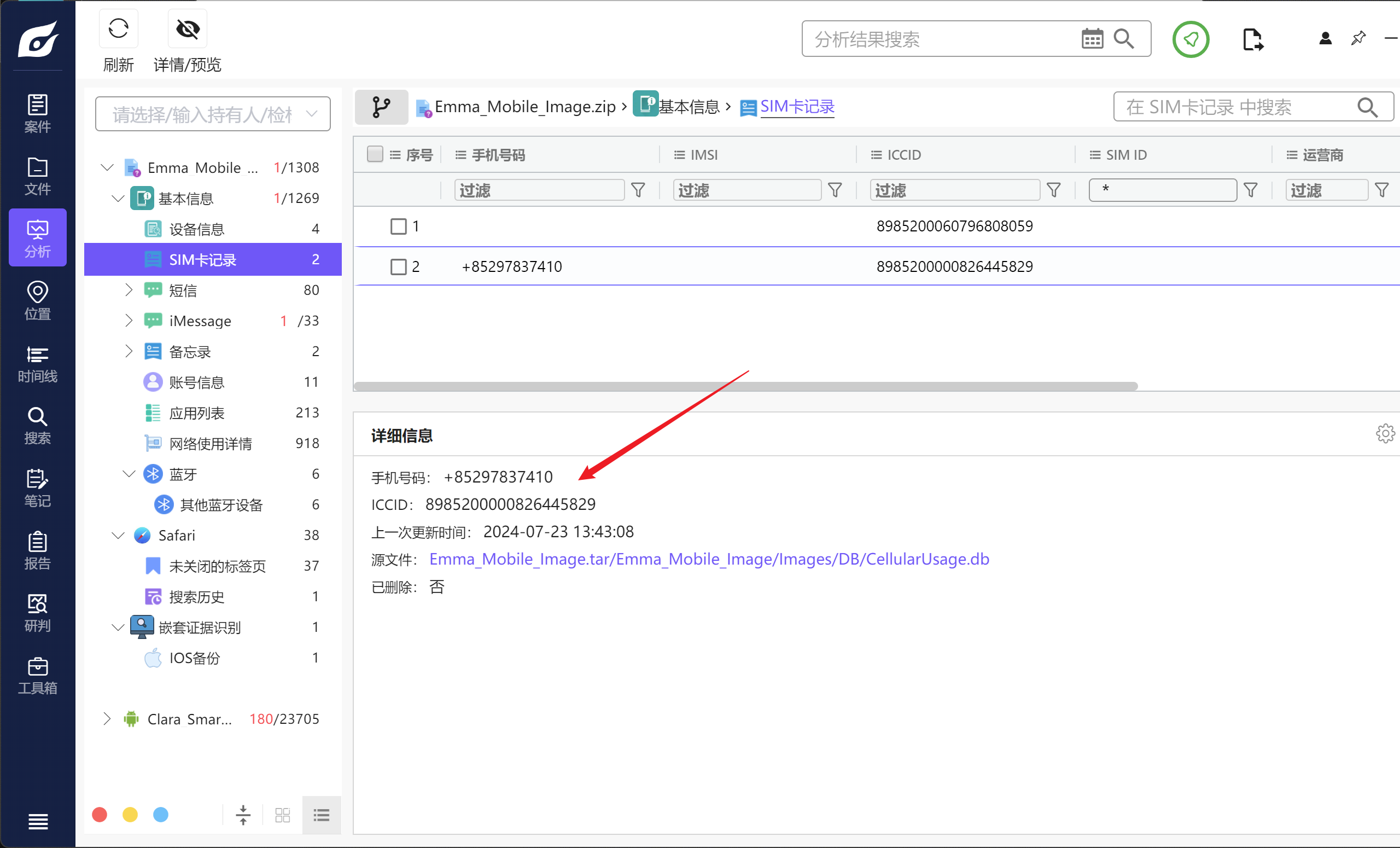

参考Emma_Mobile.zip,在2024年,Emma手机上曾记录的电话卡集成电路卡标识符(ICCID)是多少?

SIM卡记录直接得出

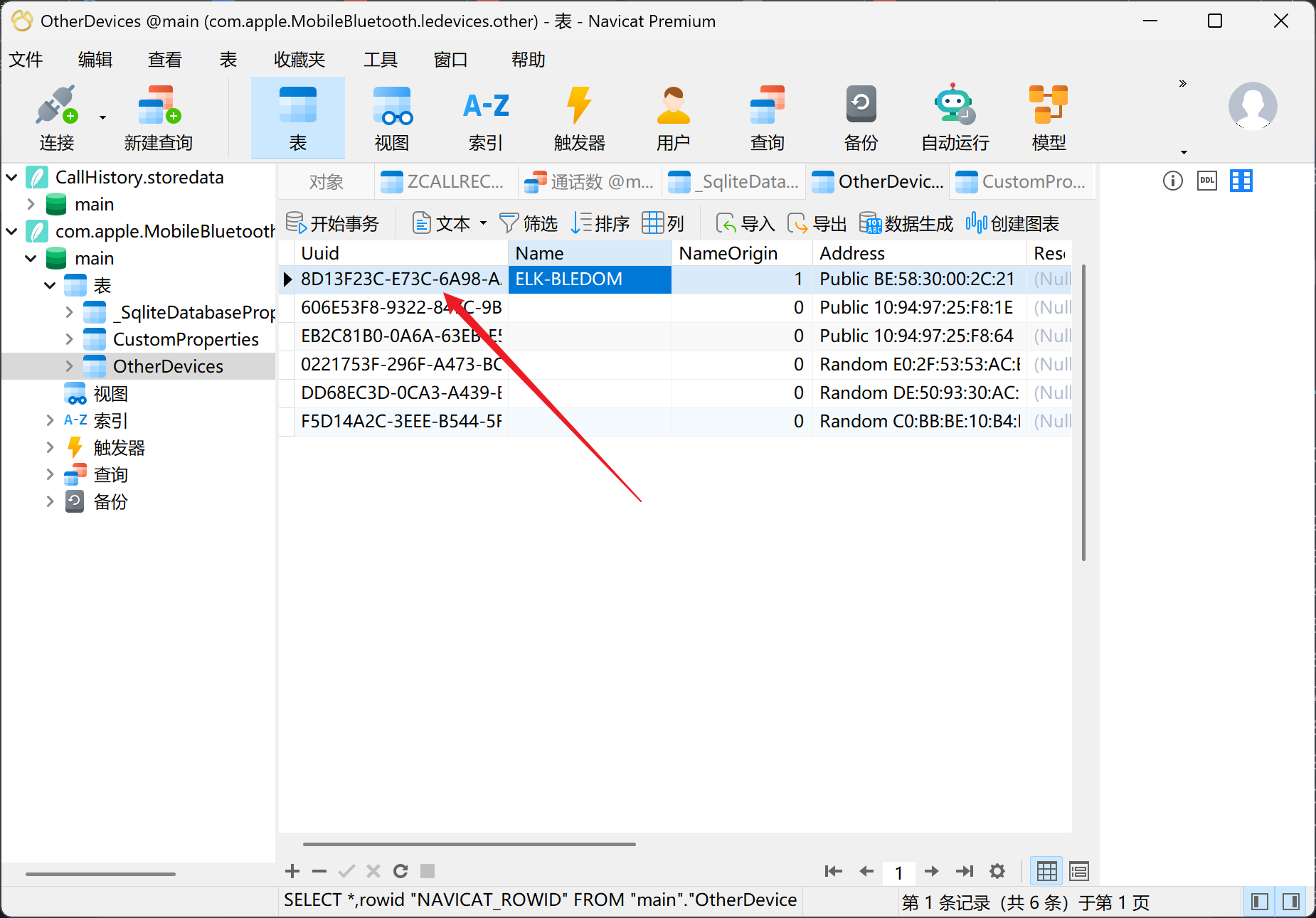

- 参考Emma_Mobile.zip,Emma手机的蓝牙设备名称”ELK-BLEDOM”的通用唯一标识符(UUID)是什么?

火眼中没有蓝牙的uuid。但给出了源文件,连接到数据库中,找到对应的uuid

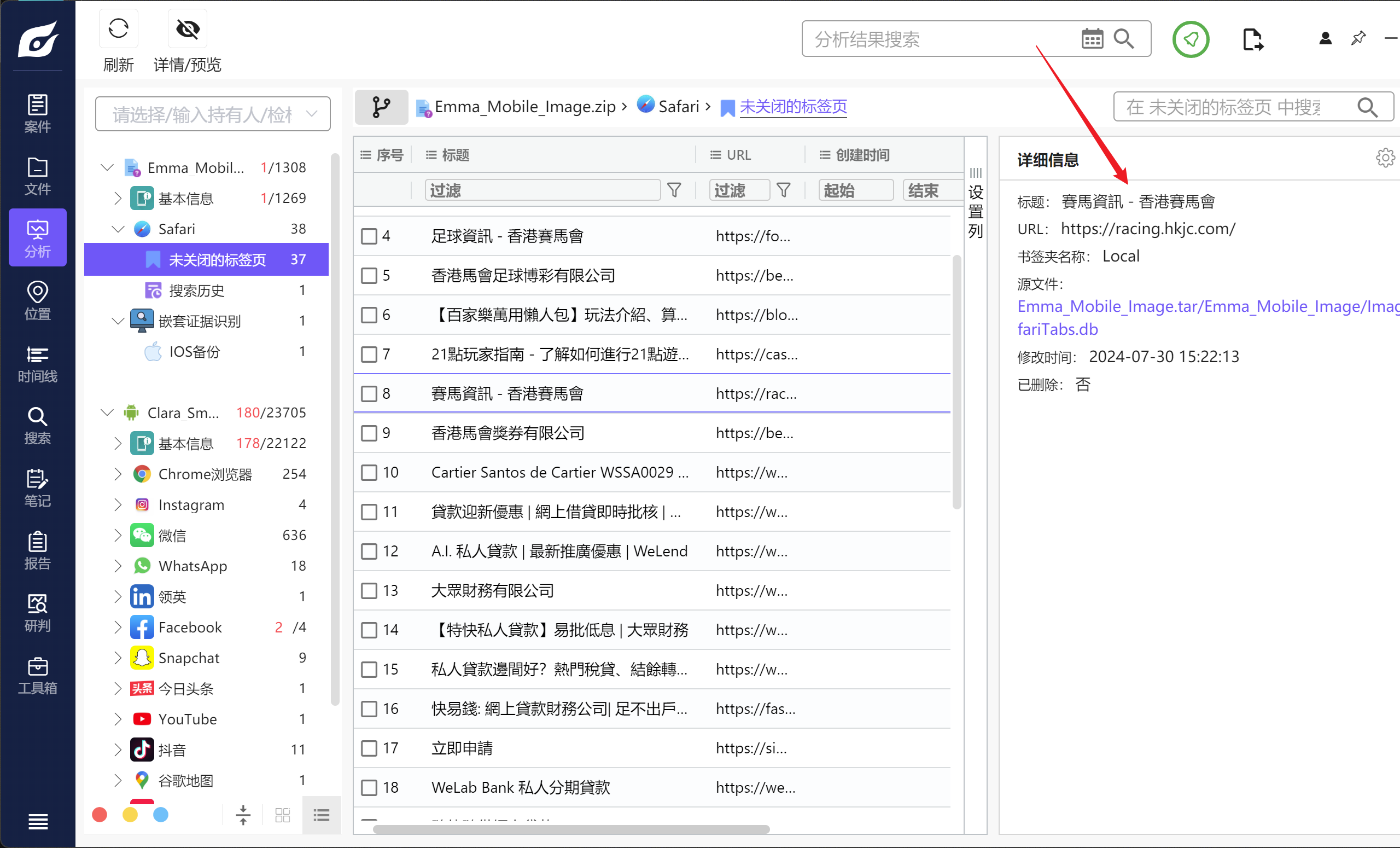

9. 你发现了一些线索,Emma看起来也很可疑,她似乎背负了大量债务。参考Emma_Mobile.zip,Emma手机内Safari浏览记录中网页”https://racing.hkjc.com/"的网站标题是什么?

9. 你发现了一些线索,Emma看起来也很可疑,她似乎背负了大量债务。参考Emma_Mobile.zip,Emma手机内Safari浏览记录中网页”https://racing.hkjc.com/"的网站标题是什么?

火眼直接出

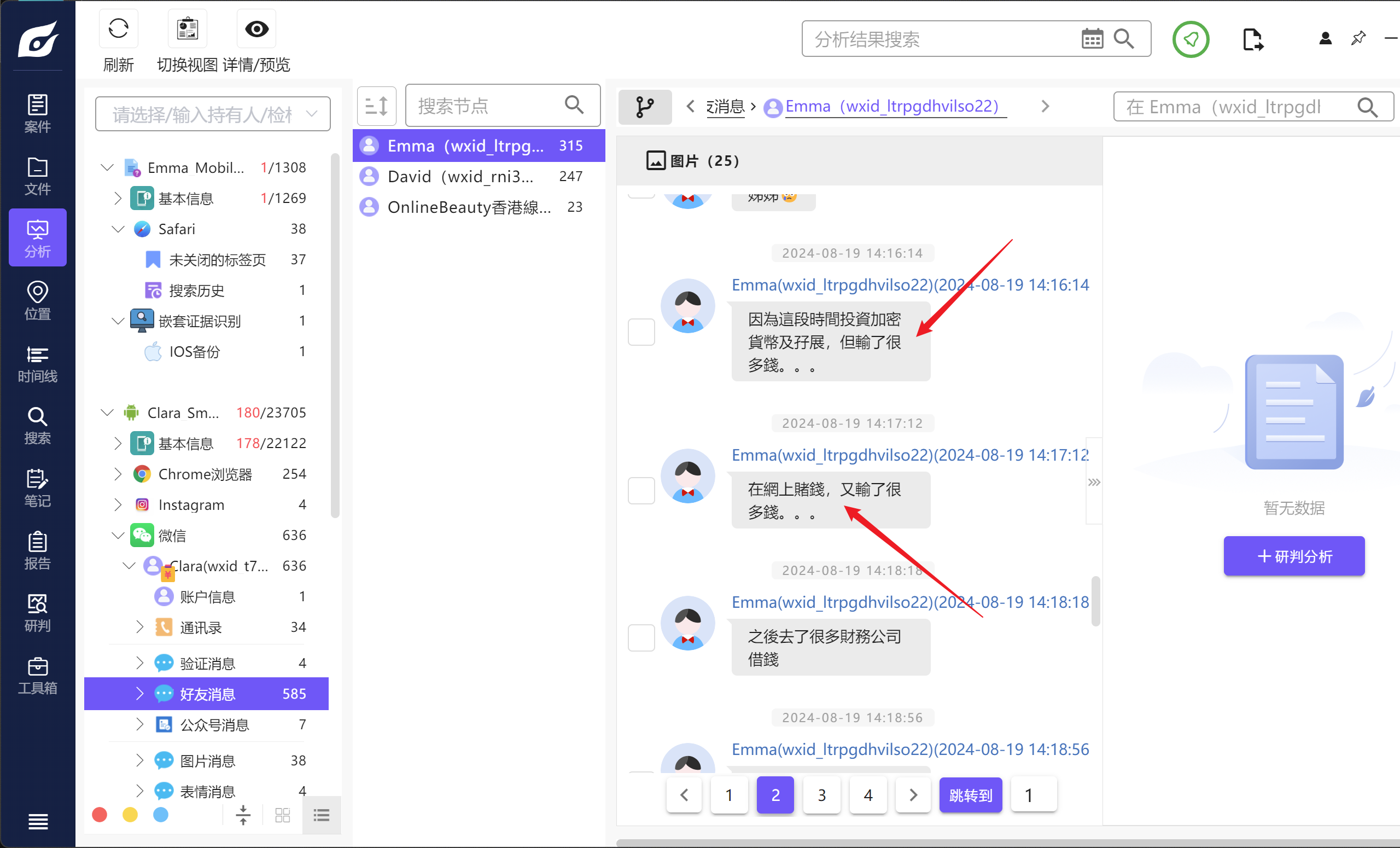

- 参考Emma_Mobile.zip,Emma向Clara透露什么原因令Emma欠下巨债?

翻看clara微信与emma的聊天记录可得,以上原因皆是

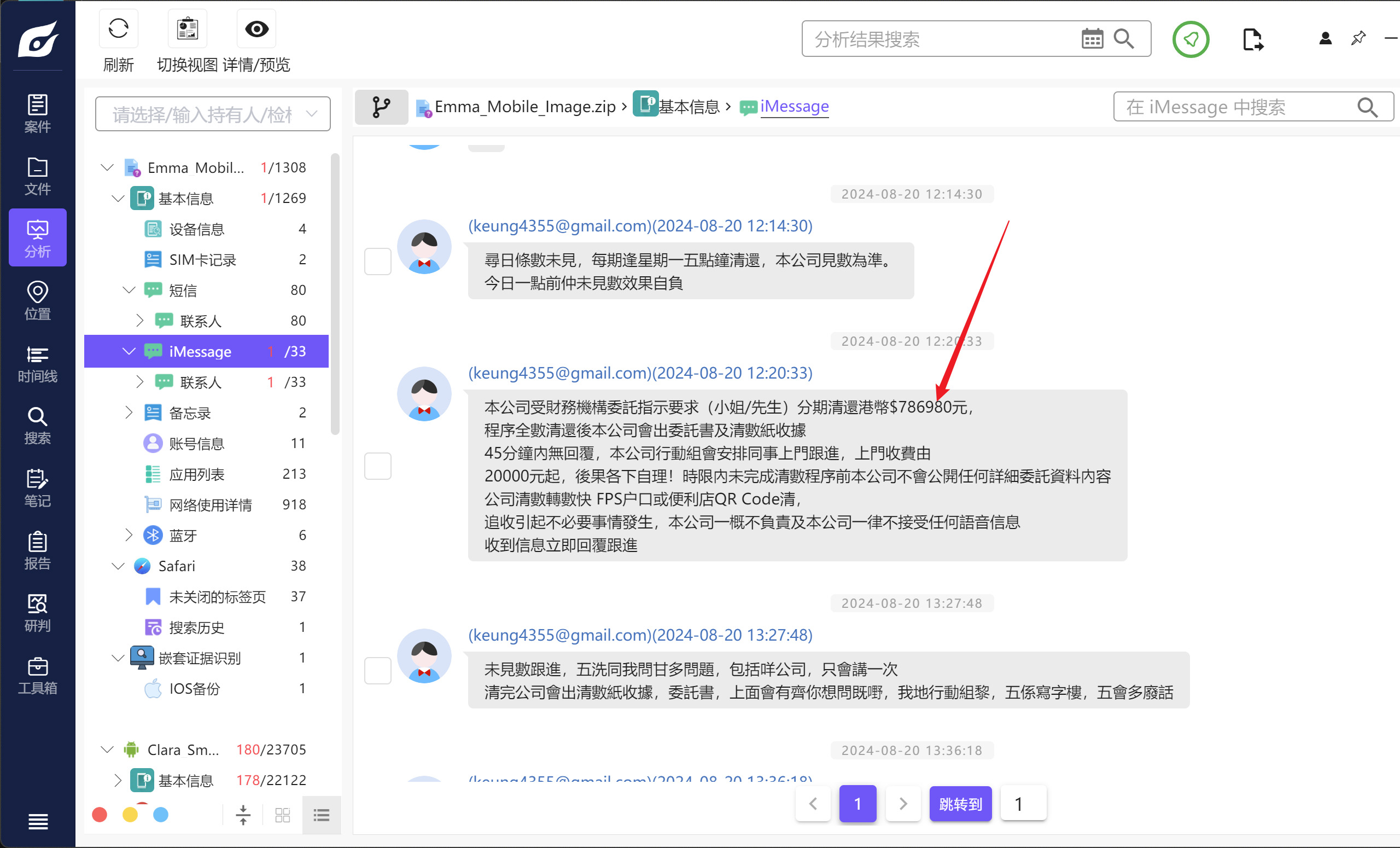

- 参考Emma_Mobile.zip,收债人要求Emma还款数量?

仍然是火眼,找到emma短信信息可得还款数量

- 参考Emma_Mobile.zip,Emma发送了多少张.PNG图片给Clara,证明自己正被人追债?

同T11,聊天记录中有七张png图片

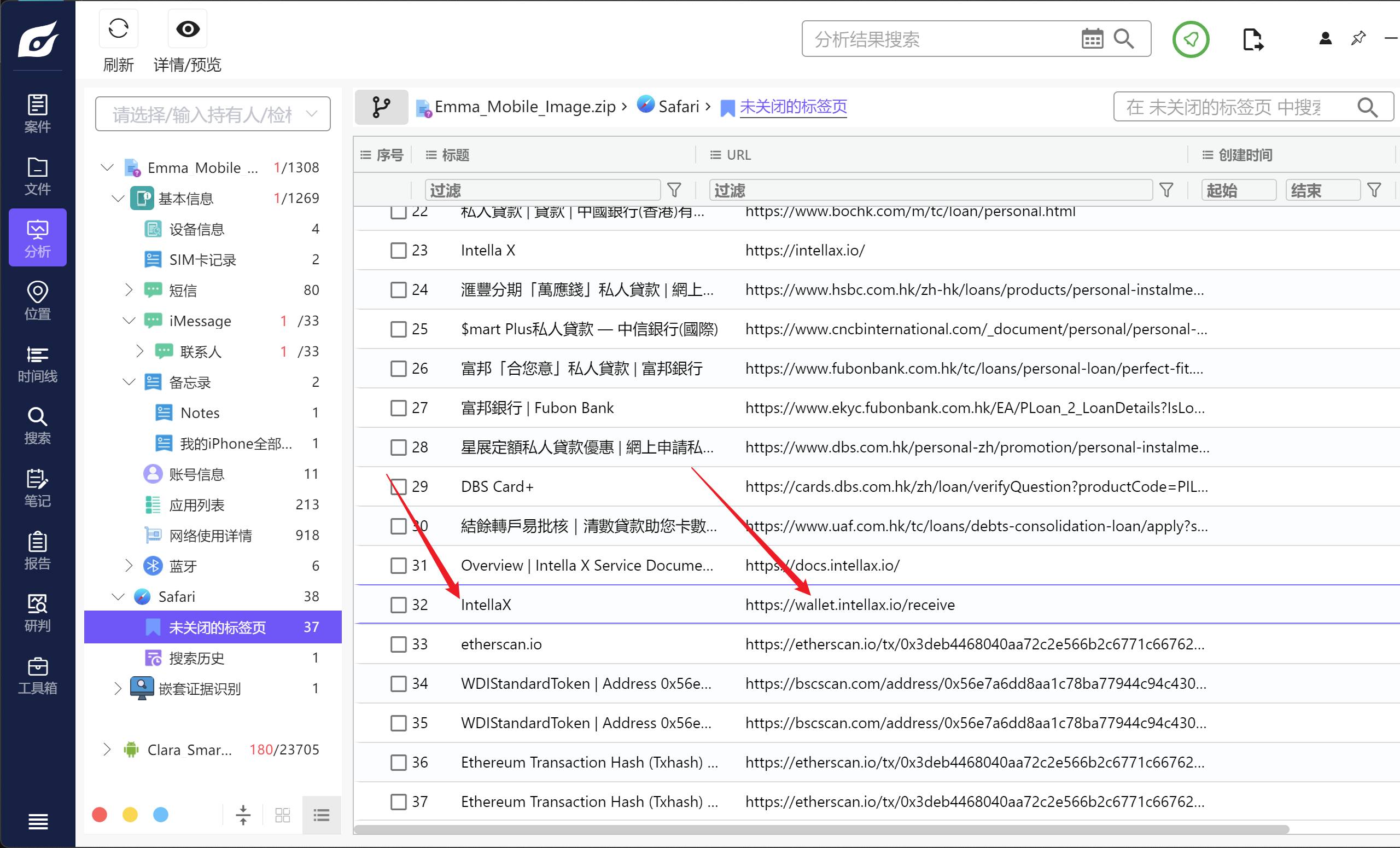

- 参考Emma_Mobile.zip,Emma用来浏览虚拟货币的网址?

可以关注下浏览器里历史记录有wallet.xxx的网站,包含钱包信息,疑似目标网站;

一般许多浏览器使用 history.db 文件来存储用户的浏览历史,也可以去找该数据库

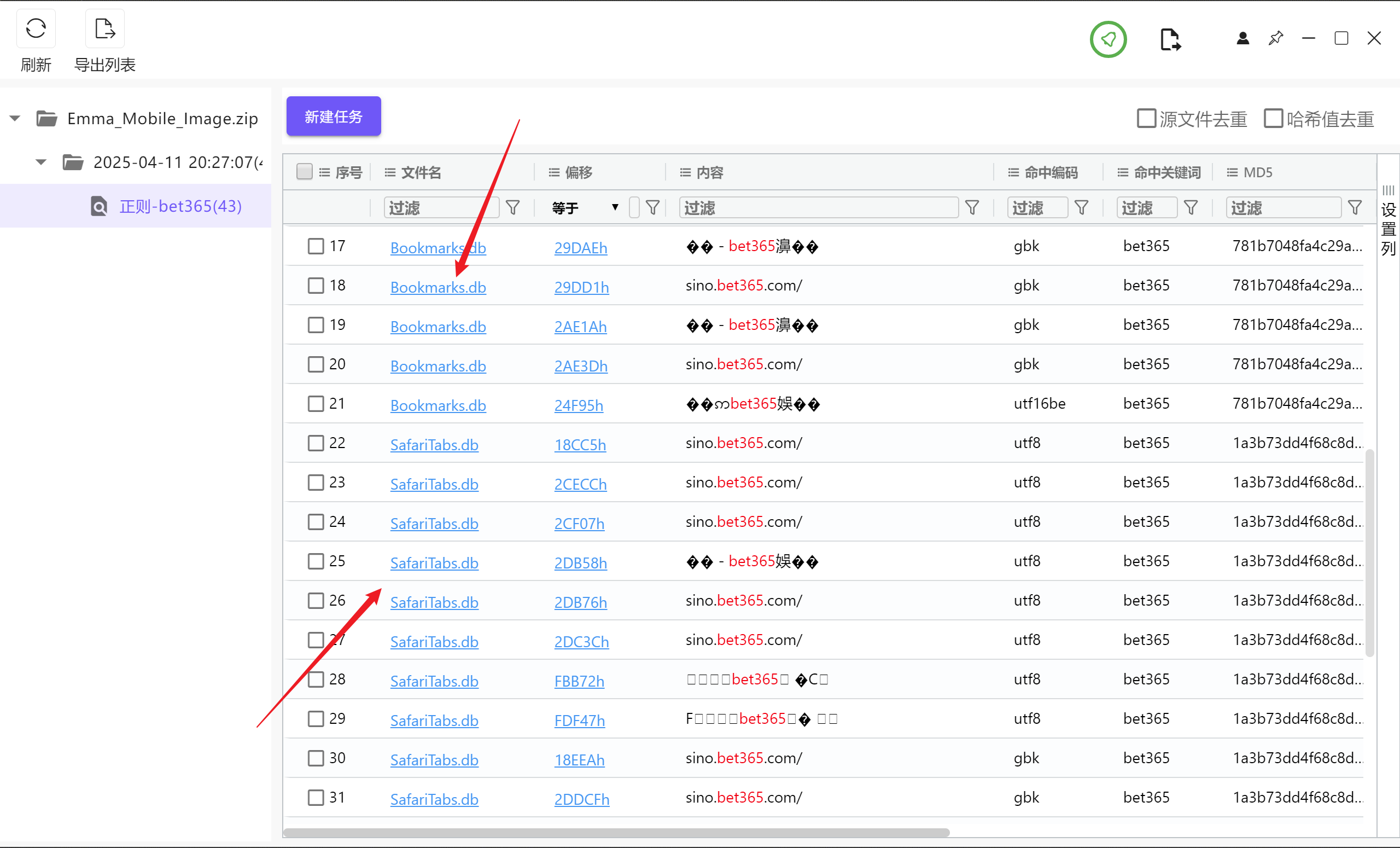

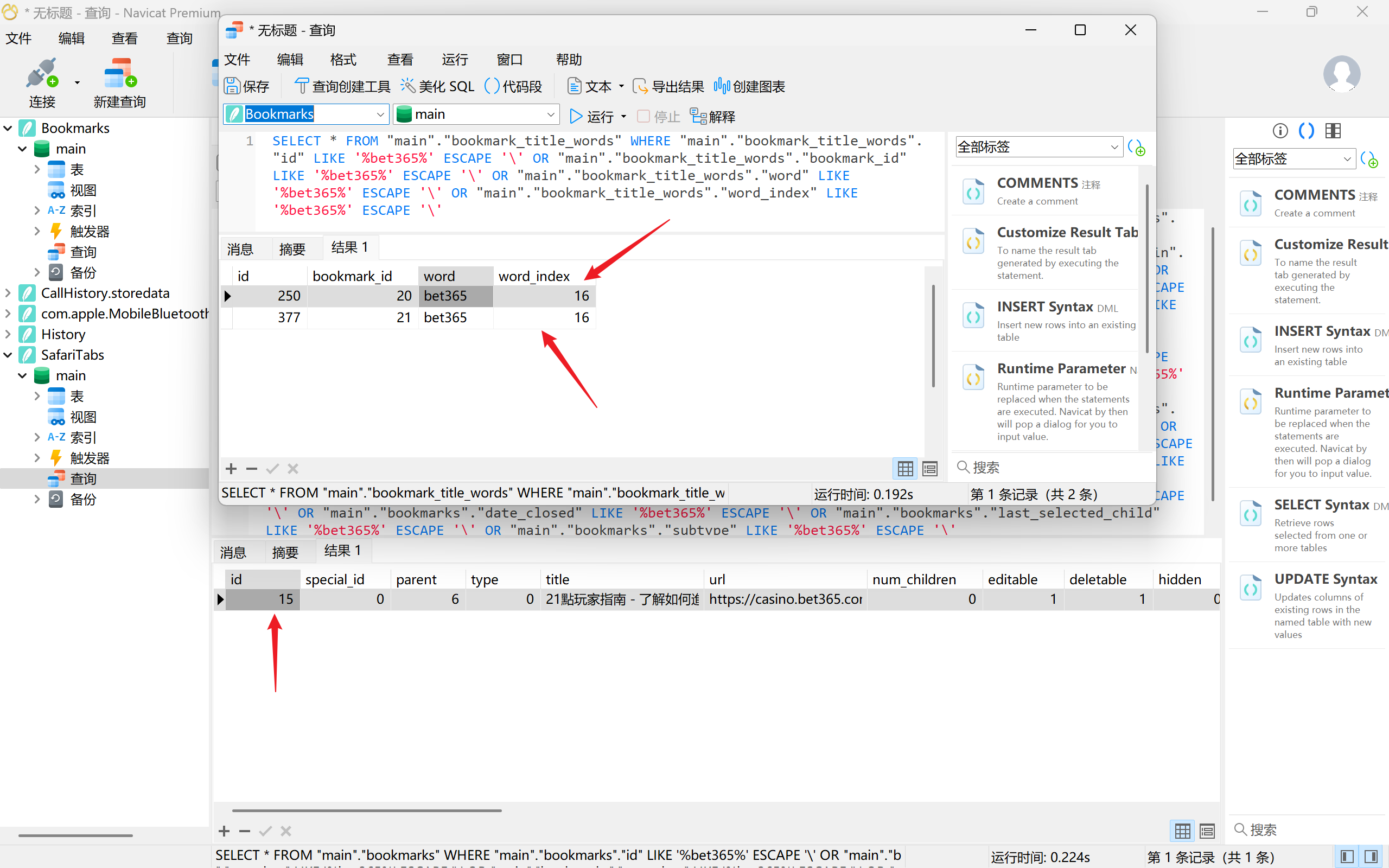

- 参考Emma_Mobile.zip的浏览器记录,有多少网址与bet365有关?

火眼全局搜索过滤bet365,可见有两个数据库

用navicat连接得分别查找过滤两个数据库,可得目标网址有三个

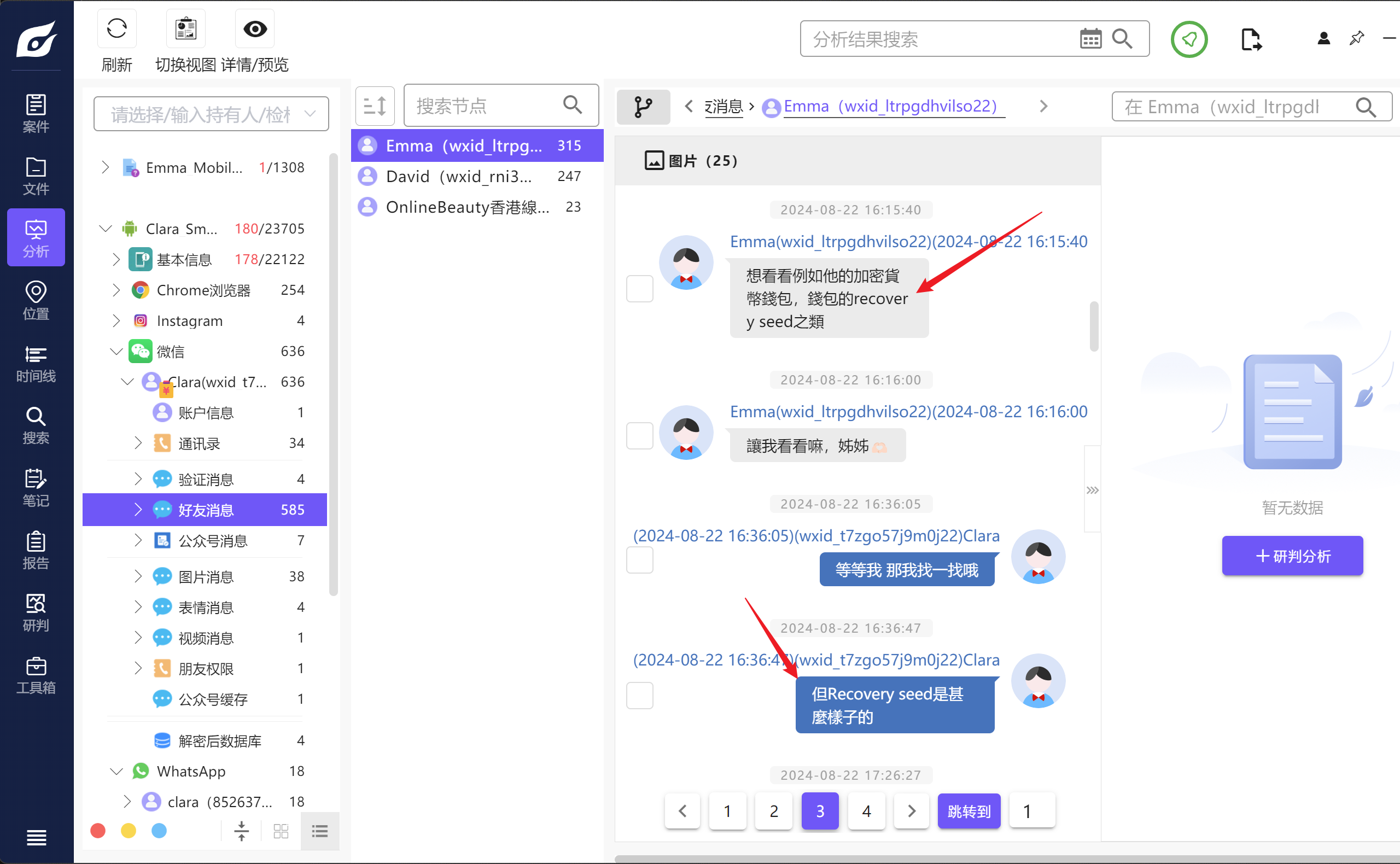

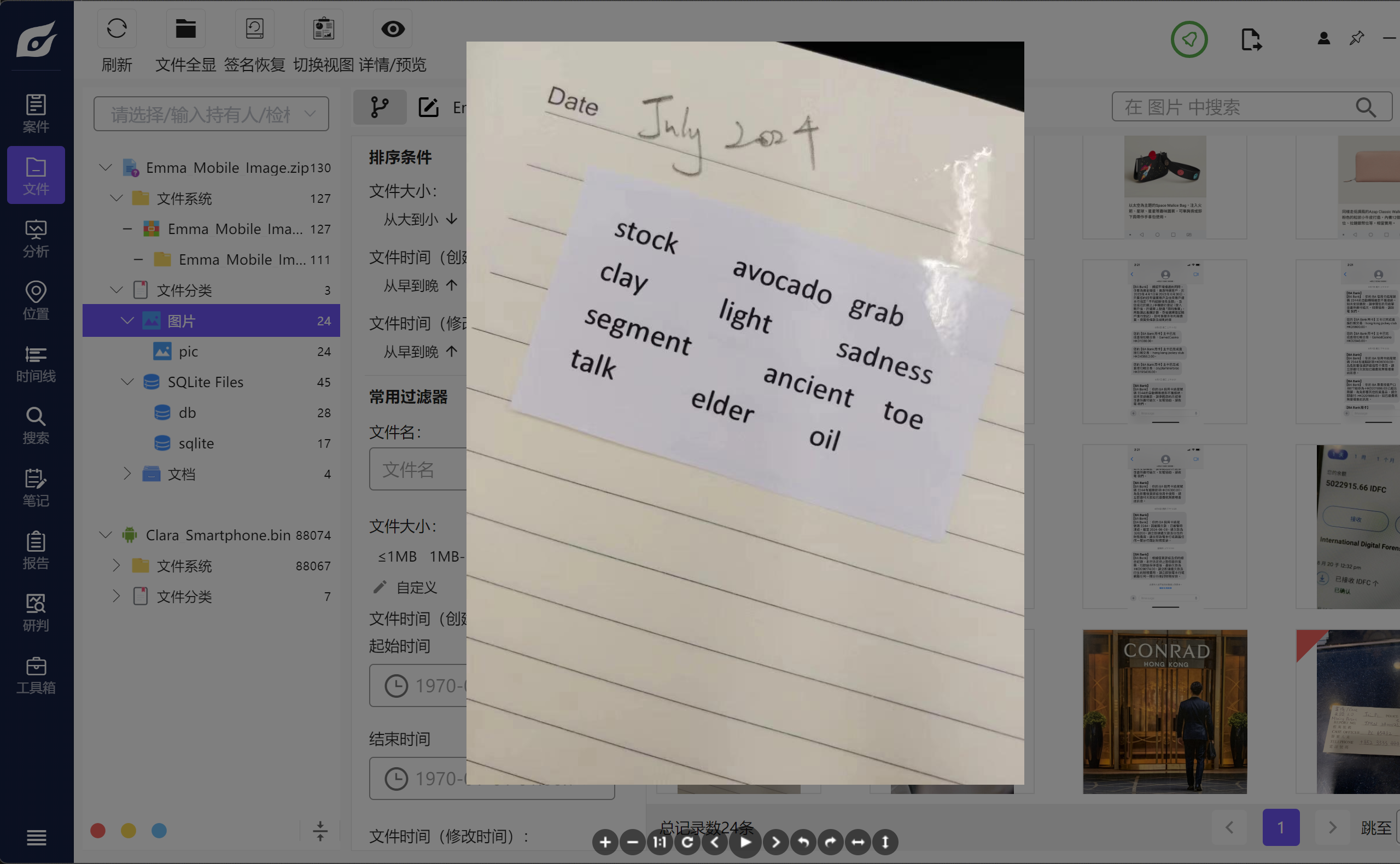

- 你还发现了一些与不当使用他人加密钱包相关的痕迹。参考Emma_Mobile.zip,Emma用了哪些恢复短语(Recovery Phrase)进入David的虚拟货币账户?

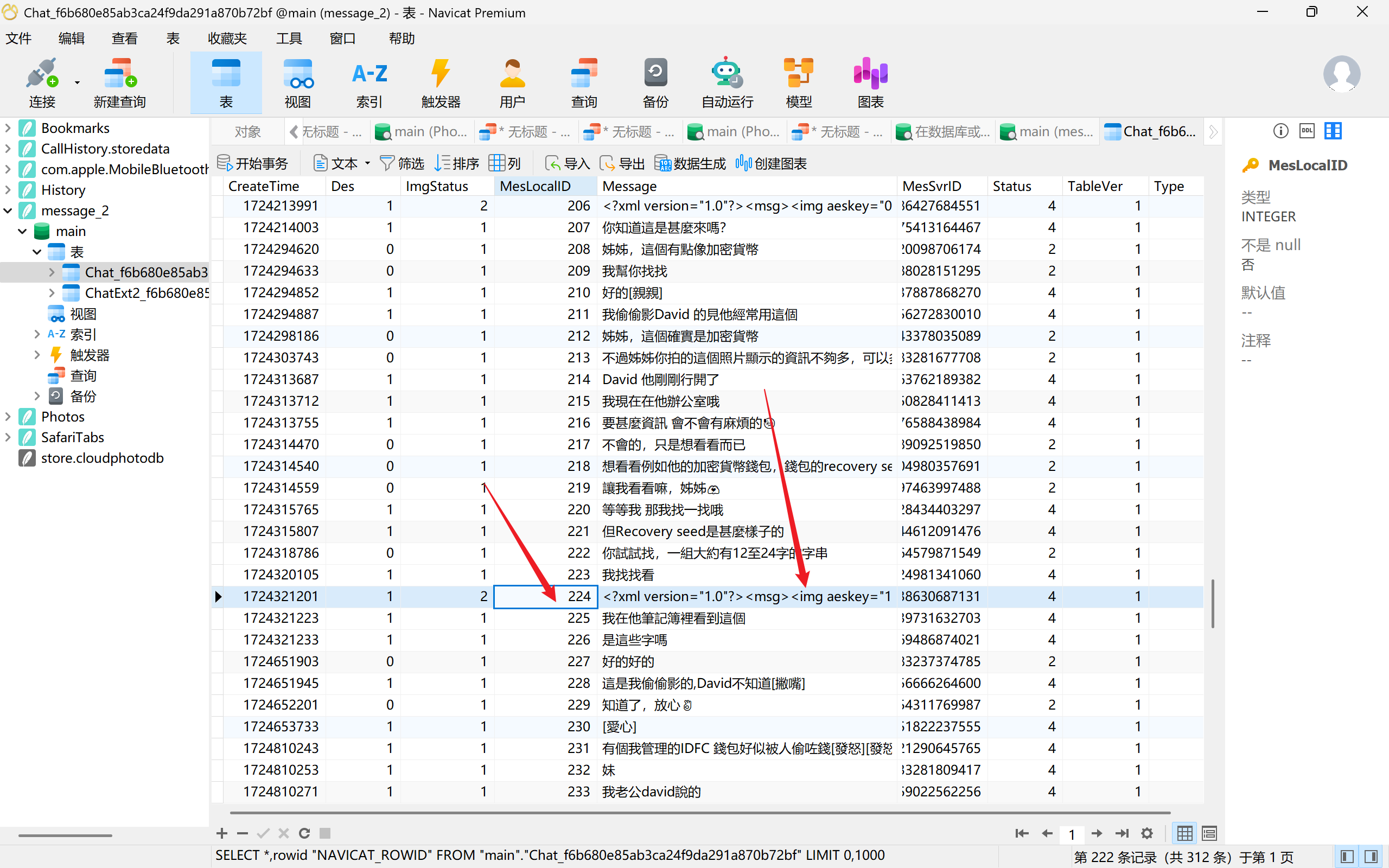

从聊天记录中可知emma询问clara账户相关信息

从message2数据库中找到clara发出的照片如下

从message2数据库中找到clara发出的照片如下

- 参考Emma_Mobile.zip,Emma从David处窃取的虚拟货币的名称是什么?

从里聊天记录中直接可得

- 参考Emma_Mobile.zip,Clara偷拍的照片中,David的虚拟货币余额是多少?

如上图所示

- 参考Emma_Mobile.zip,Emma在偷窃David的虚拟货币前,Emma曾向Clara透露有什么事发生在Emma身上?

翻看聊天记录可得是欠债

- (你查看了Emma手机中的一些照片数字信息,以获取更多与失踪案件的信息)Emma的iPhone XR中”IMG_0008.HEIC”的图像与相片名字为的”5005.JPG” 看似为同一张相片,在数码法理鉴证分析下,以下哪样描述是正确?

常识题,ios系统中照片的格式默认是heic,经过第三方软件传输后会被转换成jpg格式,二者哈希值不同

进一步可查到IMG_0008.HEIC 的信息存在于 Photos.db 中

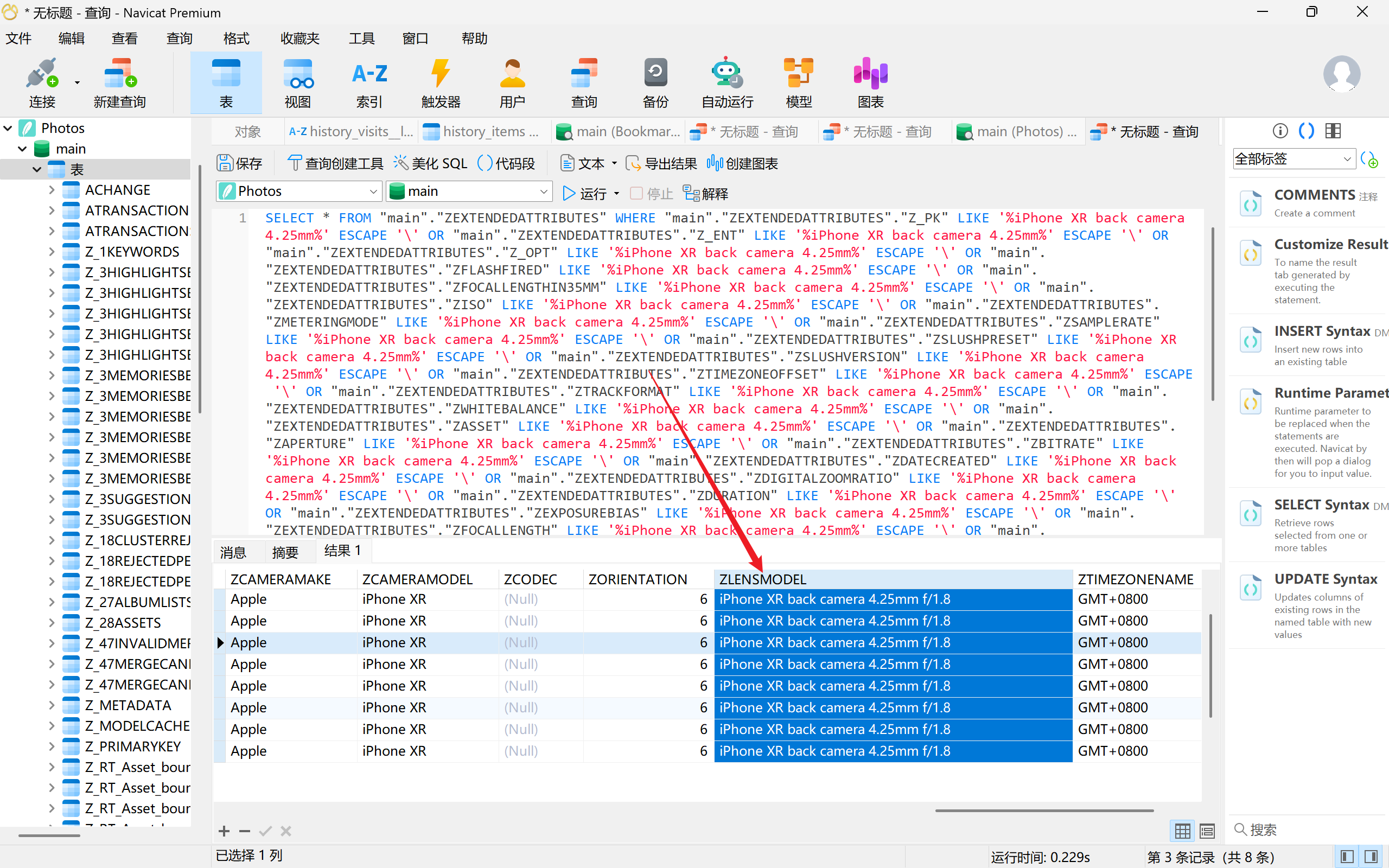

- 参考Emma_Mobile.zip,Emma的iPhone XR中”IMG_0009.HEIC” 的图像显示拍摄参数怎样?

通过给出选项共同部分,火眼全局搜 iPhone XR back camera 4.25mm,可得存在于两个数据库Photos.sqlite 和 store.cloudphotodb.db中,navicat连接,可得可得

- 参考Emma_Mobile.zip,Emma的iPhone XR中相片文件IMG_0009.HEIC提供了什么电子证据信息?

A. 此相片是由隔空投送 (Airdrop)得来

B. 此相片由iPhone XR拍摄

C. 此相片的拍摄时间为2024-08-05 13:38:15(UTC+8)

D. 此相片的拍摄时间为2024-08-06 08:30:52(UTC+8)

利用上图查询到的数据库信息直接秒了bc

- 参考Emma_Mobile.zip,Emma的iPhone XR内以下哪张照片是实况照片(Live Photos)?

A. IMG_0002.HEIC

B. IMG_0005.HEIC

C. IMG_0004.HEIC

D. IMG_0006.HEIC

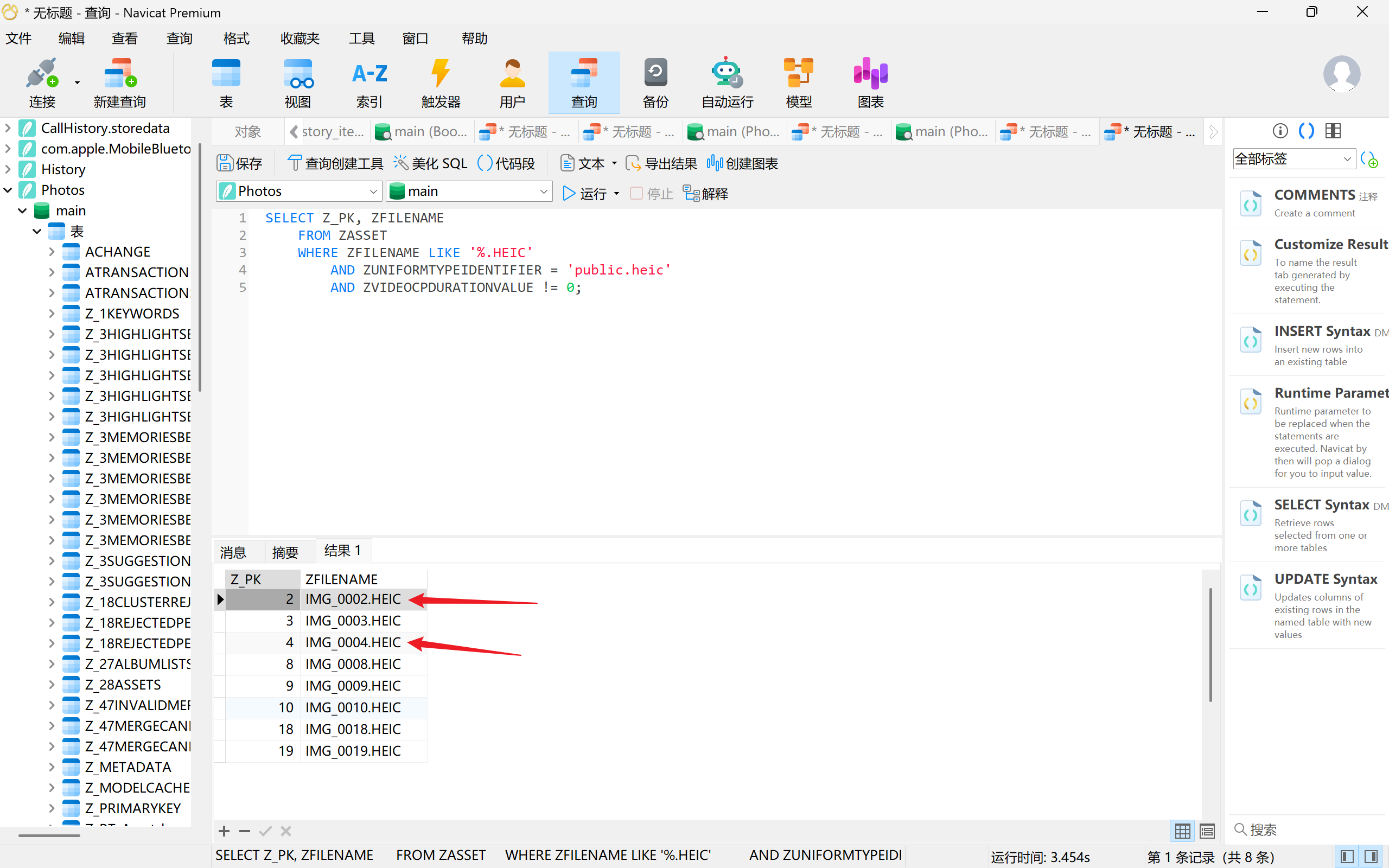

取巧:数据库中直接查询IMG_000,然后利用实况照片格式为.HEIC并结合选项可得ac

另一种很好的思路但是需要sql语句查询:iPhone 中的实况照片扩展名为 .HEIC, 用 SQL 语句筛选一下扩展名符合且 ZVIDEOCPDURATIONVALUE (视频片段长度) 字段不为 0 的照片也可以得到

1 | SELECT Z_PK, ZFILENAME |

参考Emma_Mobile.zip,手机里有多少张照片是用手机后置摄像镜头拍摄的?

题20答案提示有back camera,直接就是20题搜索出的数据库那八张图片

参考Emma_Mobile.zip的通讯记录,MesLocalID 224是什么类的文件?

依旧是火眼先全局搜索MeslocallD,找到相应数据库后再对应找到224,发现img一般为照片

Clara手机

- 依据你在Emma的手机上找到的照片,你告诉调查员Clara最后的位置是在湾仔的一家酒店。根据你提供的信息,调查员发现Clara在酒店去世,Clara的手机在她的附近,你对Clara的手机进行取证。请根据取证结果回答以下问题。 参考Clara_Smartphone.bin,Clara手机的Android操作系统版本是?

设备信息直接出-8.0.0

- 参考Clara_Smartphone.bin,Clara手机的版本号(Build Number)是什么?

Android设备的构建编号信息一般存储在/system/build.prop文件中,火眼中搜索查询可得

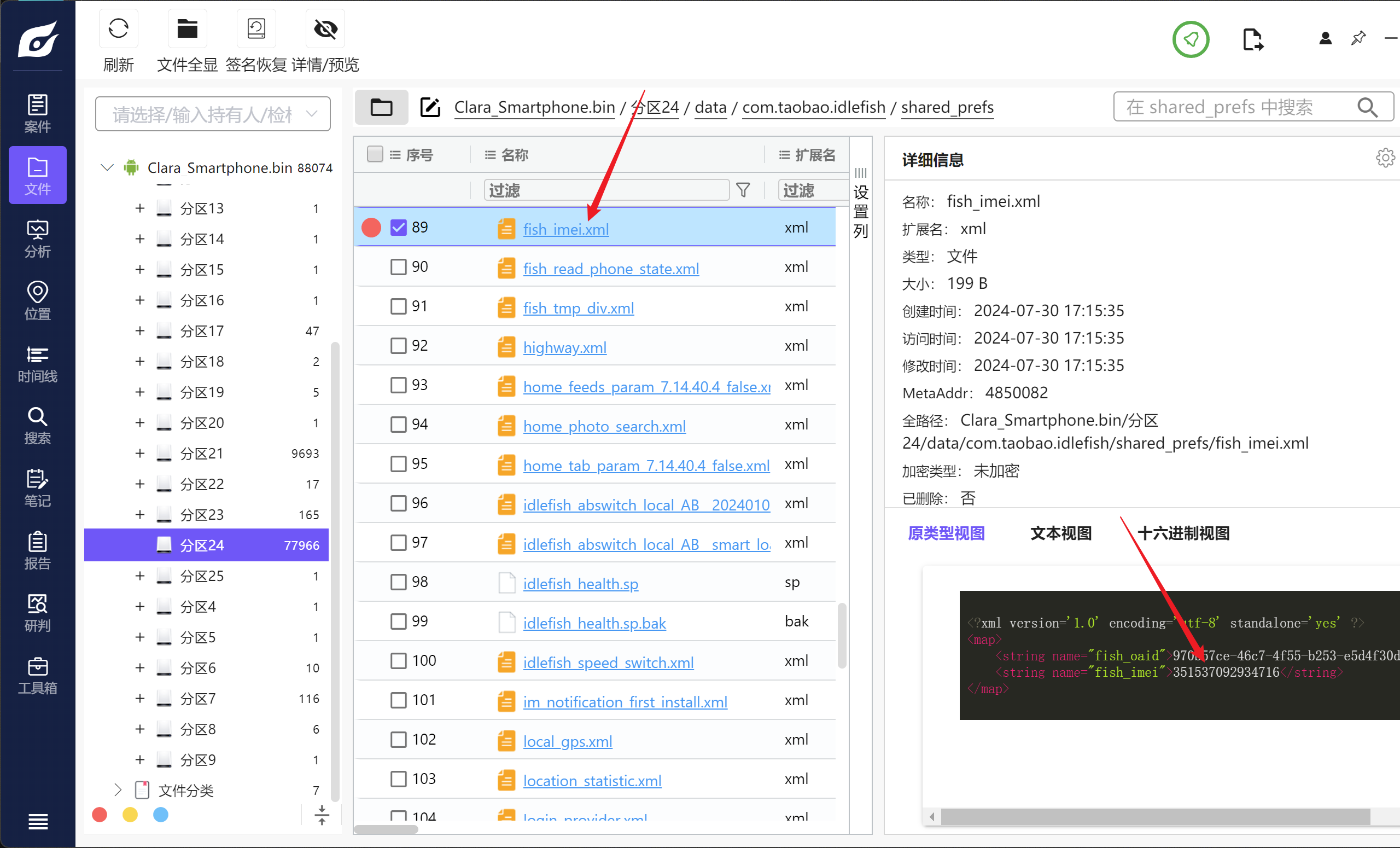

参考Clara_Smartphone.bin,Clara手机的IMEI号码是多少?

IMEI-国际移动设备识别码,用于全球范围内唯一标识移动设备

常见某些应用会记录对应的imei码,火眼中创建索引搜索imei关键词,找到闲鱼文件,预览即可得到imei号码

- 参考Clara_Smartphone.bin,Emma的微信账号是?

微信通讯录-好友列表直接出

参考Clara_Smartphone.bin,Clara的第一封电子邮件记录的日期?

从火眼Gmail信息中获取到Clara的邮件名是

clara.ccc0807@gmail.com,但仅到此;下一步从Clara文件系统中过滤文件名是

clara.ccc0807@gmail.com的db文件,并按文件大小排序

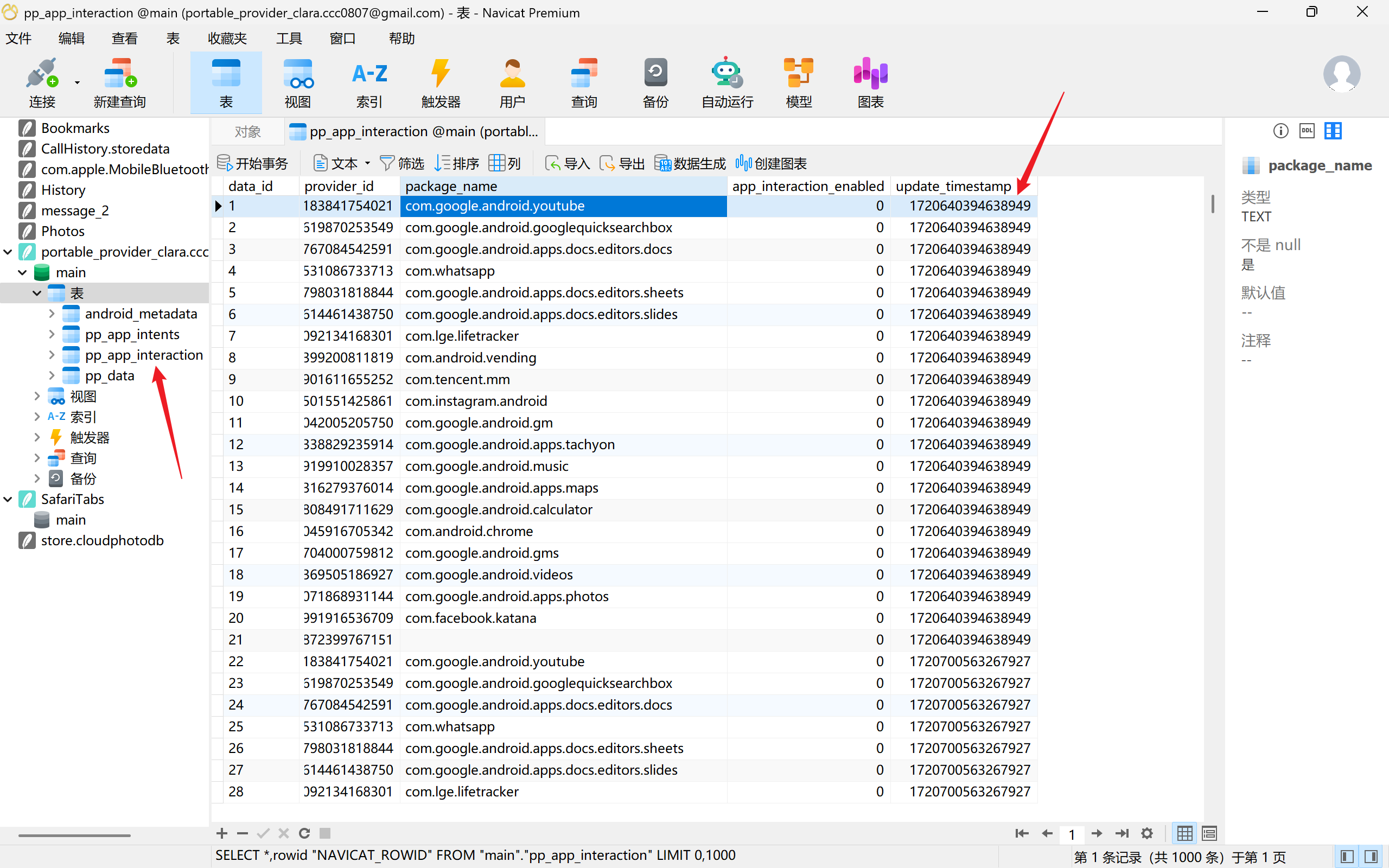

找到对应的数据库文件导入navicat后进入interaction表,对时间进行升序排序,最后转换时间戳可得

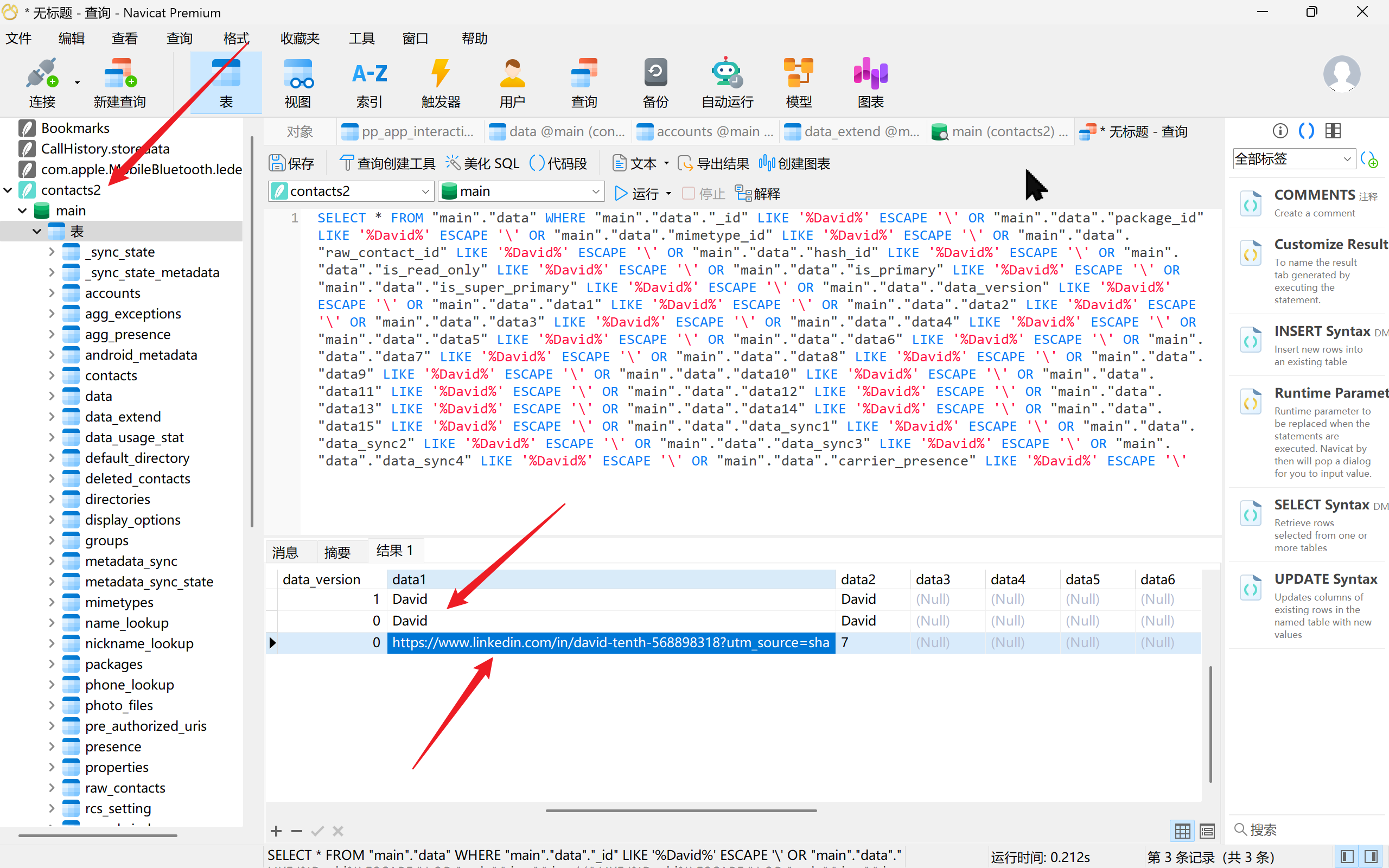

- 参考Clara_Smartphone.bin,在通讯录中”David”的联系人信息还包括什么?

A. 出生日期

B. LinkedIn(手机与Linkedln应用之间的同步功能)

C. 电子邮件

D. 地址

先从火眼通讯录中找到david信息的源文件数据库contacts2.db

导出后用navicat连接,查询David字段,发现linkedin字样

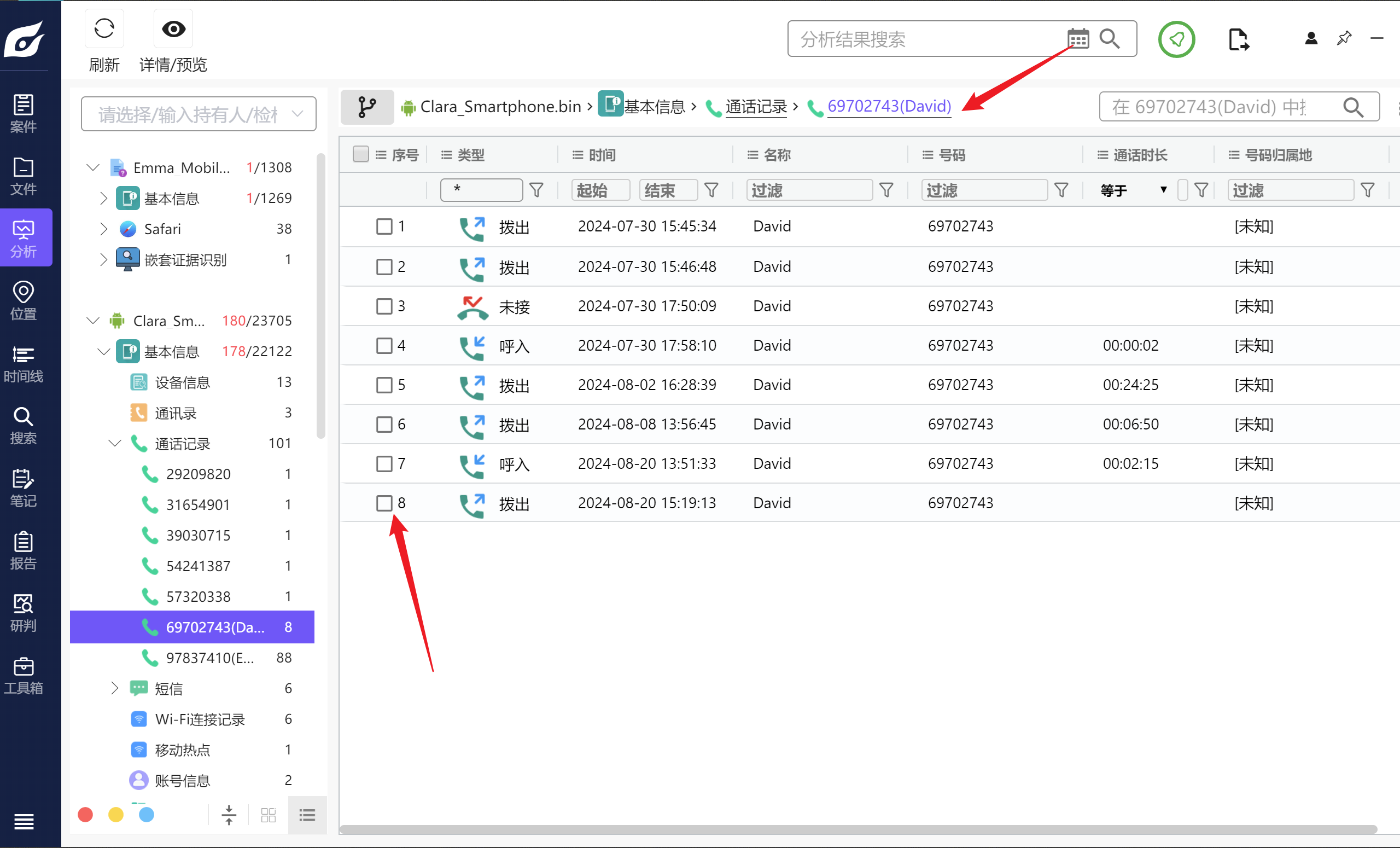

- 参考Clara_Smartphone.bin,David和Clara之间通话次数?

查看通话记录直接出

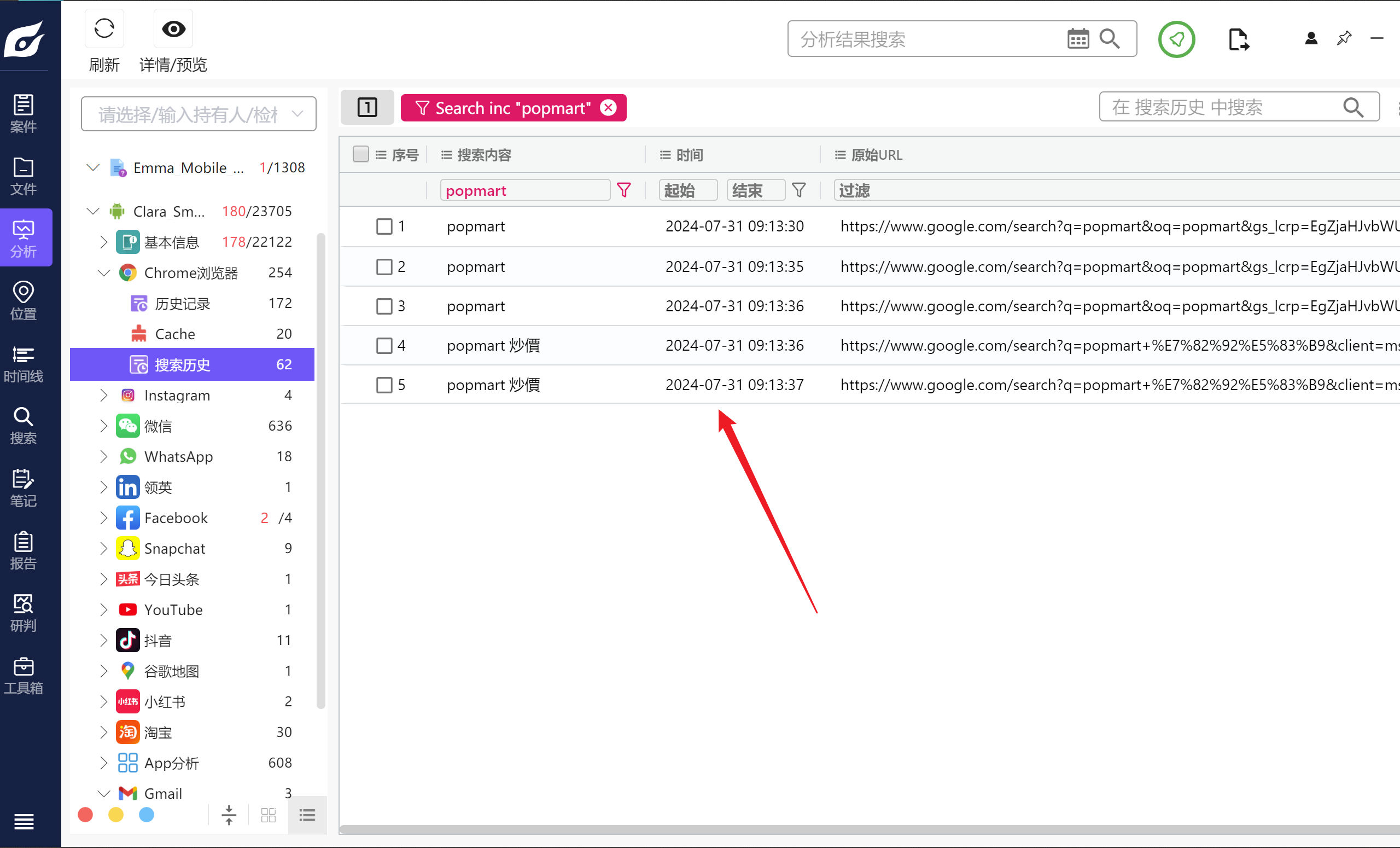

- 参考Clara_Smartphone.bin,Clara在Chrome浏览器搜索中哪天使用了关键词”popmart 炒价”?

选项没有这一天,翻看其他博客发现搜索关键词是pop mart 炒价…

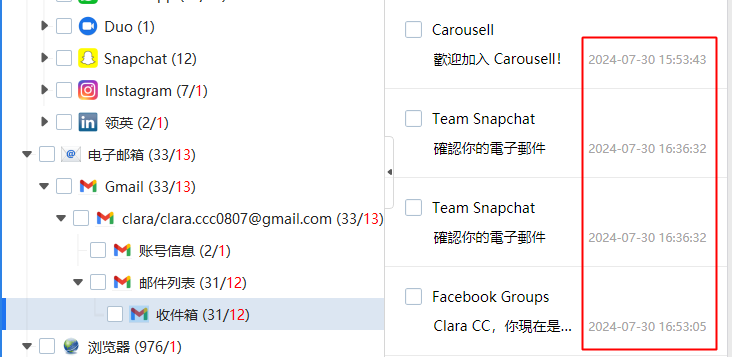

- 参考Clara_Smartphone.bin,2024年7月30日共收到多少封电子邮件?

美亚手机大师

- 参考Clara_Smartphone.bin,Clara的Gmail账号是?

题29已得

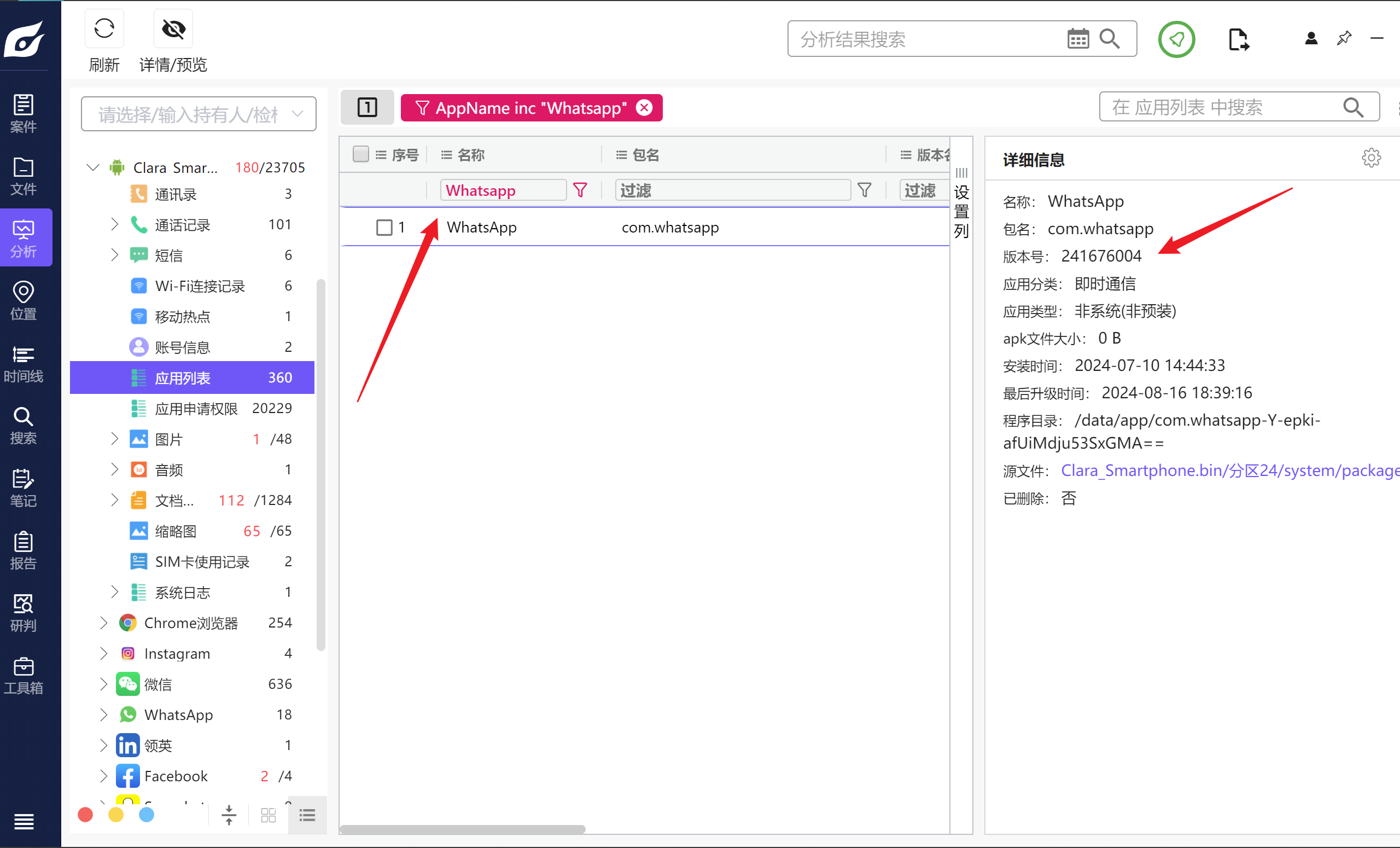

- 参考Clara_Smartphone.bin,Clara的手机安装了哪个版本的WhatsApp?

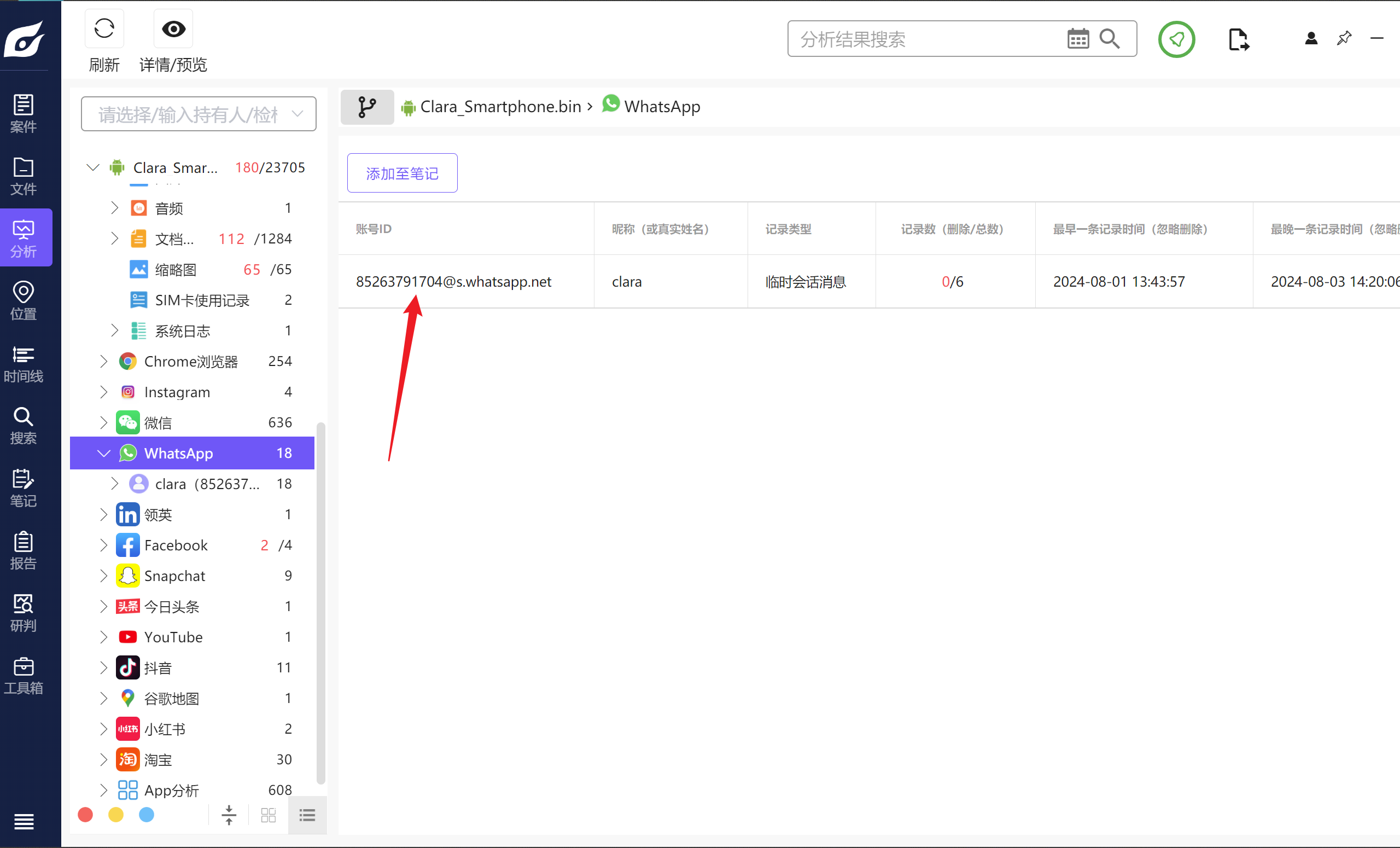

- 参考Clara_Smartphone.bin,Clara的WhatsApp账号?(答案格式:只需填写11位阿拉伯数字)

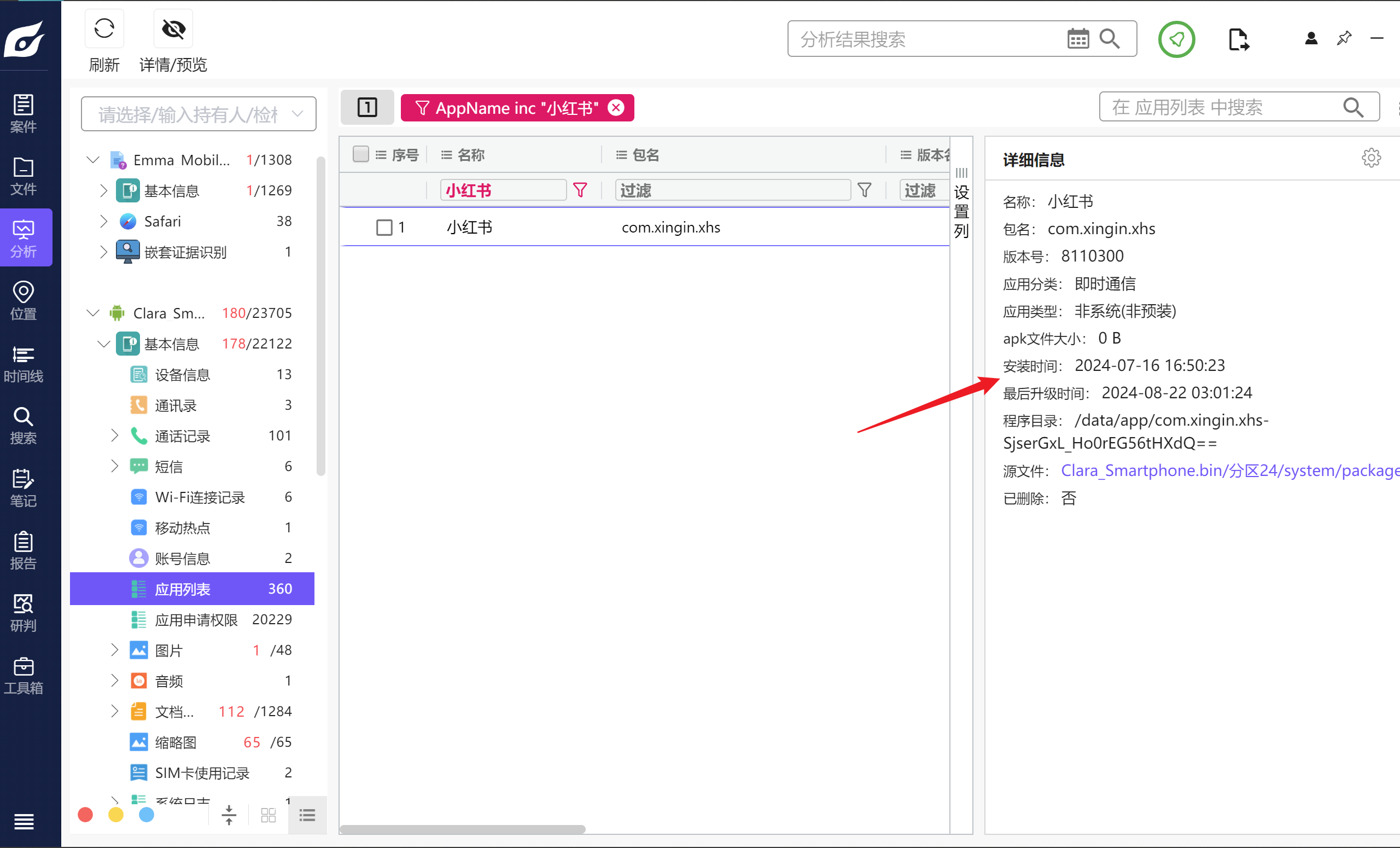

- 参考Clara_Smartphone.bin,Clara的手机在什么时候安装了小红书APP?

- 参考Clara_Smartphone.bin,2024年8月21日David的虚拟貨幣钱包里有多少IDFC?

题16已给出

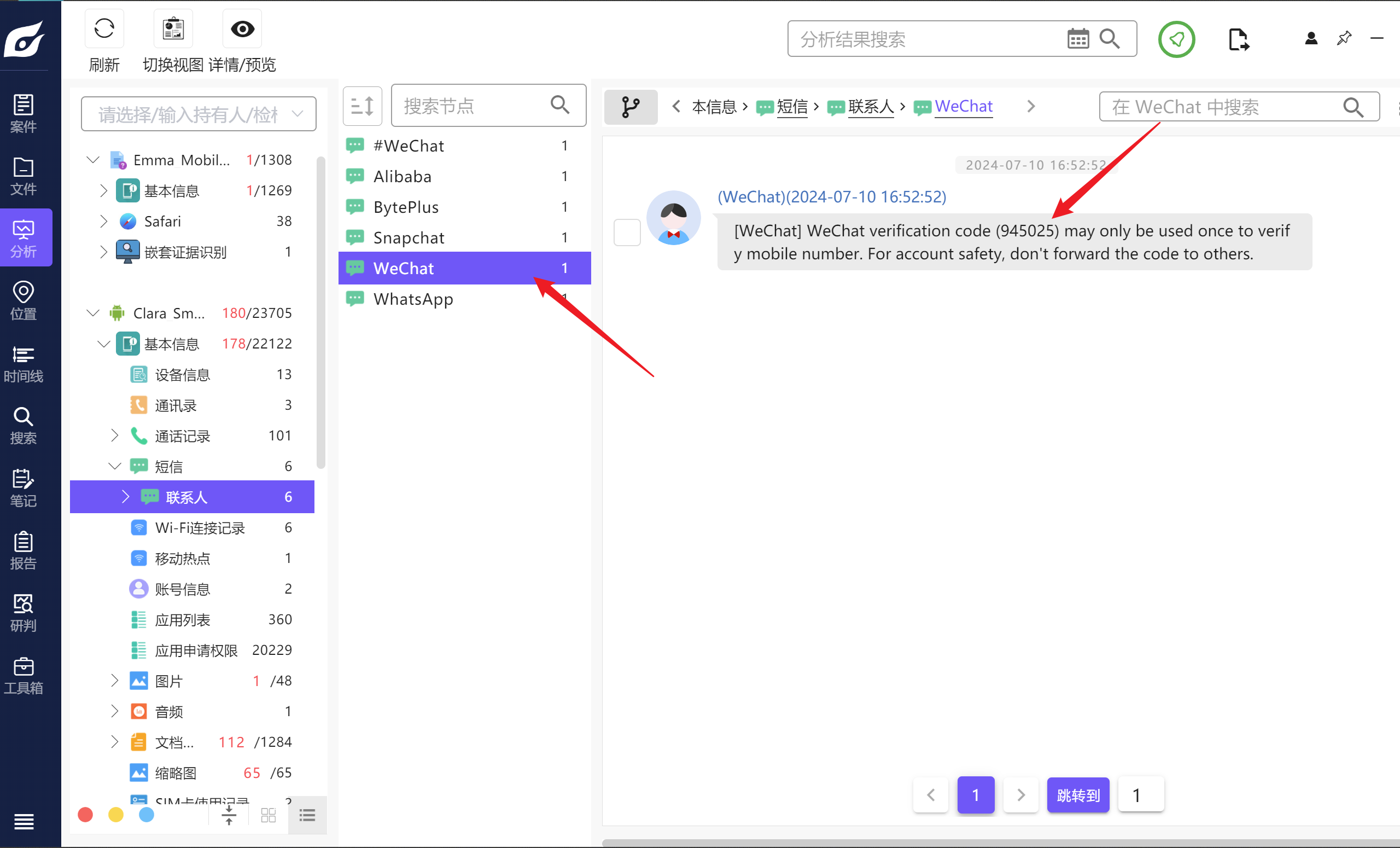

- 参考Clara_Smartphone.bin,Clara注册的微信账号验证码是多少?

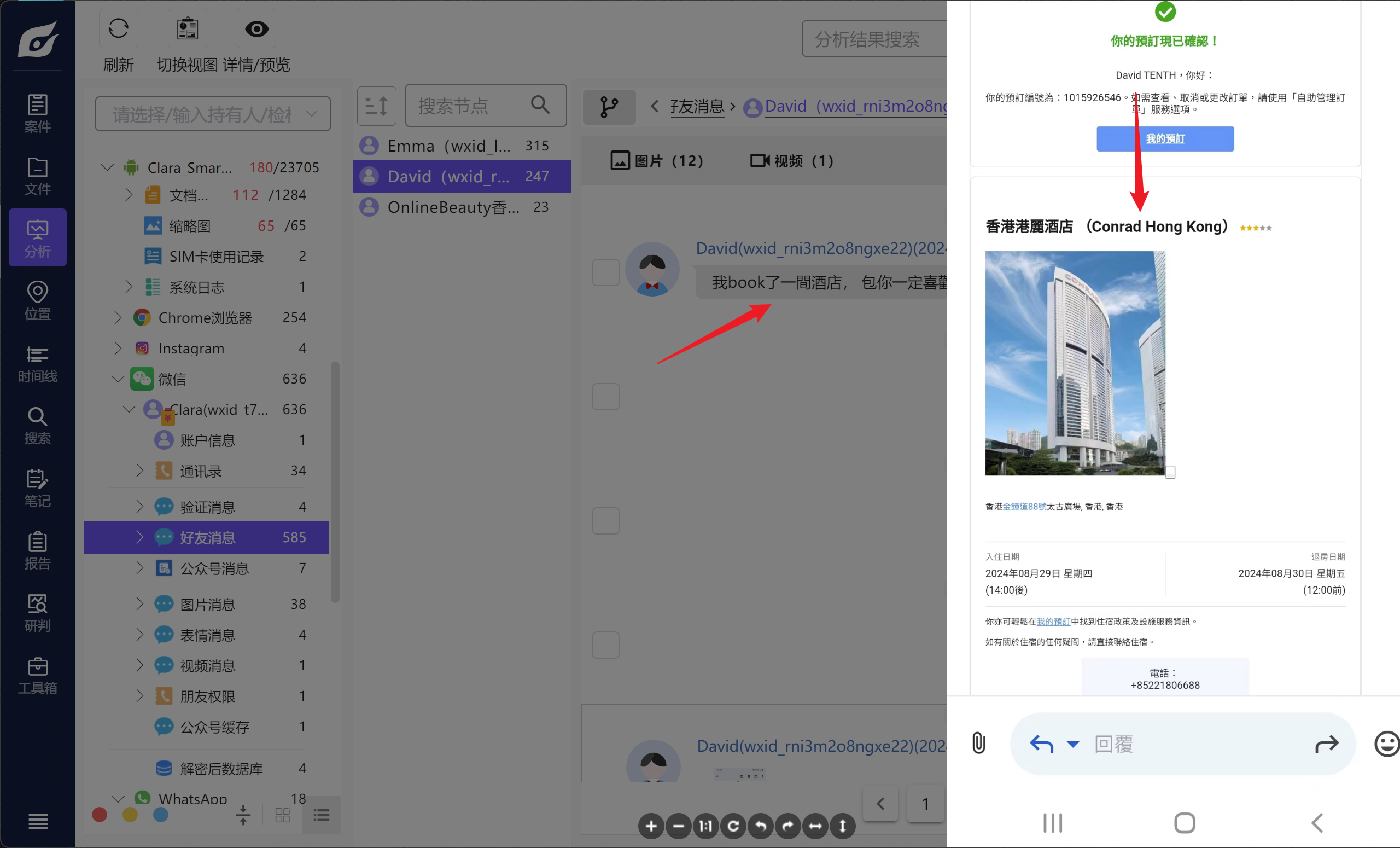

- 参考Clara_Smartphone.bin,David为庆祝结婚周年纪念预订了哪家酒店?提示:请使用大写英文字母作答,例如:HONG KONG HOTEL)

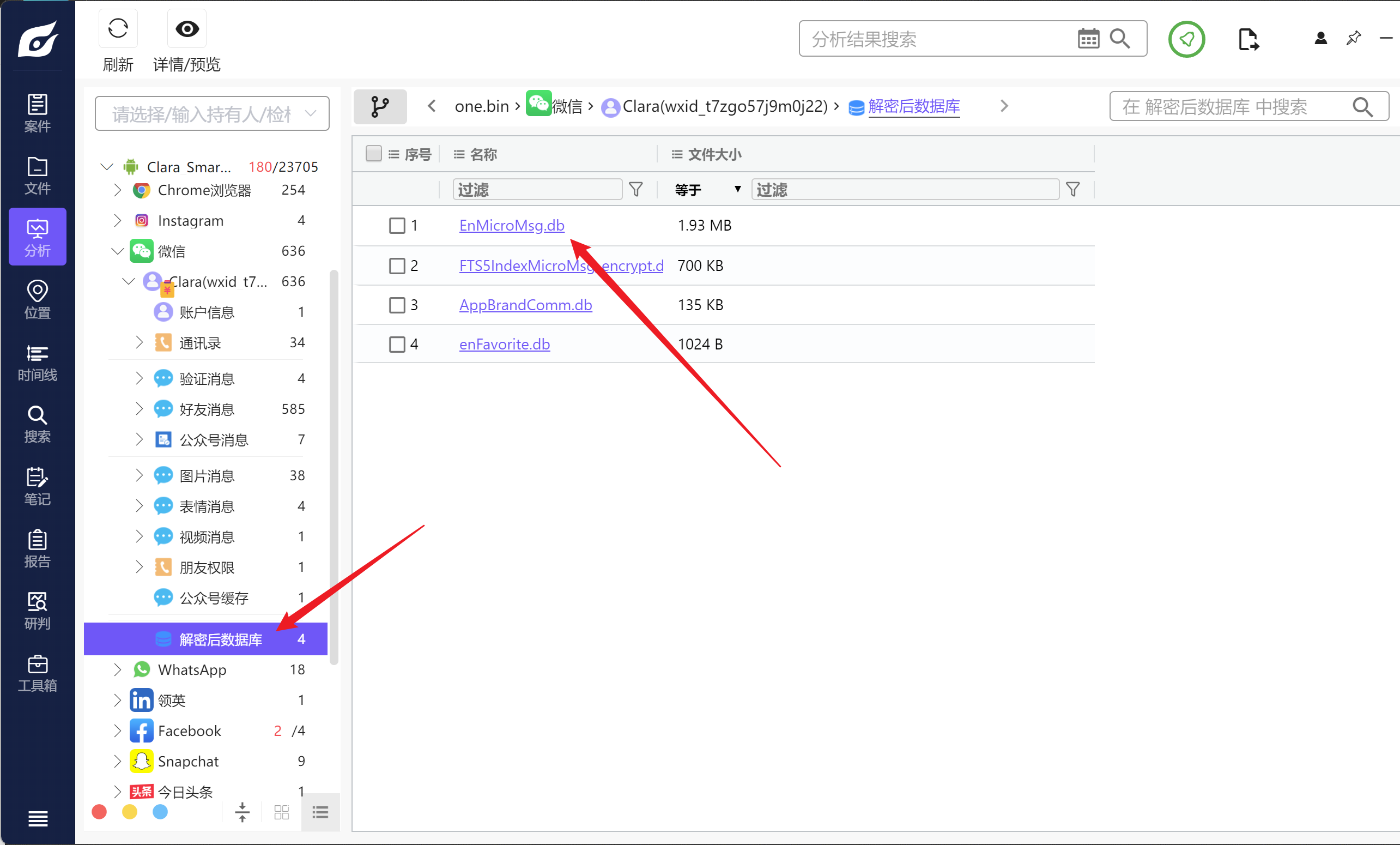

- 参考Clara_Smartphone.bin,哪个数据库文件存储了微信消息?(答案格式:只需使用全部大写回答, 例如:ABC.DB)

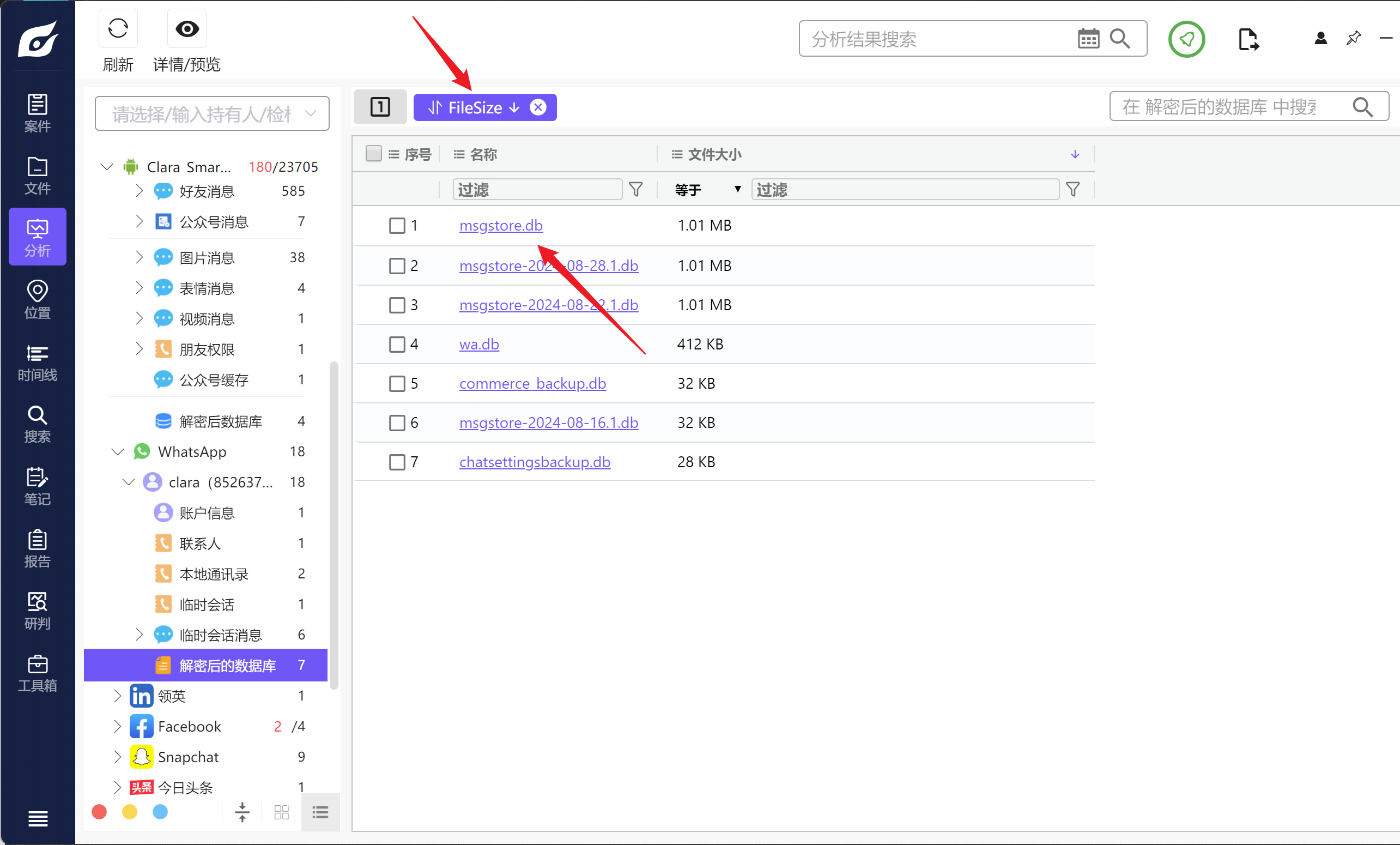

- 参考Clara_Smartphone.bin,哪个数据库文件(.db)存储了WhatsApp訊息?

火眼中对whatsapp数据库进行从大到小排序,最大的即为目标数据库

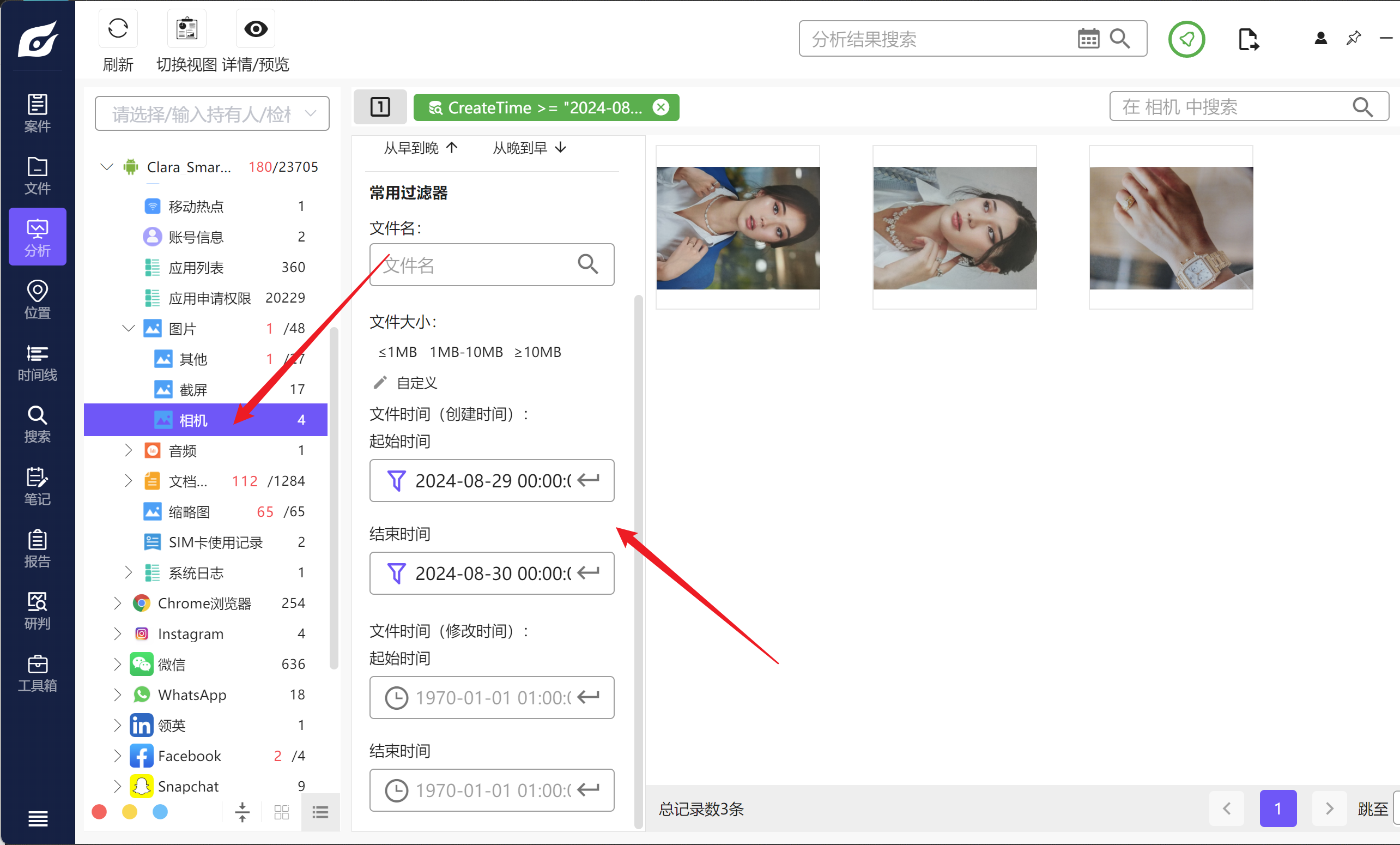

- 参考Clara_Smartphone.bin,Clara在2024年8月29日拍了多少张照片?

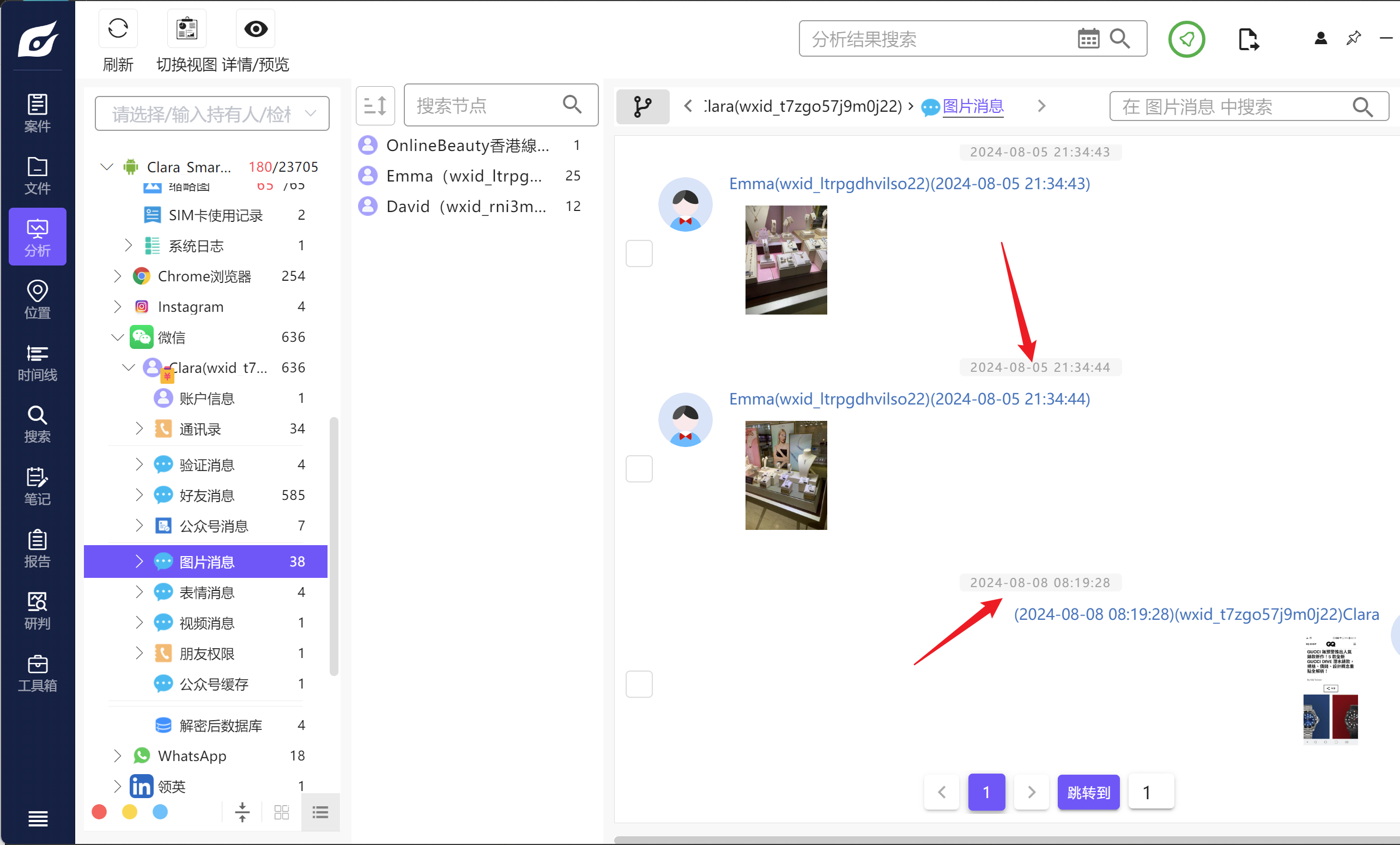

- 参考Clara_Smartphone.bin,Emma在2024年8月6日通过微信发送了多少张照片给Clara?

没发

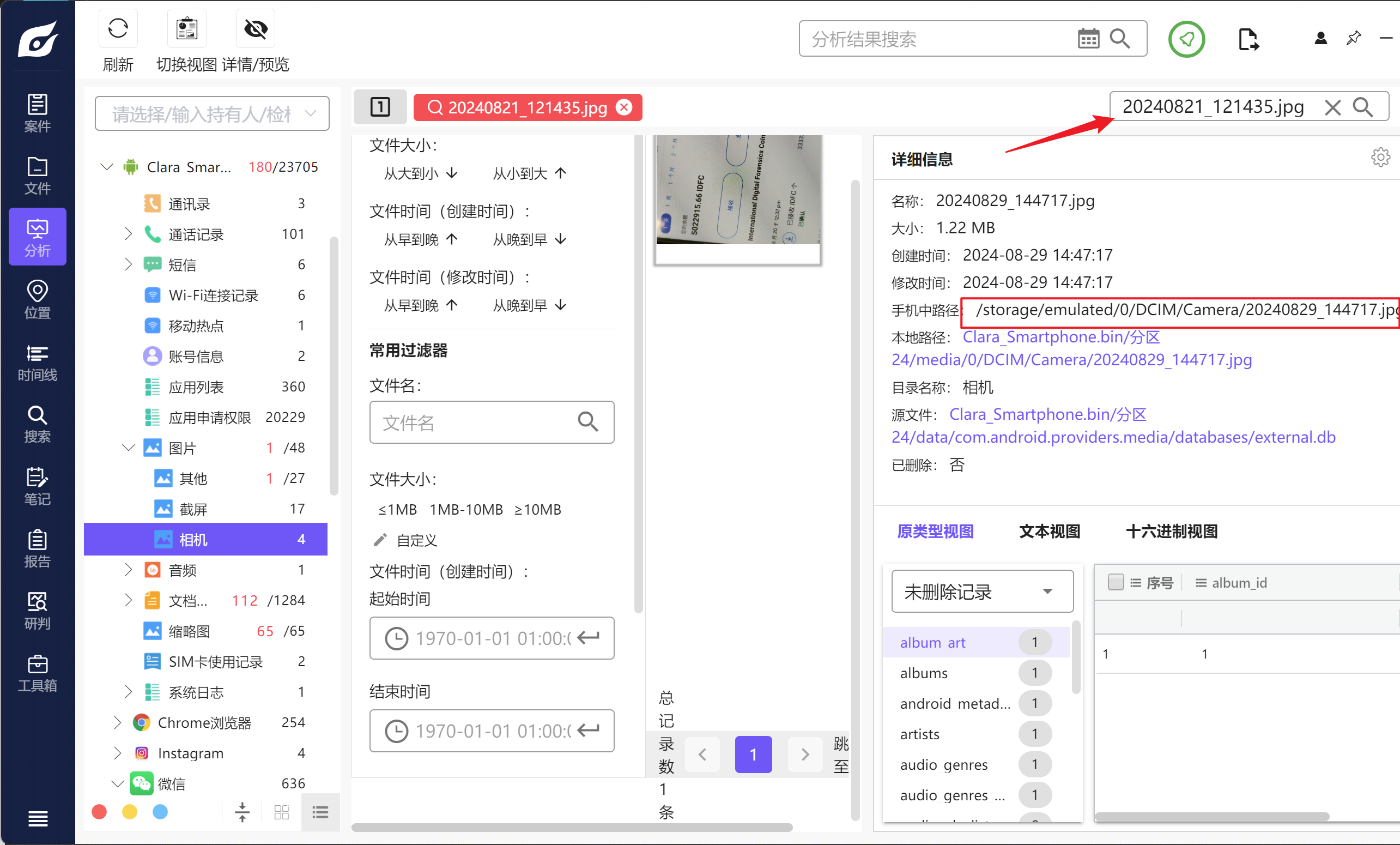

- 参考Clara_Smartphone.bin,照片20240829_144717.jpg的拍摄相机型号是什么?

搜索文件名,找到本地路径,查看属性

- 参考Clara_Smartphone.bin,20240821_121435.jpg的储存路径是什么?

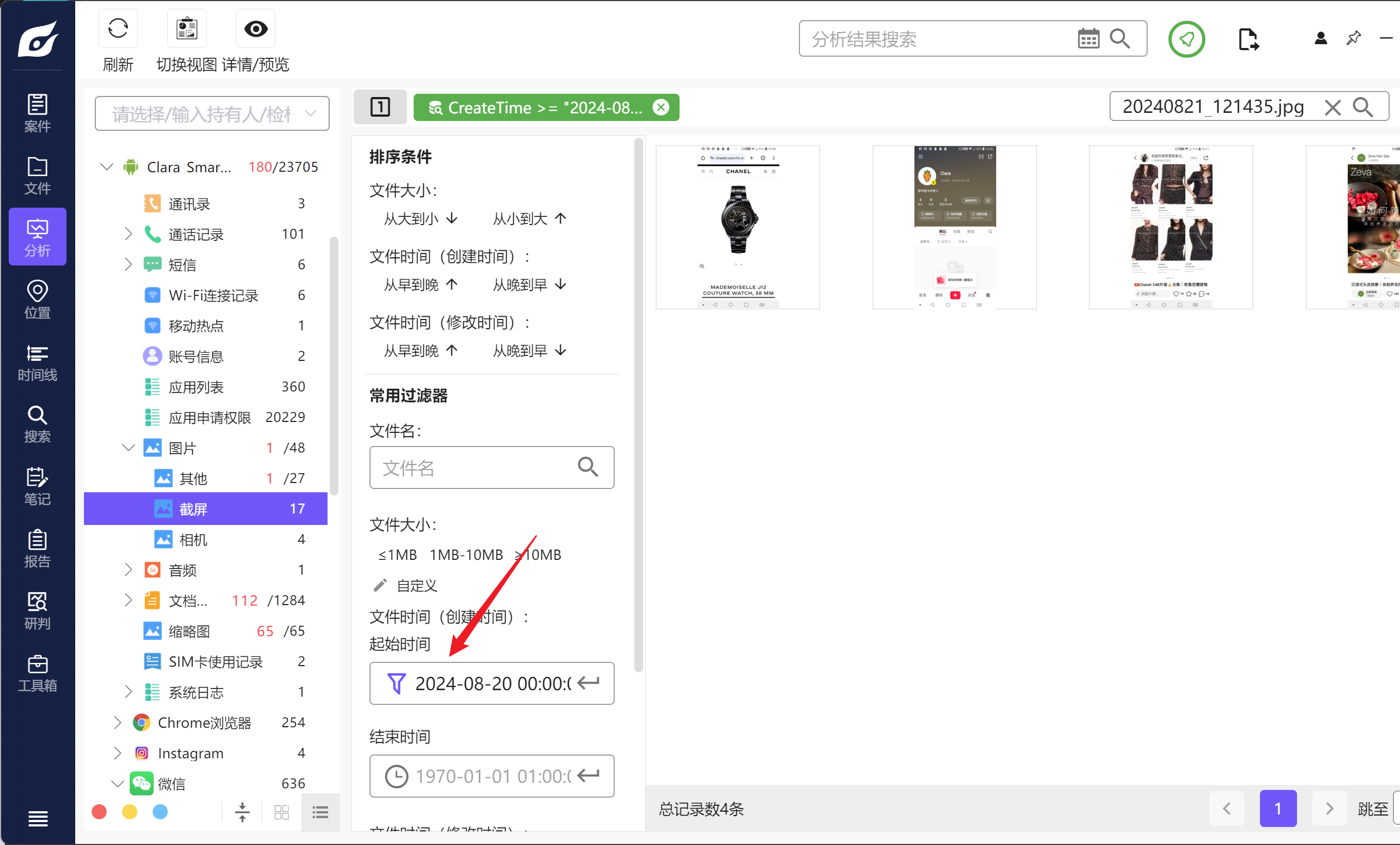

- 参考Clara_Smartphone.bin,2024年8月20日有多少张截图?

过滤时间,四张截图

- 参考Clara_Smartphone.bin,2024年8月22日被删除微信消息的类型是?

通过clara和emma的聊天内容可推断出被删除的消息类型是偷拍的图片,因为前后消息不连贯

David手机

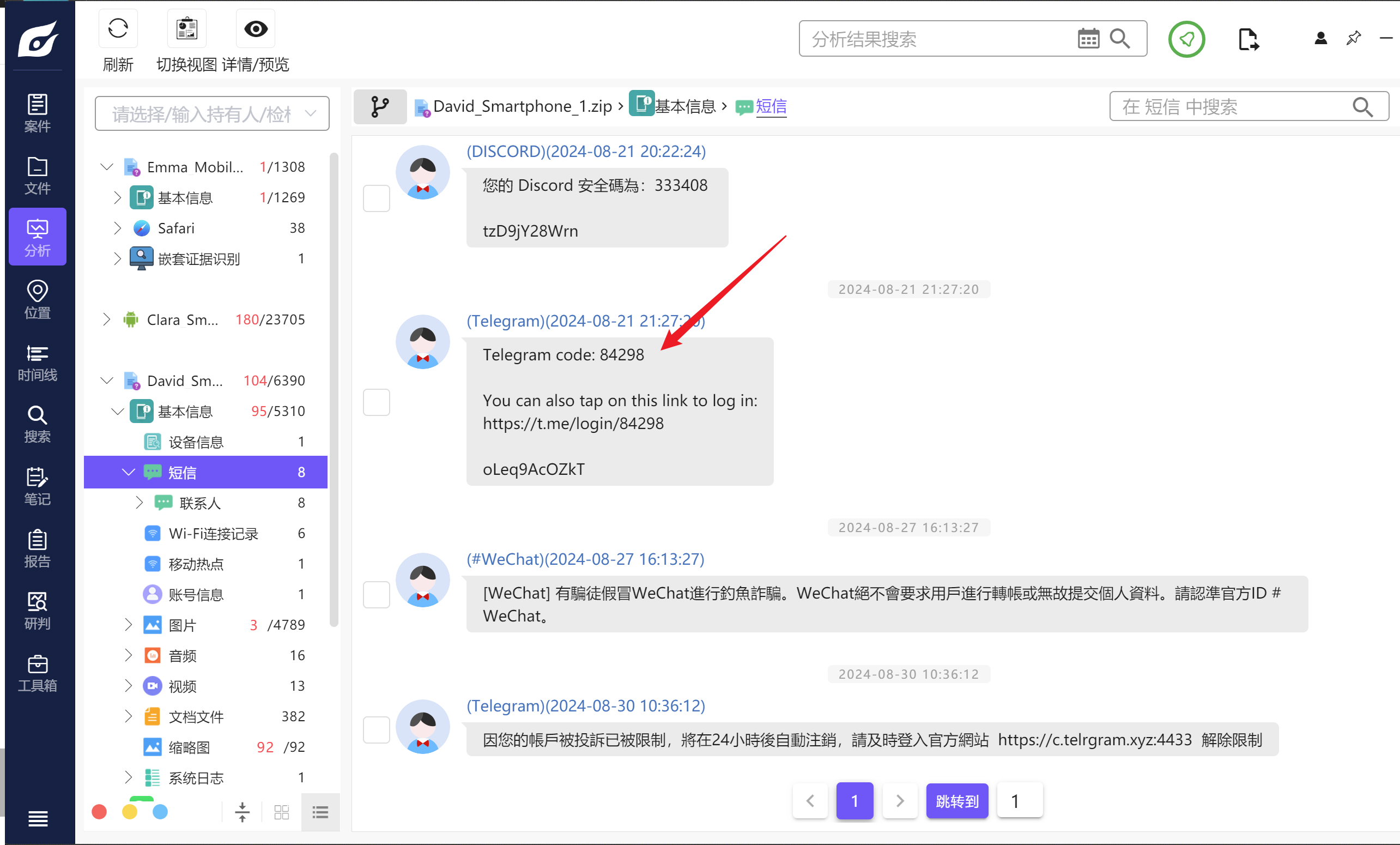

- 你在查看Clara的手机镜像后,确定Clara是David的妻子,调查员通过查询酒店预订记录确认了这一点。他们现在定位David的住所,以进行进一步调查。你首先分析David的手机。参考David_Smartphone_1.zip,根据Contents.db,David手机接收了通讯软件”Telegram”的验证短信,该验证码是多少?

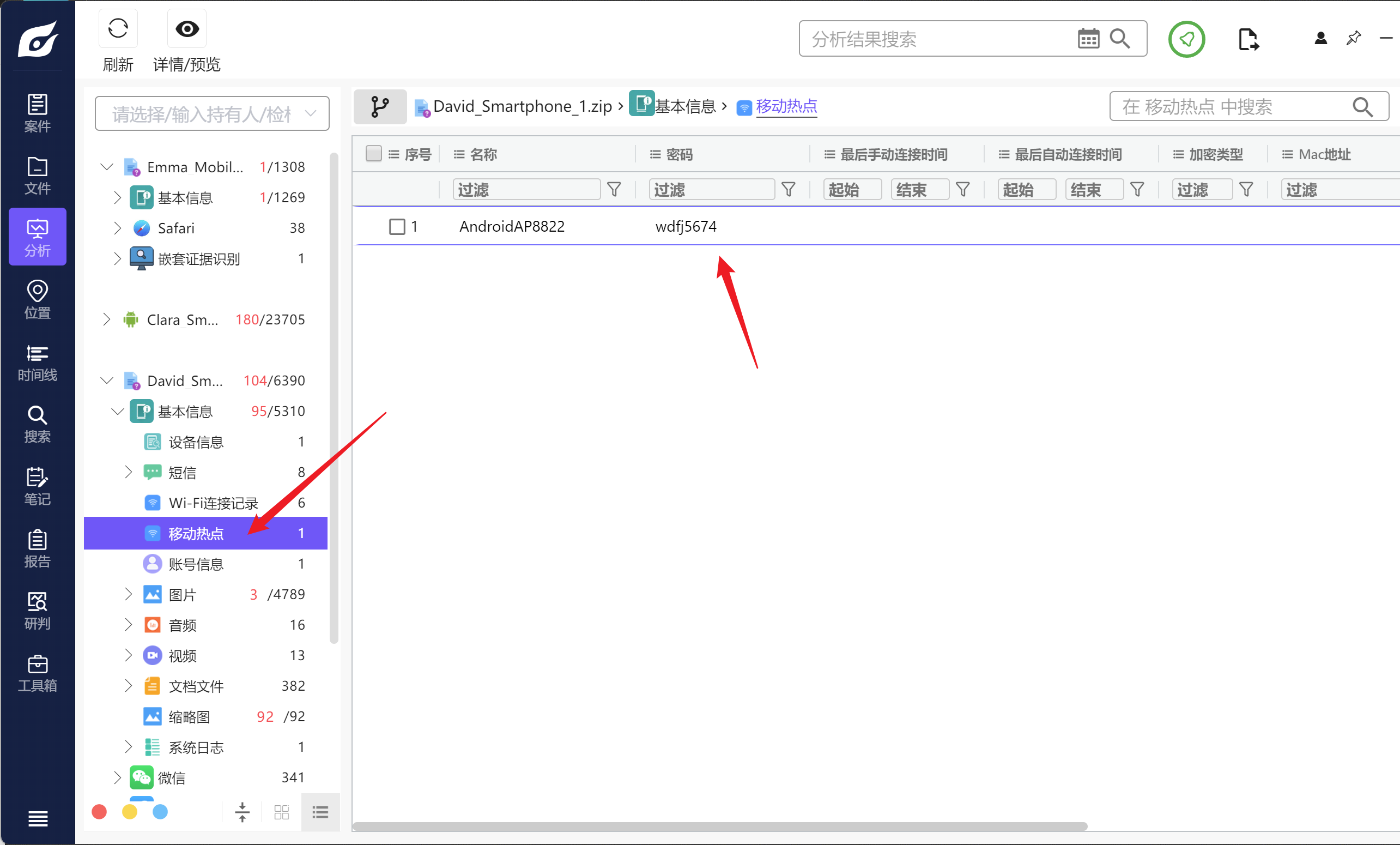

- 参考David_Smartphone_1.zip,David把手机设置为个人热点,请找出个人热点的密码。

- 参考David_Smartphone_1.zip, David 手机曾连接名为”MTR Free Wi-Fi” 的Wi-Fi 。

正确,wifi连接中有该WiFi名的记录

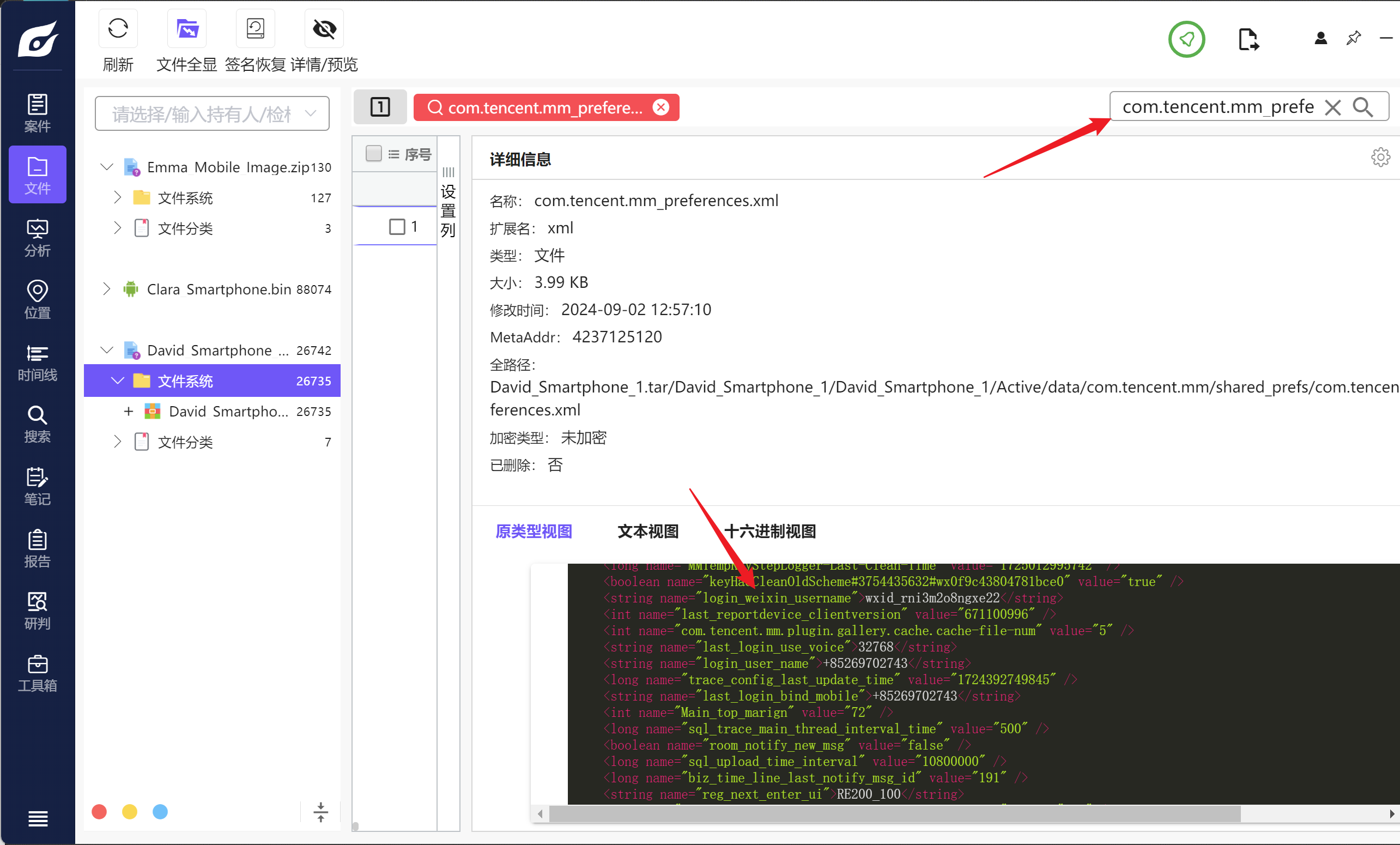

- 参考David_Smartphone_1.zip,根据com.tencent.mm_preferences.xml,David的手机最后登录微信的微信ID是?

取巧,要求要手机登录的最后微信ID,但是David就只登陆过一个微信账号,那么最后登录的微信ID就是一开始的微信ID

或正常查看该xml文件,找到唯一的一个id

- [填空题] 参考David_Smartphone_1.zip,请指出哪一张图片是于2024年8月28日利用屏幕截取的。(答案格式:ABC_123.jpg)

截屏时间过滤直接出

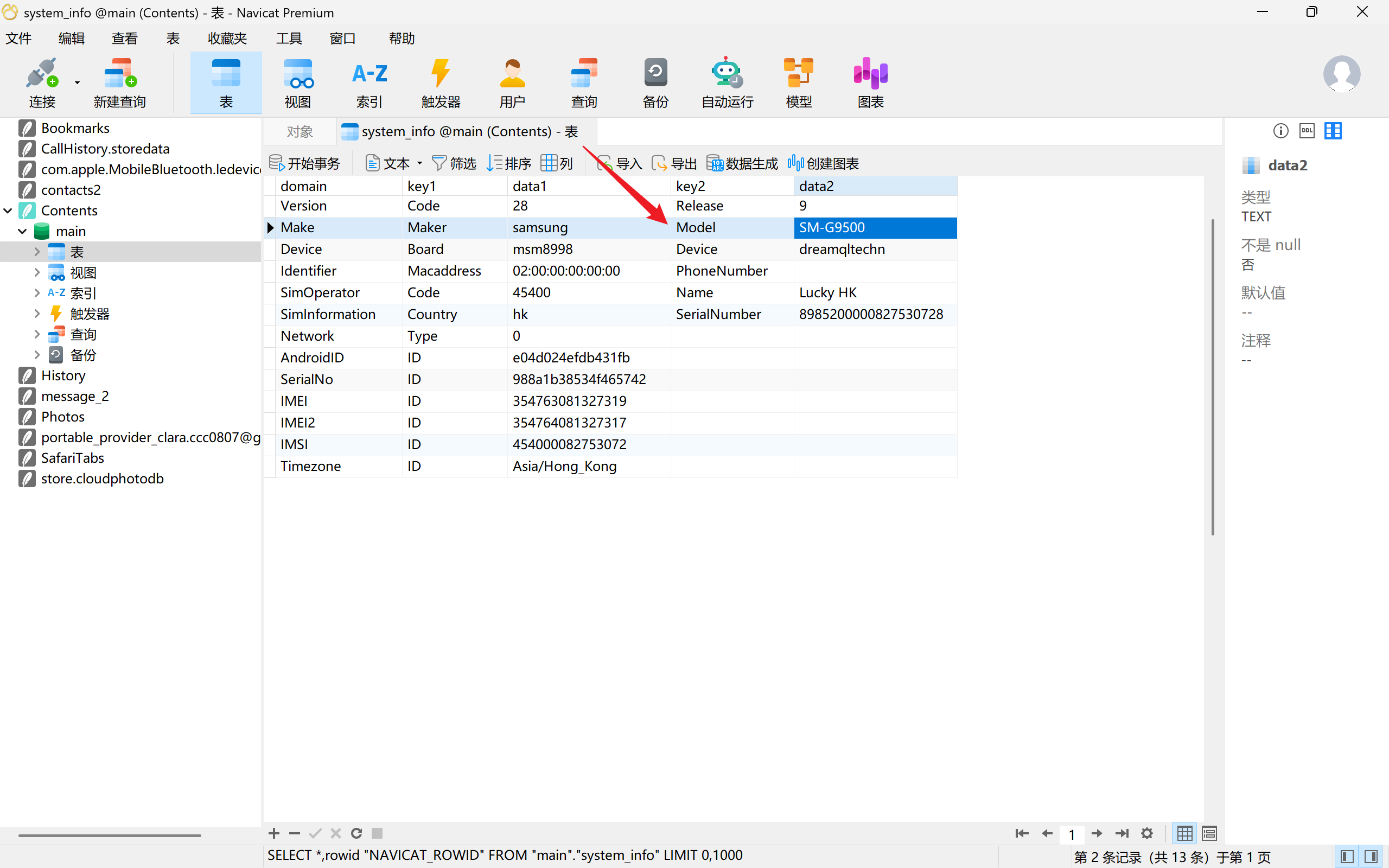

- 参考 David_Smartphone_1.zip,根据Contents.db,David手机的型号(Model)?(答案格式:大写英文字母和符号’-’ 混合组成)

- 参考 David_Smartphone_1.zip的Contents.db,David所使用的手机SIM 卡的序号?(答案格式:只需要用阿拉伯数目字回答)

就是上图中的serialnumber?

- 参考 David_Smartphone_1.zip,David手机安装了应用程序”MetaMask”。根据persist-root中,”MetaMask”钱包内有多少个账号?

文件系统中过滤persist-root,在记事本中打开查找account,发现有四个

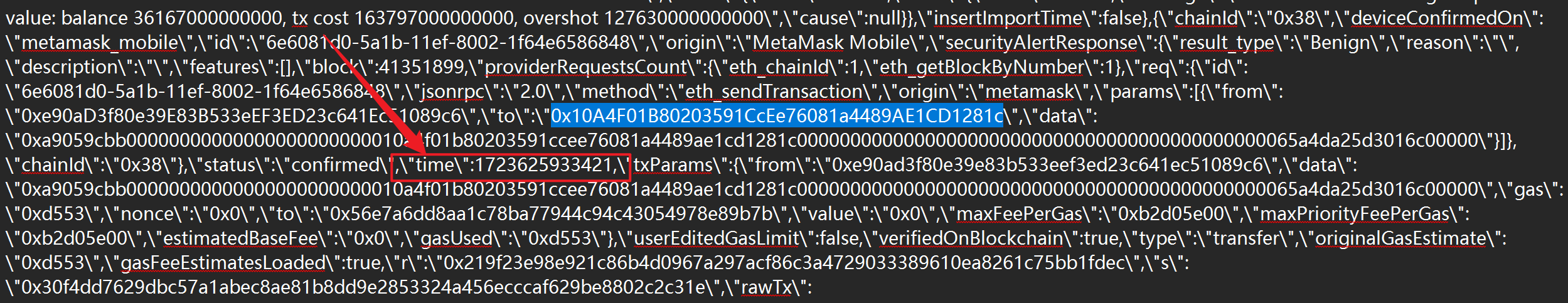

- 参考 David_Smartphone_1.zip,根据persist-root中,何时从应用程序”MetaMask”发送虚拟货币至以下地址: 0X10A4F01B80203591CCEE76081A4489AE1CD1281C

搜索地址关键词后再向下寻找到time时间戳,进行转换

- 参考 David_Smartphone_1.zip,David曾利用手机应用程序”MetaMask”三次发送虚拟货币失败。根据persist-root,发送虚拟货币失败的原因是什麼?

insufficient funds 资金不足——手续费不足

insufficient funds 资金不足——手续费不足

内存取证——David电脑

内存取证三大工具:

火眼、VolatilityWorkbench、lovelymem

- 你根据易失性(Volatility Level)优先次序,进行内存取证分析David的笔记本电脑。参考RAM_Capture_David_Laptop.RAW,以下哪一个不是程序”firefox.exe”的PID?

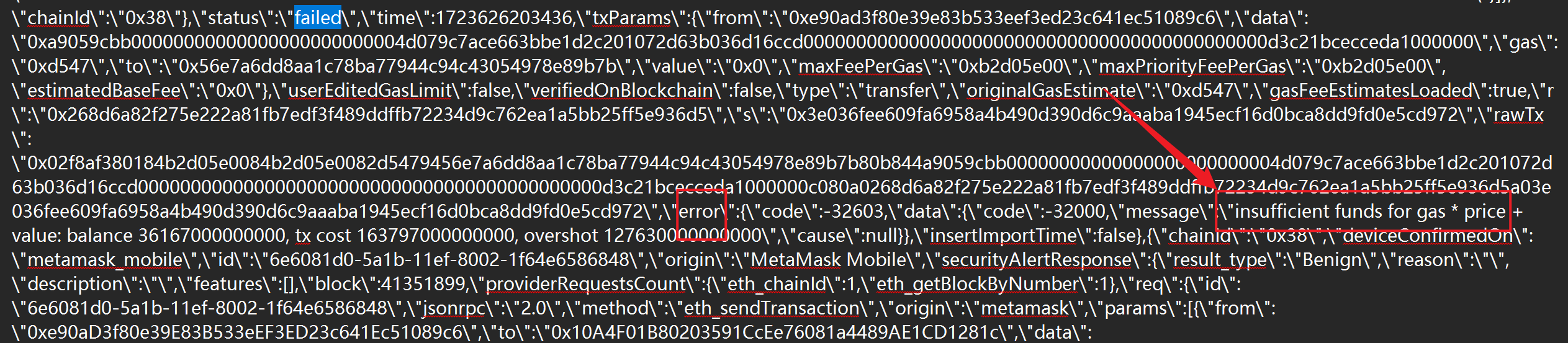

- 参考RAM_Capture_David_Laptop.RAW,汇出PID:724的程序,其哈希值(SHA-256)是?

内存分析过滤pid724再在desktop文件系统中找到该exe文件计算其哈希

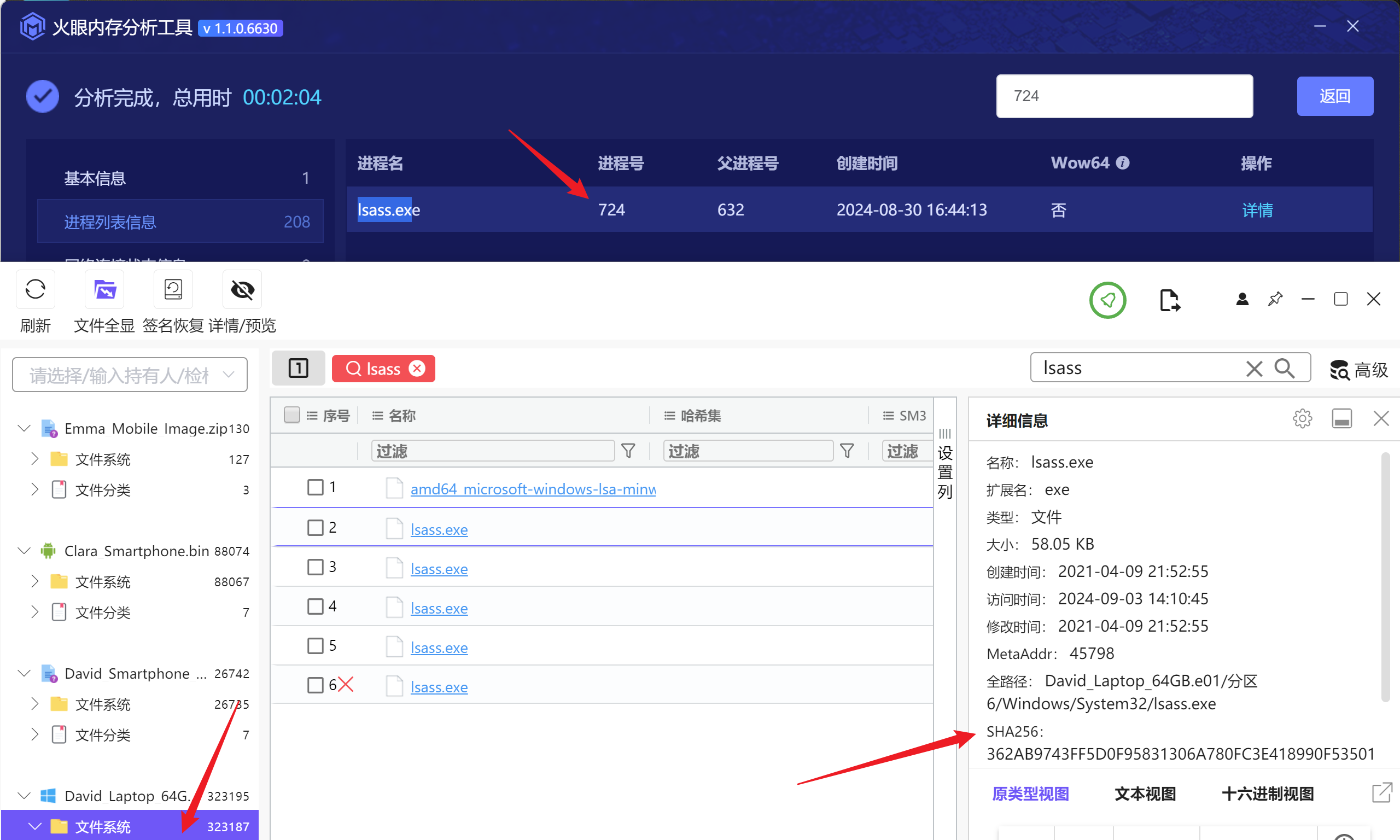

- 参考RAM_Capture_David_Laptop.RAW,哪一个是执行PID:724程序的SID?

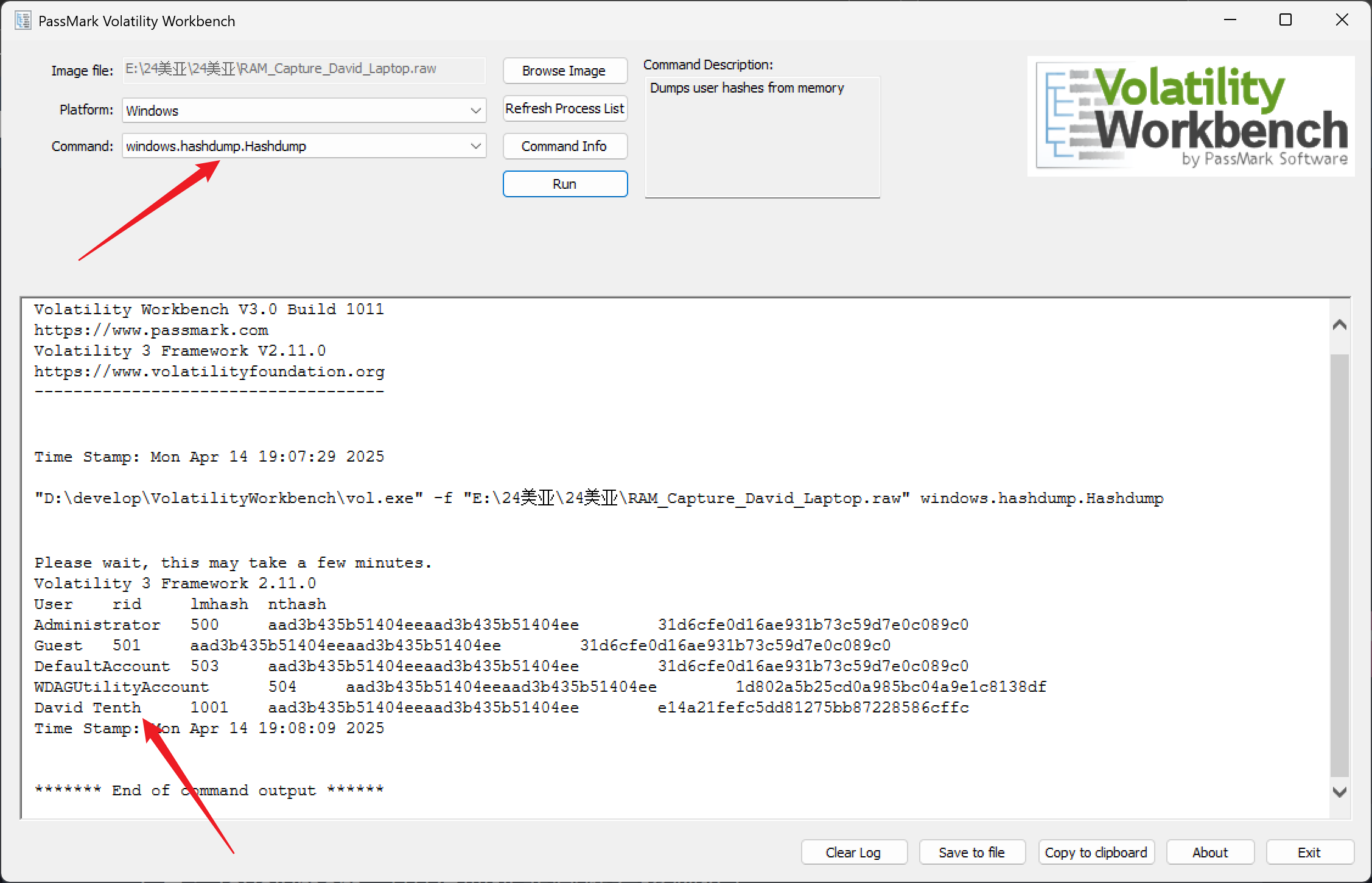

- 参考RAM_Capture_David_Laptop.RAW,账户David Tenth的NT LAN Manager的哈希值(NTLM Hash)?

或者

其实上述用lovelymem也能一把梭,但现在环境没配好…

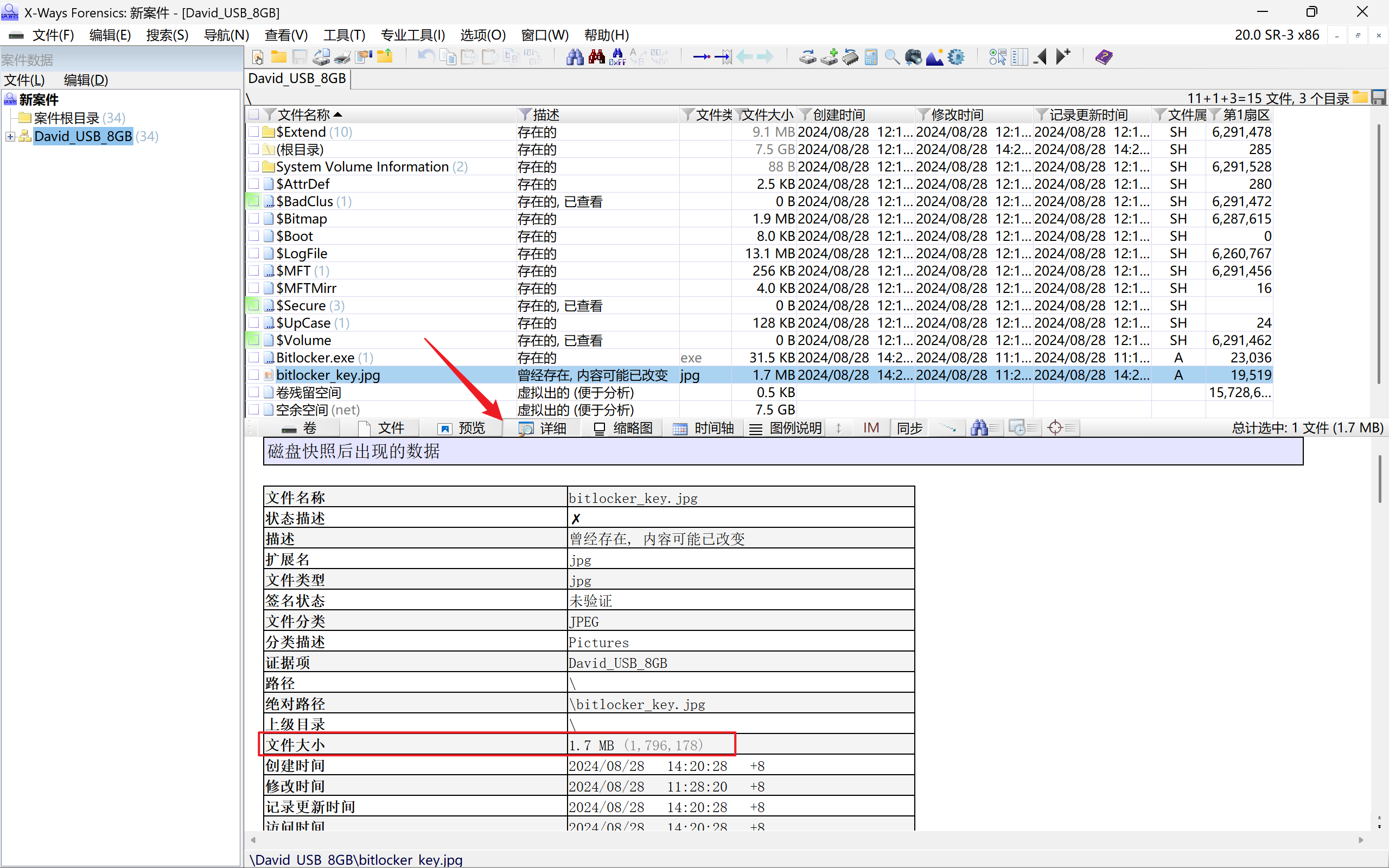

David的U盘

- 在取证中,你发现D盘被BitLocker加密。U盘上可能有一些线索,你对U盘进行了取证。参考David_USB_8GB.e01,David 的U盘文件系统的格式?

火眼分区信息直接出——ntfs

- 参考David_USB_8GB.e01,David的U盘文件系统中,每簇(Cluster)定义了多少字节(Byte)?

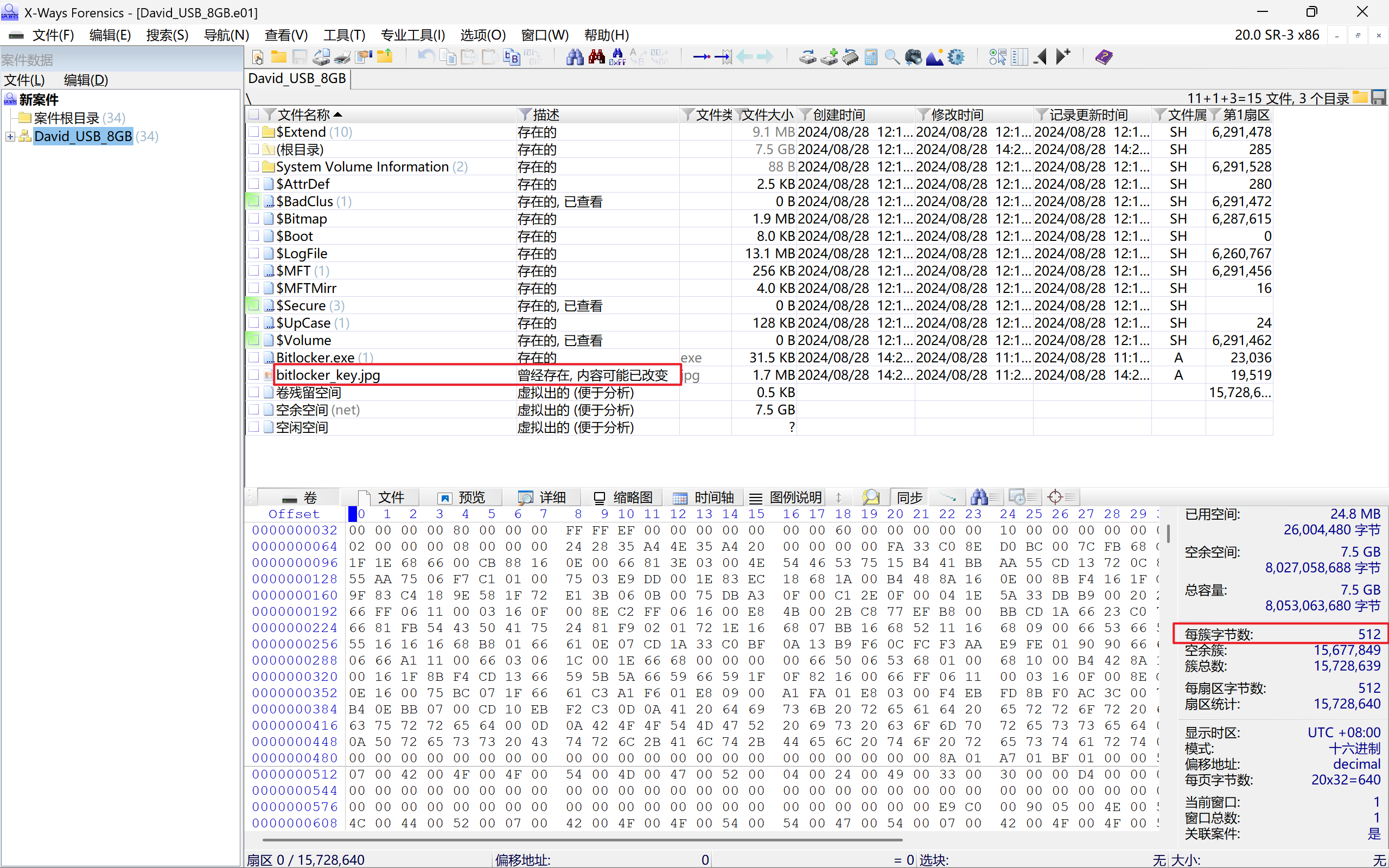

xway直接得出,见下图

- 参考David_USB_8GB.e01,David的U盘中有多少个已删除的文件?

可见存在一个曾经存在的文件,即已删除的

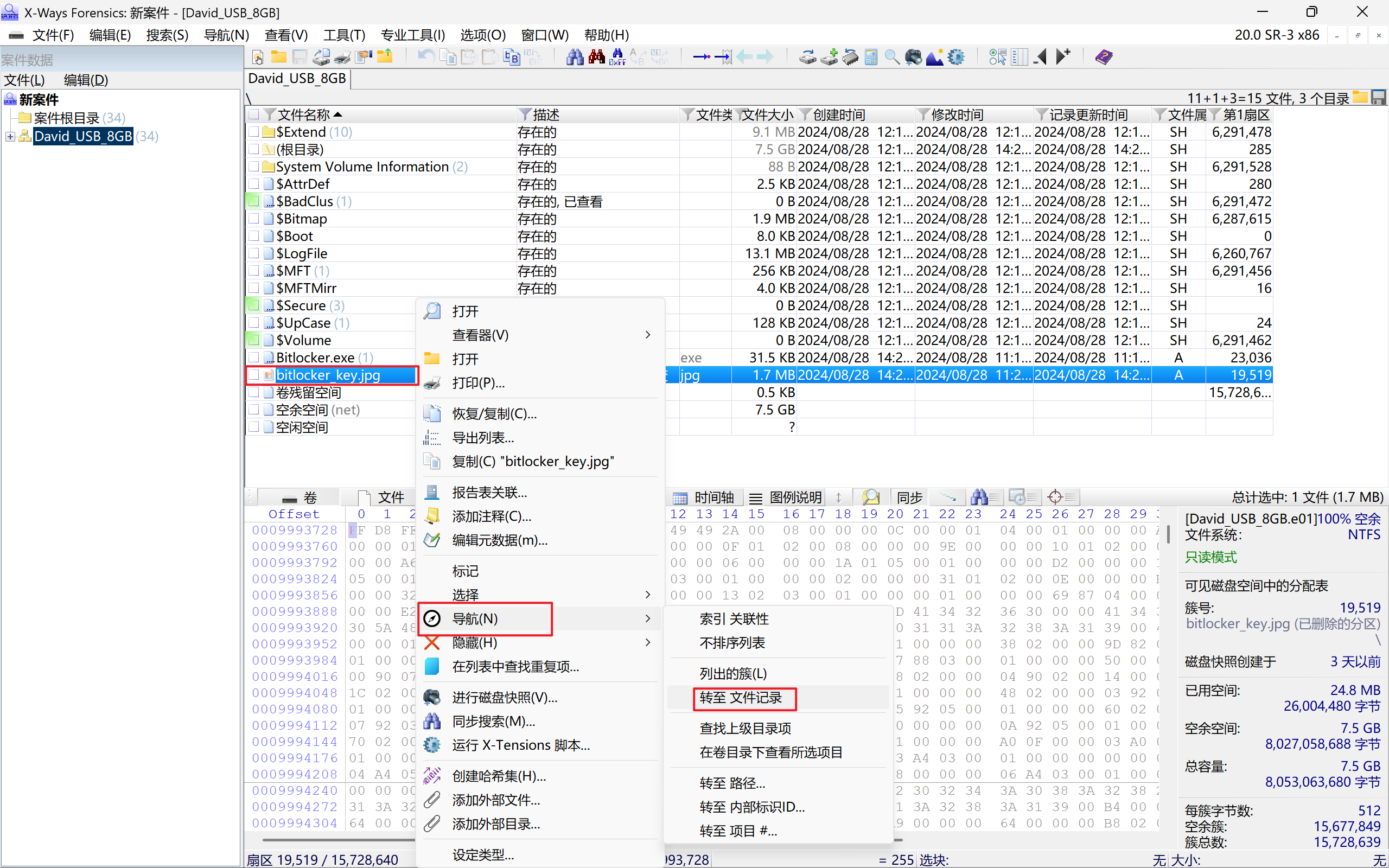

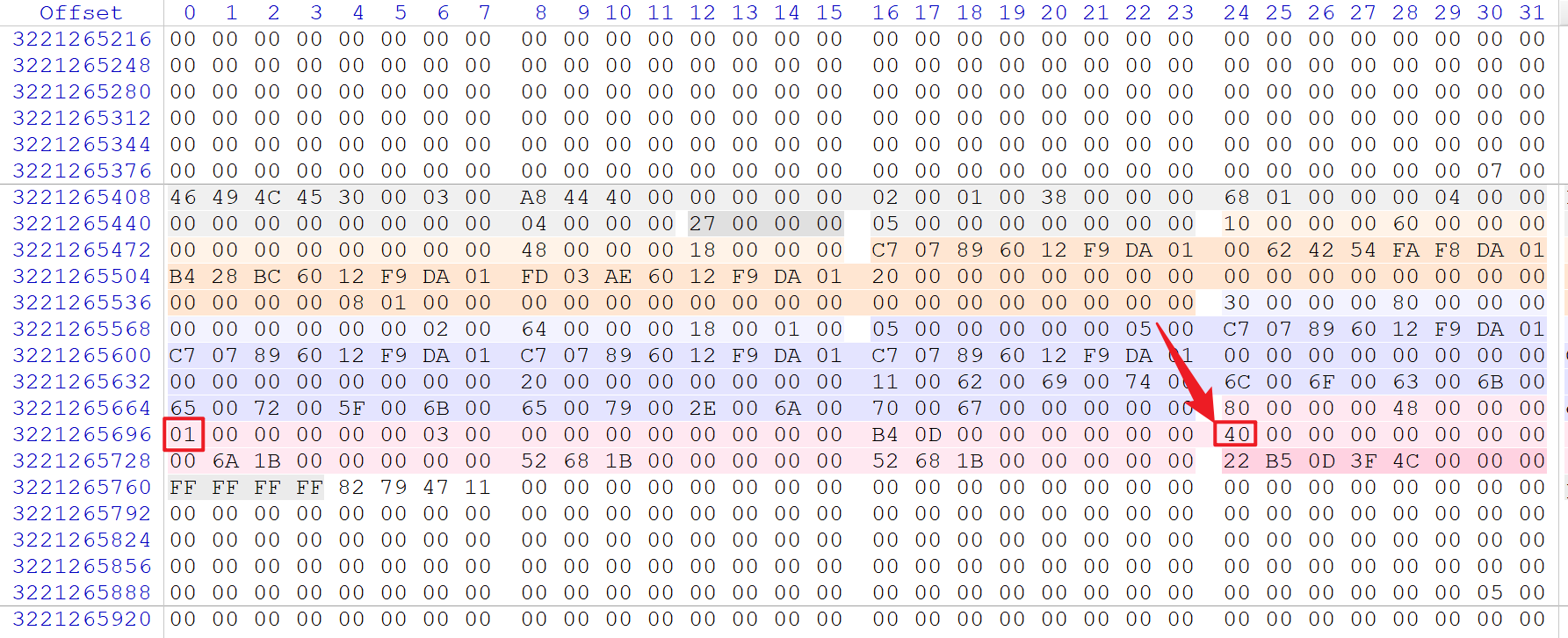

- 承上题,参考David_USB_8GB.e01,已删除的文件的运行列表(Run List)的运行偏移量(Run Offset)数量是多少?

偏移量就是数据在文件中的相对位置

xway查看该删除文件的MFT(NTFS文件系统的数据结构)文件记录

橙色部分是标准属性(ox10);紫色是文件名属性(0x30);粉色是数据流属性(0x80)

01表示非常驻,运行偏移量为64(0x40转换为十进制为64)

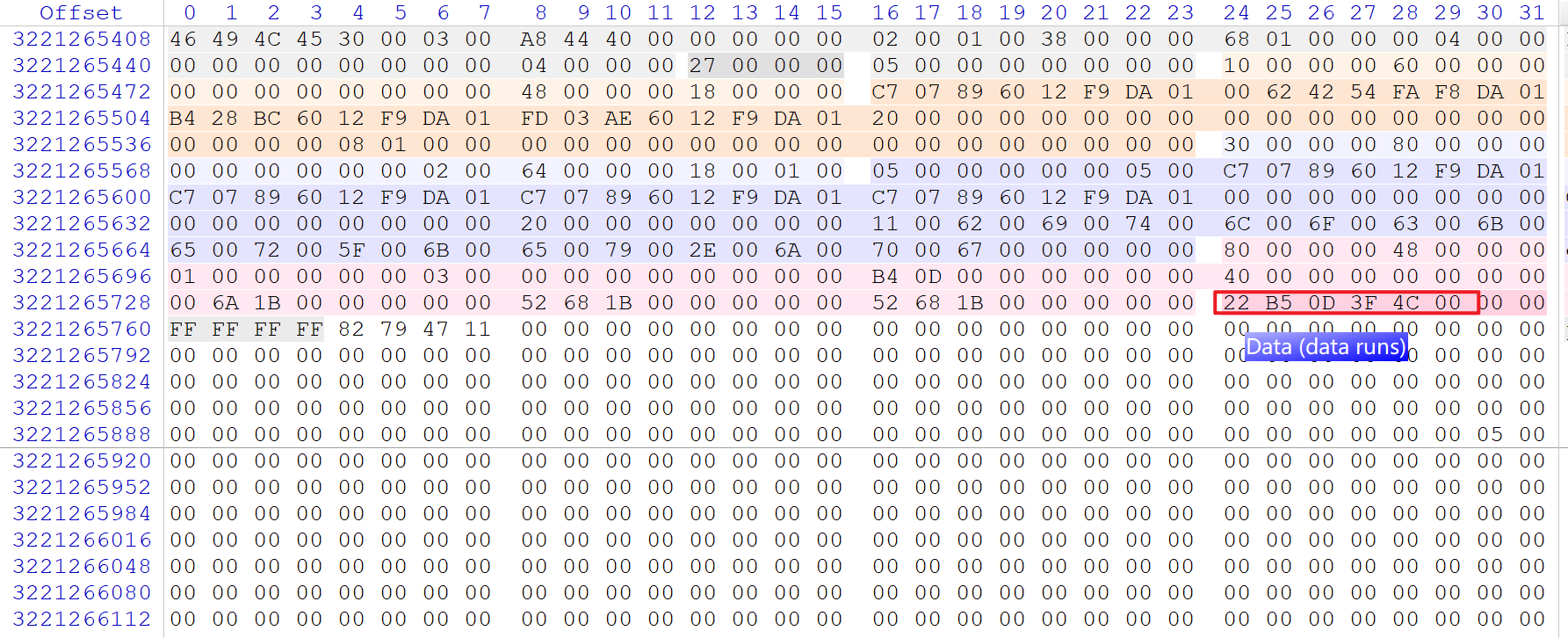

- 承上题,参考David_USB_8GB.e01,已删除文件的第一个运行的十六进制值(低端字节序 Little-Endian)是多少?

大端序:高位字节存放在内存低地址,低位字节存放在内存高地址(正常读写数值方式)

第一个字节就是高位,容易判断数值正负

小端序反之;

在做数值四则运算时,从低位每次取出相应字节运算,最后直到高位,并且最终把符号位刷新,这样的运算方式会更高效。

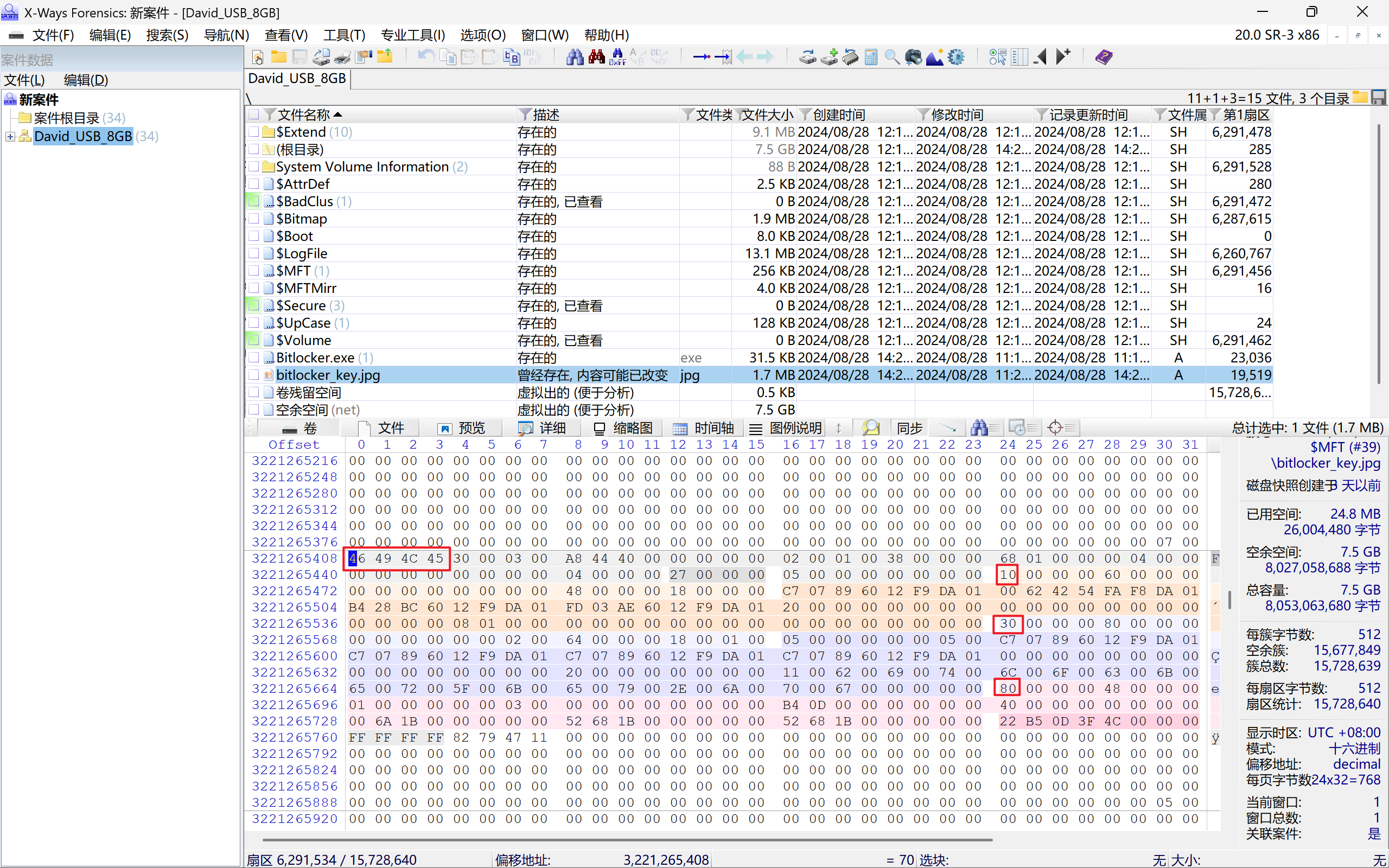

小端序是每位倒叙,倒着读取字节为0x4C3F0DB522

- 承上题,参考David_USB_8GB.e01,已删除的文件的实际大小(单位:字节 Byte)是多少?

- 承上题,参考David_USB_8GB.e01,已删除文件的第一个运行偏移量(Run Offset)是多少?

运行偏移量是由NTFS系统下的DateRun格式决定的,由67题图得

Data runs:

22 B5 0D 3F 4C

Run 1:

Header = 0x22 - 2 byte length, 2 byte offset

Length = 0x0DB5 (2 byte)

Offset = 0x4C3F (2 bytes)

所以run offset 为0x4C3F,十进制为19519

- 承上题,参考David_USB_8GB.e01,已删除的文件的第一个运行的簇运行长度(Run Length)是多少?

见上题,DataRun格式,第一个字节分别是长度和起始簇号的长度,长度为0xDB5

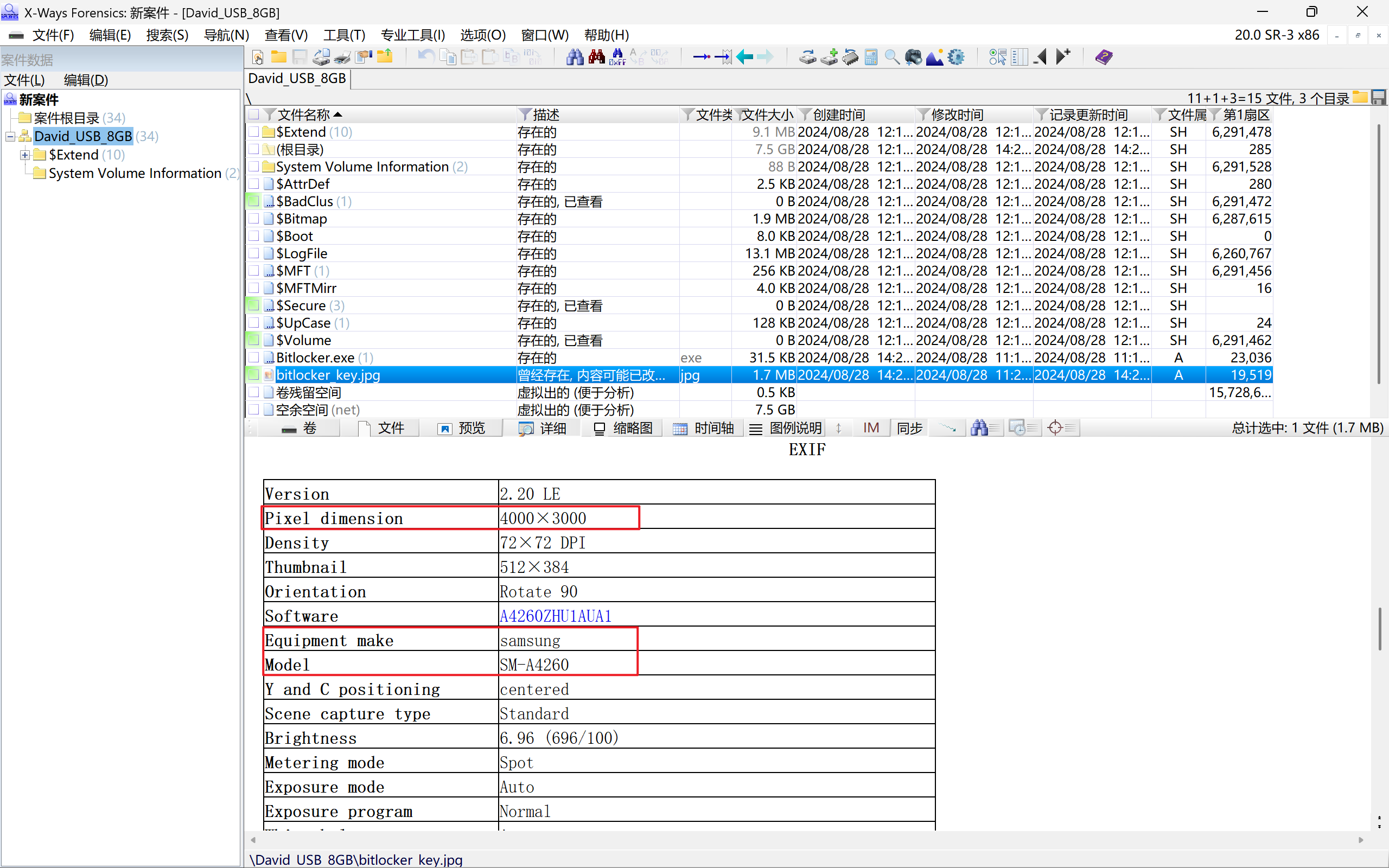

承上题,参考David_USB_8GB.e01,已删除文件的图像文件像素值(Pixel)是多少?

承上题,参考David_USB_8GB.e01,已删除图像文件是用哪个品牌和型号的手机拍摄?

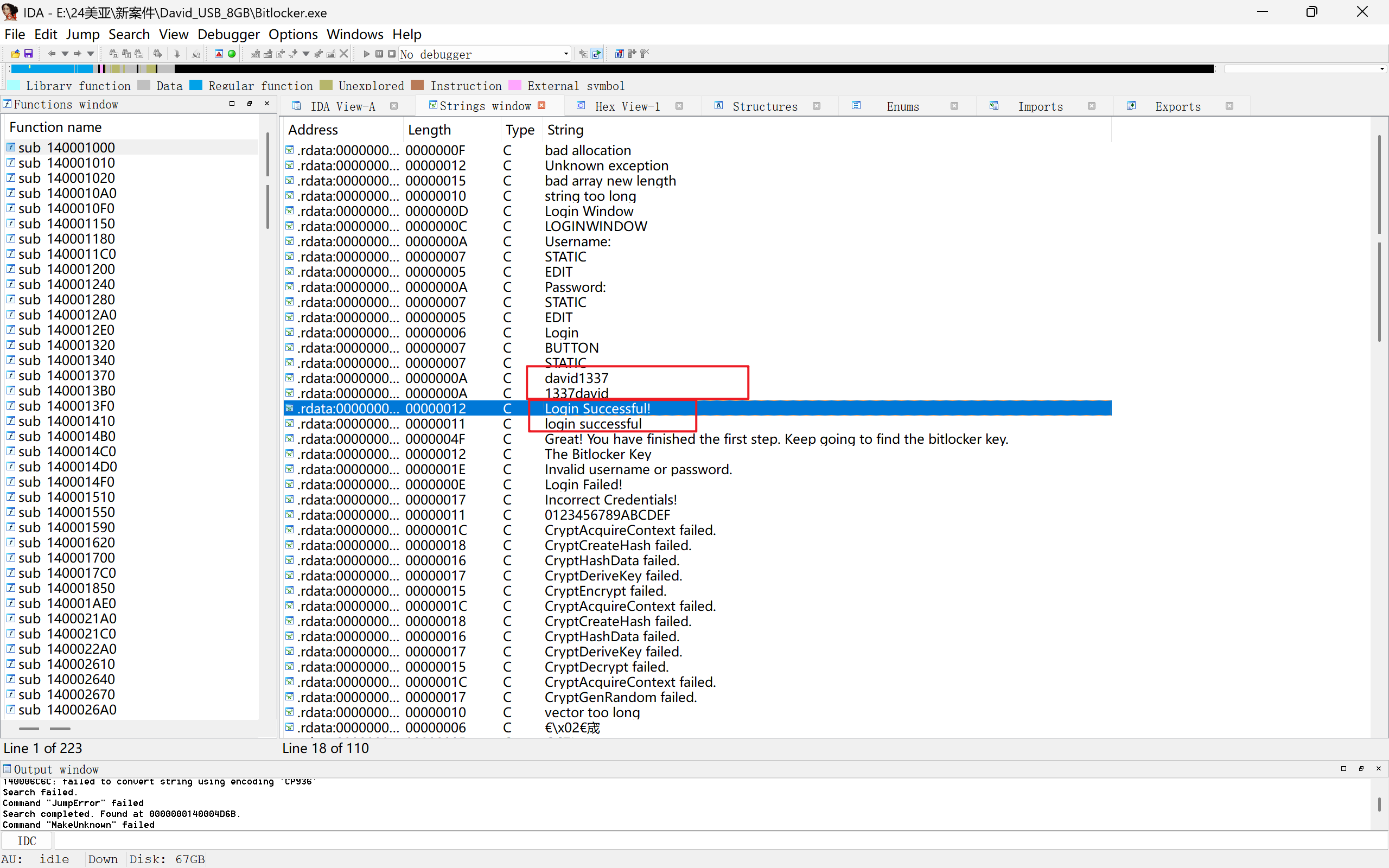

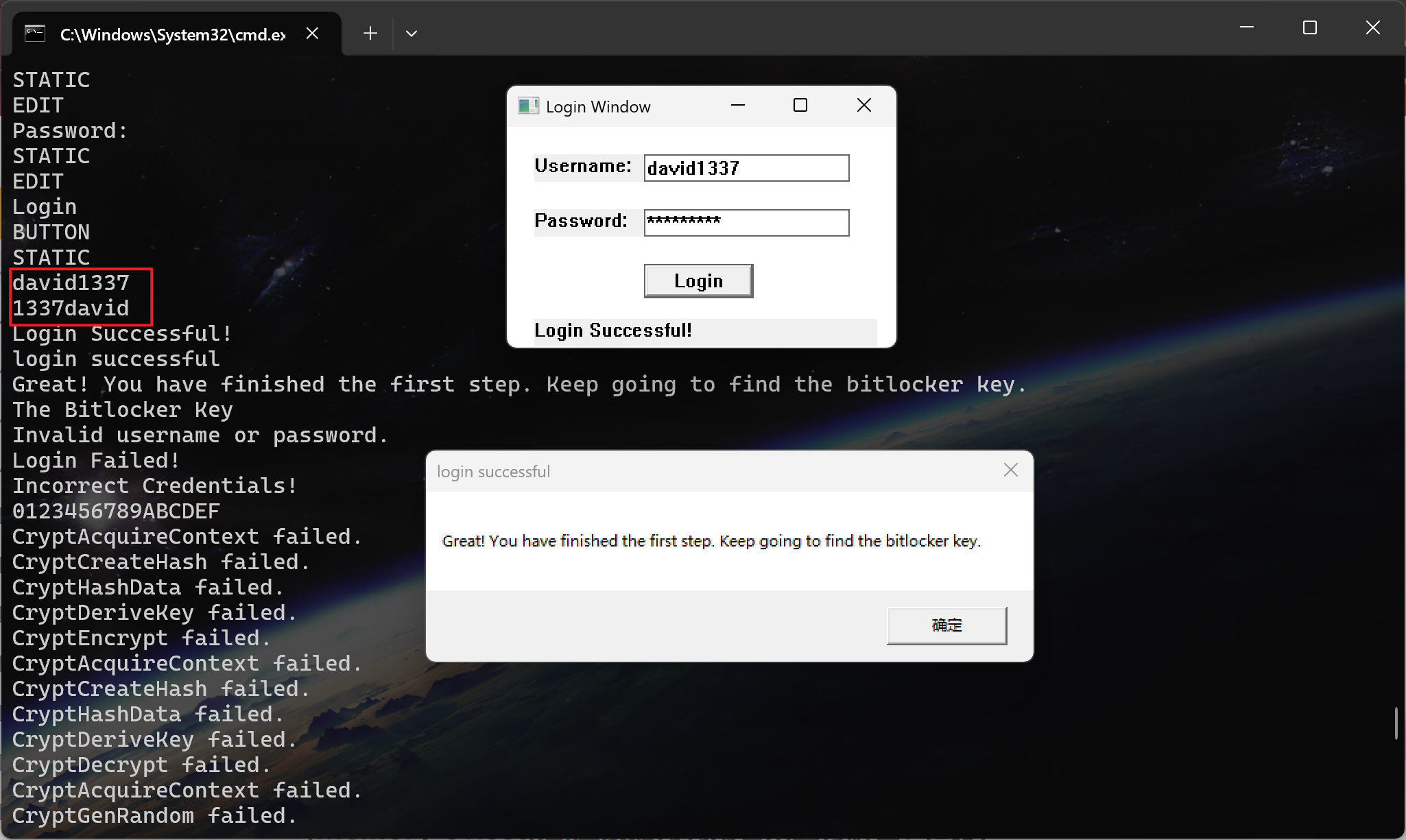

- 在 U盘中,你还发现了一个exe文件,但它被锁定,可能需要进行反编译以便进一步检查。 参考David_USB_8GB.e01,使用x64dbg的字符串搜索(String Search)功能,在Bitlocker.exe中查找哪个字符串最有可能与显示的登录状态有关?

用x64dbg没找到

使用strings直接跑,找到疑似的正确答案login successful,也可以用IDA

以下是用IDA进行的strings search(shift+f12或者从view-open subviews-strings)

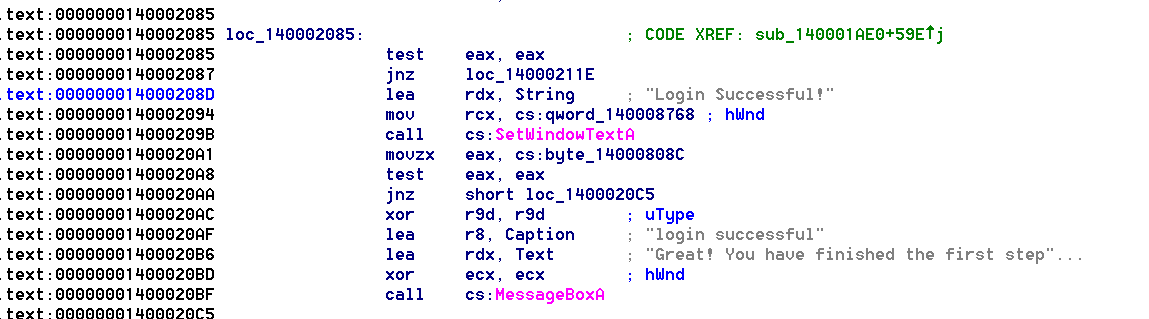

- 承上題,当找到控制登录成功的逻辑代码时,如何修改汇编代码(Assembly Code)来绕过检查,达到任意输入,都成功登录的效果?

修改TEST 指令后的跳转指令JNE 为nop,使跳转指令失效(汇编知识)

通过上题找到代码后查找(ALT+T)定位到原文位置,可以看到用TEST和JNE指令配合实现登入成功和失败的提示

参考David_USB_8GB.e01,Bitlocker.exe的正确用户登录名称是?

参考David_USB_8GB.e01,Bitlocker.exe的正确登录密码是?

success上两行就是对应的正确用户登录名称和密码

- 参考David_USB_8GB.e01,当Bitlocker.exe程序尝试显示登录结果(成功或失败)时,使用了哪一种途径来决定显示的消息?

结合74题可得,通过检查某个寄存器的值来决定跳转到不同的汇编代码区段

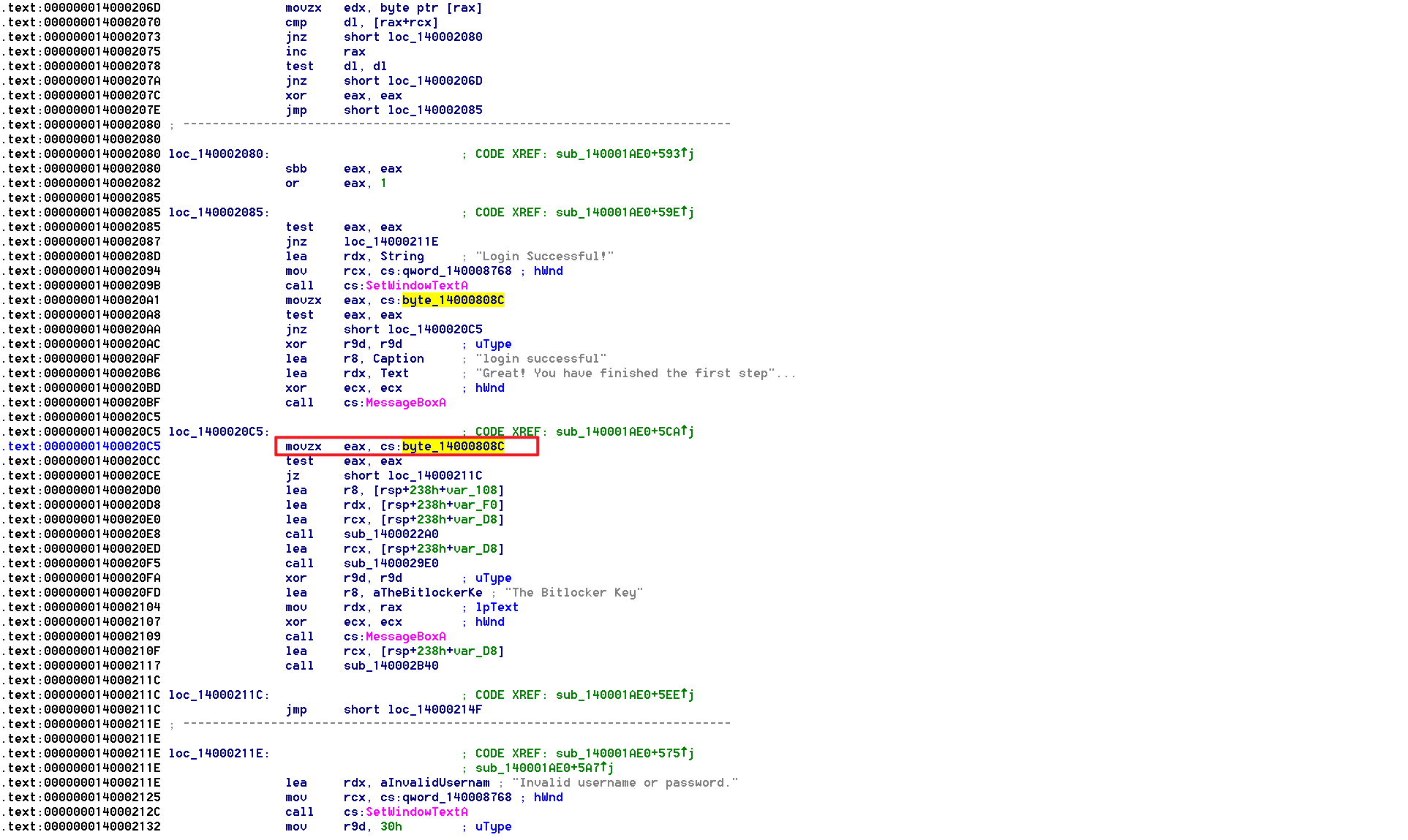

- 参考David_USB_8GB.e01,决定能否解密Bitlocker Key 的字节的内存偏移量(Memory Offset)(相对于基址”bitlocker.exe”)是什么?

其实没太搞明白。。。0x808C

- 参考David_USB_8GB.e01,决定能否解密 Bitlocker Key 的内存偏移量(Memory Offset)后,应该如何利用它来进行解密?

将该偏移量处的值改为 1 (true),以启用解密过程?

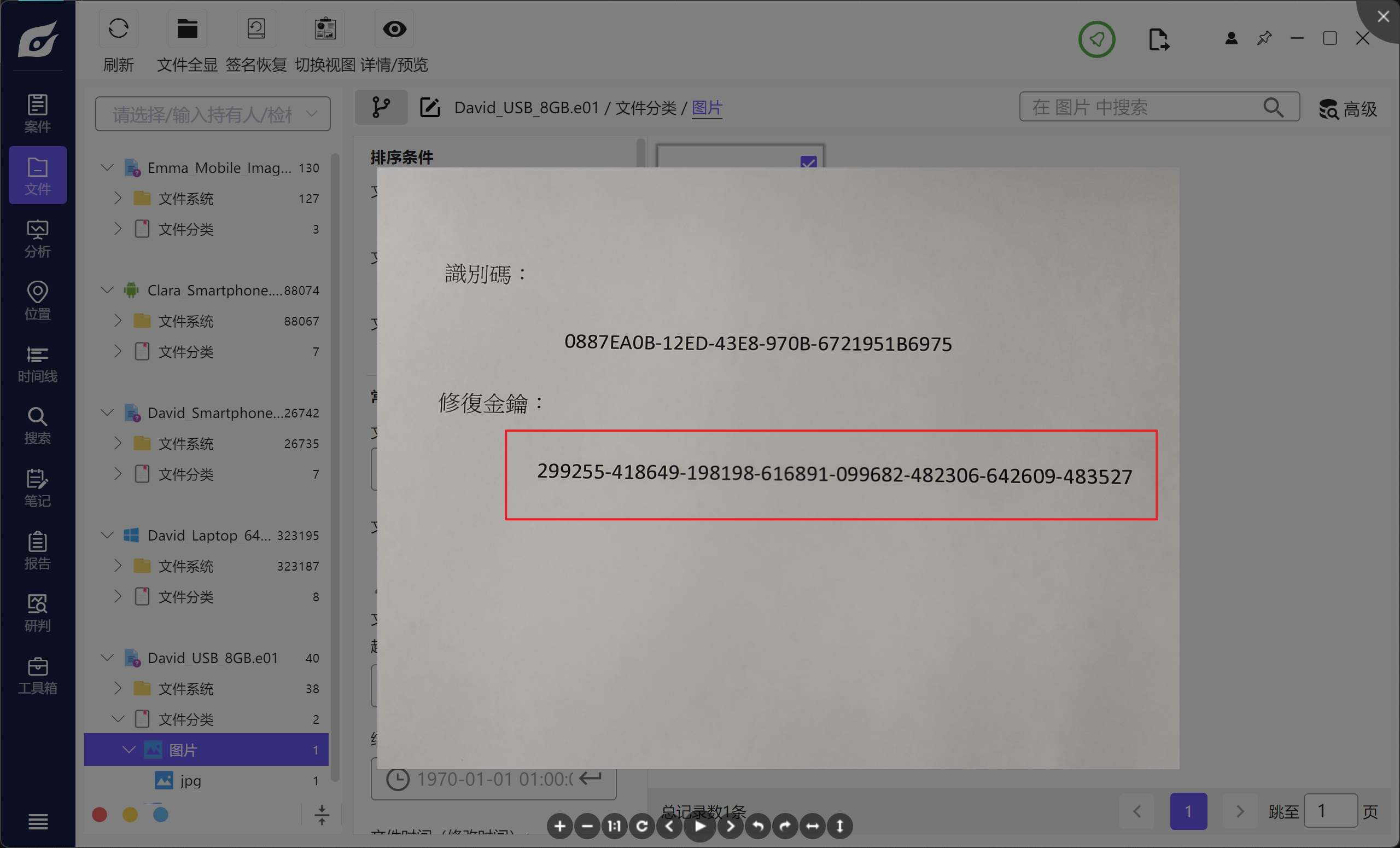

- 参考David_USB_8GB.e01,解密后的 Bitlocker Key 是?

火眼图片分析直接得

- 到目前为止,你已经获得了 BitLocker 密钥以解密 D盤,通过对David 笔记本电脑D盤的分析,并发现了一些重要信息。你现在将继续调查未加密的 C盤。 参考David_Laptop_64GB.e01,分区格式(Partition)是?

GPT

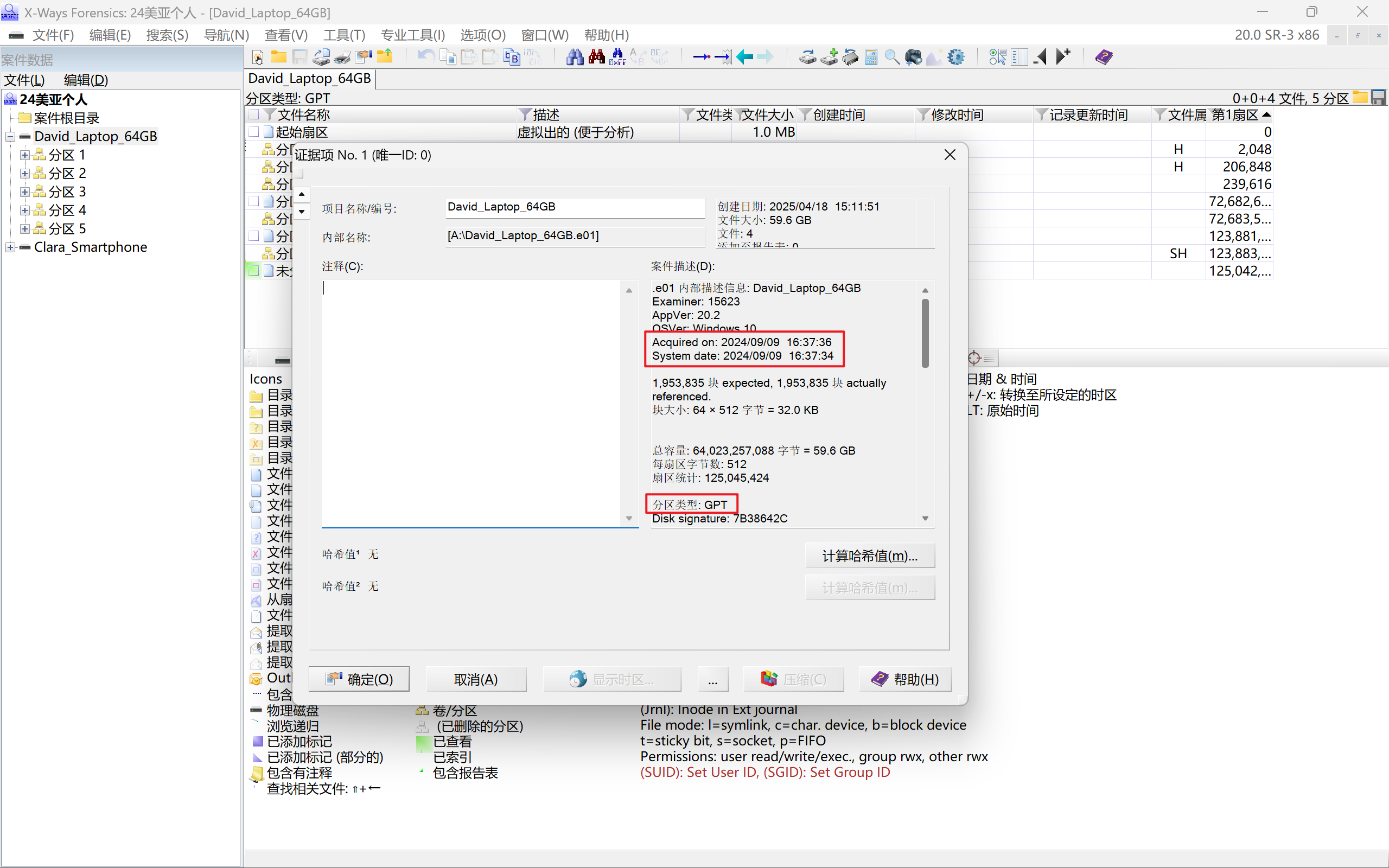

- 参考David_Laptop_64GB.e01,該e01成功提取的日期和时间是?

xways查看属性

两个时间分别为获取时间和系统时间,没有正确答案?

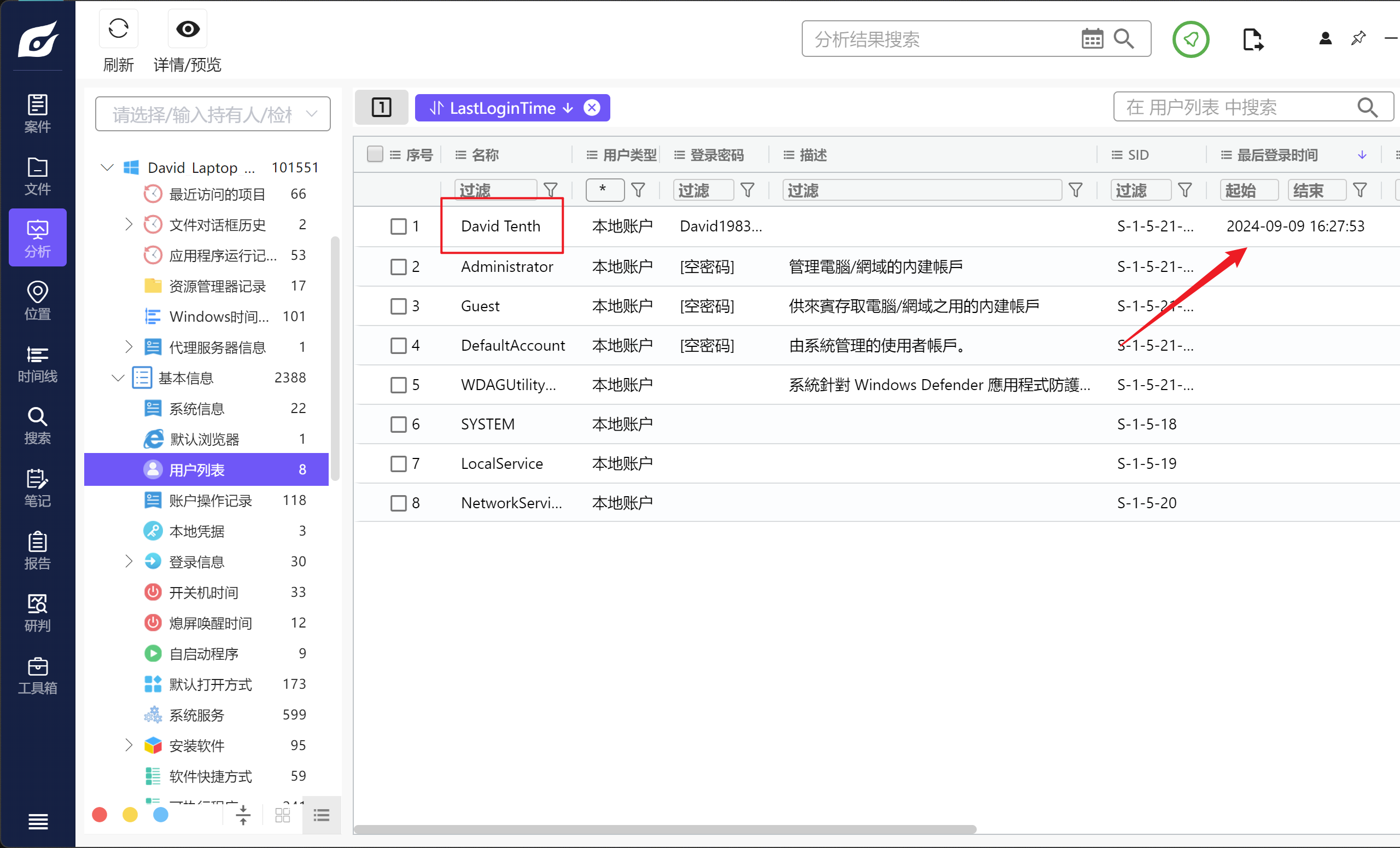

- 参考David_Laptop_64GB.e01,最后登录的用户是谁? (答案格式:大写英文字母,小写英文字母和空格混合组成,例如:Tom Hanks)

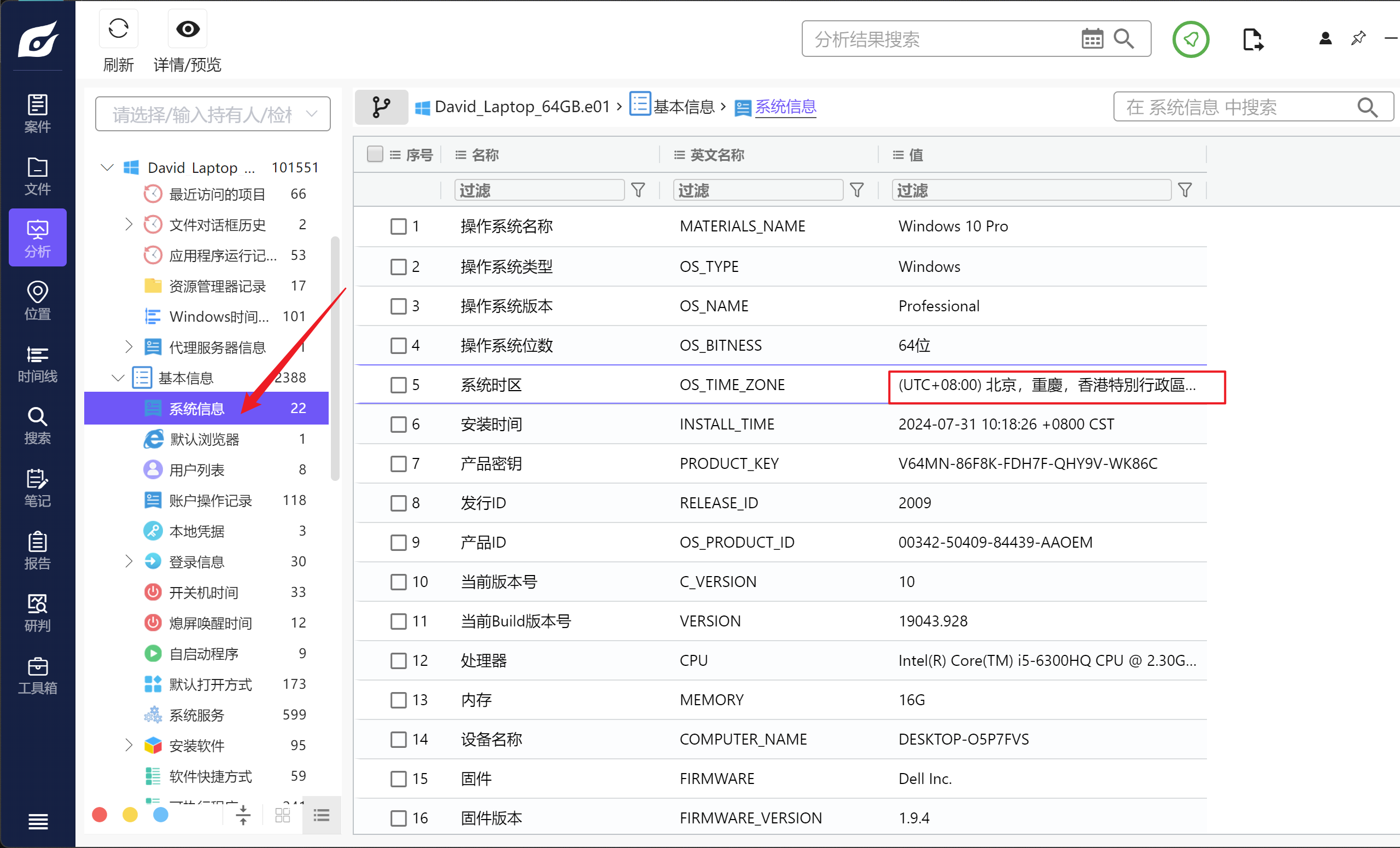

- 参考David_Laptop_64GB.e01,用户配置的时区是?

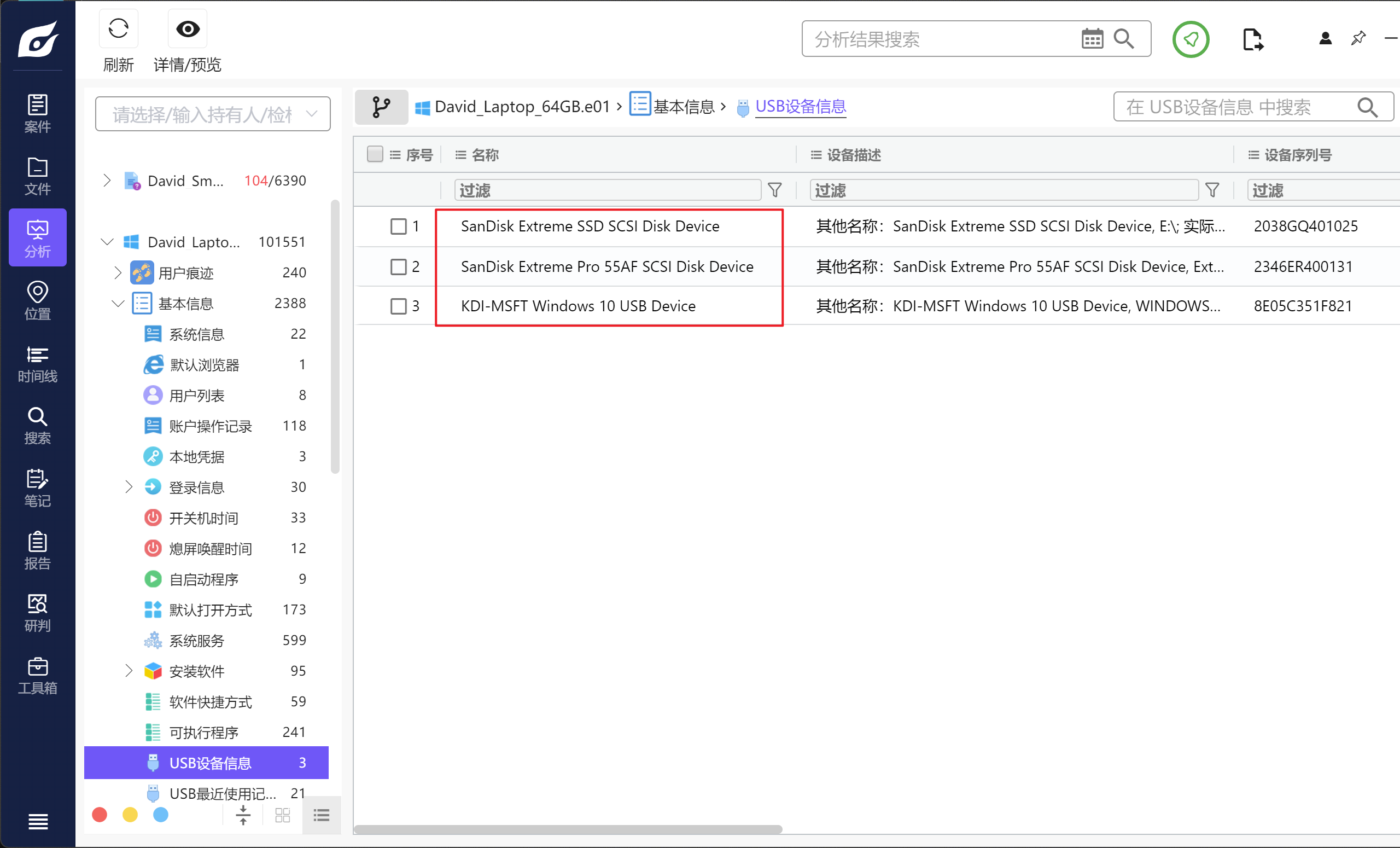

- 参考David_Laptop_64GB.e01,David的笔记本电脑曾經连接了多少个设备?

3个

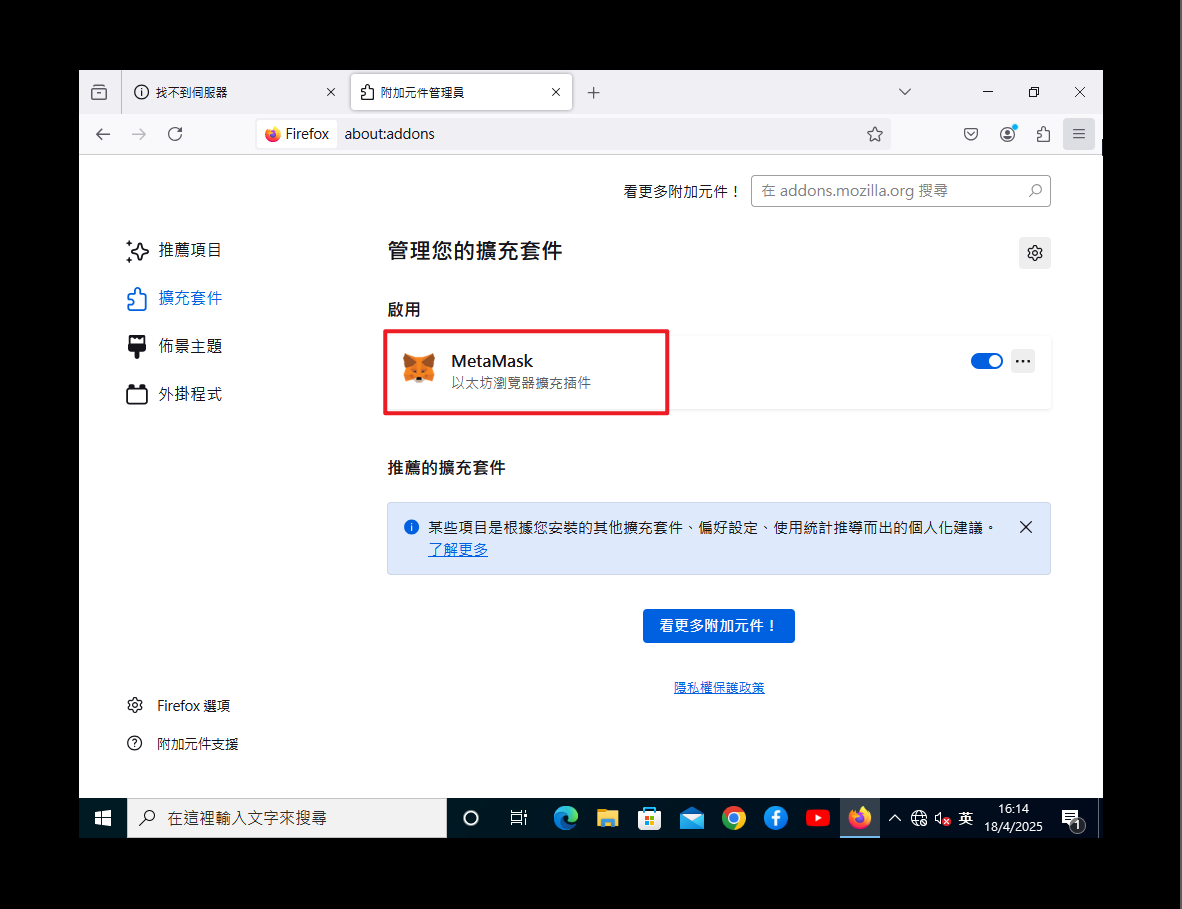

- 参考David_Laptop_64GB.e01,David的笔记本电脑上的Firefox浏览器安装了哪些扩展工具?

进行计算机仿真(直接)或着查看火狐浏览器的历史记录

用户和密码在用户列表中可获取

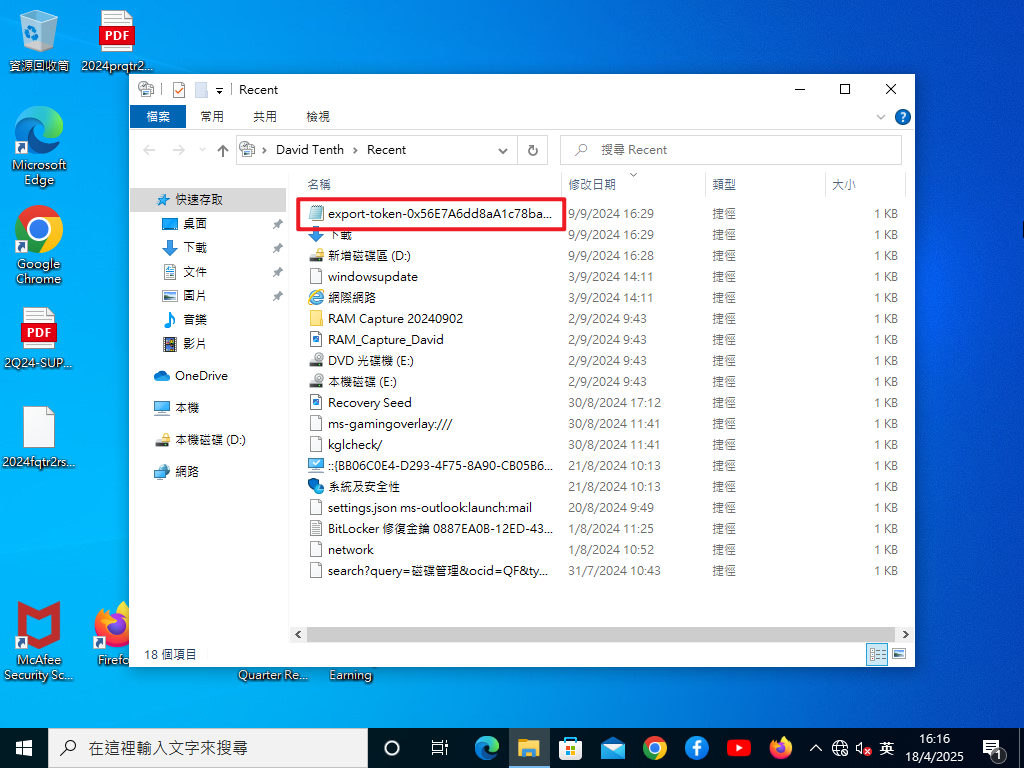

- 参考David_Laptop_64GB.e01,根据用户配置文件中的.lnk文件,最后访问的文件名称是?

cmd+recent 进入最近访问的文件,按修改时间倒序排列

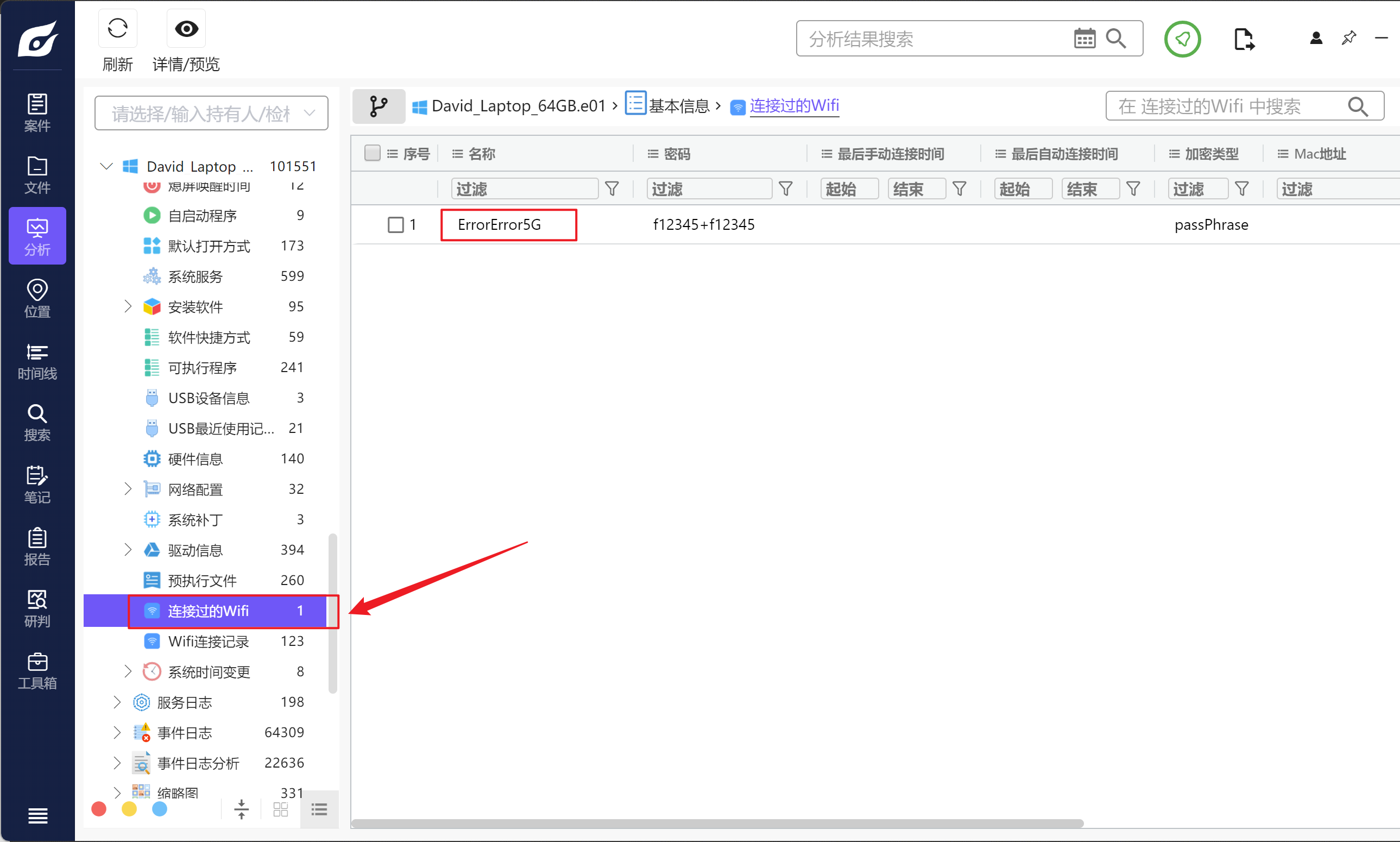

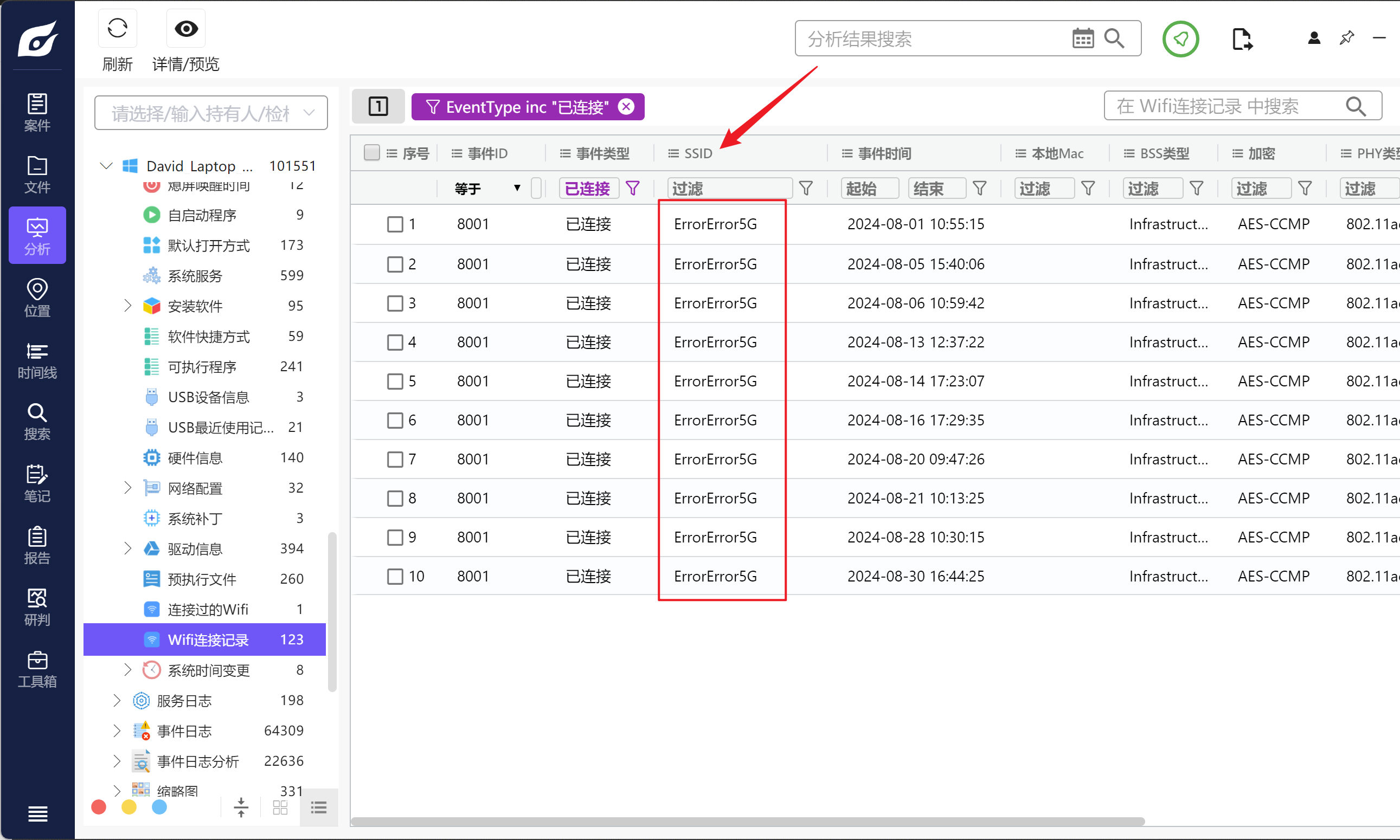

- 参考David_Laptop_64GB.e01,David的笔记本电脑曾經连接了多少个不同的Wi-Fi?

only one

- 承上题,参考David_Laptop_64GB.e01,该Wi-Fi网络的名称(SSID)是? (答案格式:大写英文字母和小写英文字母混合组成)

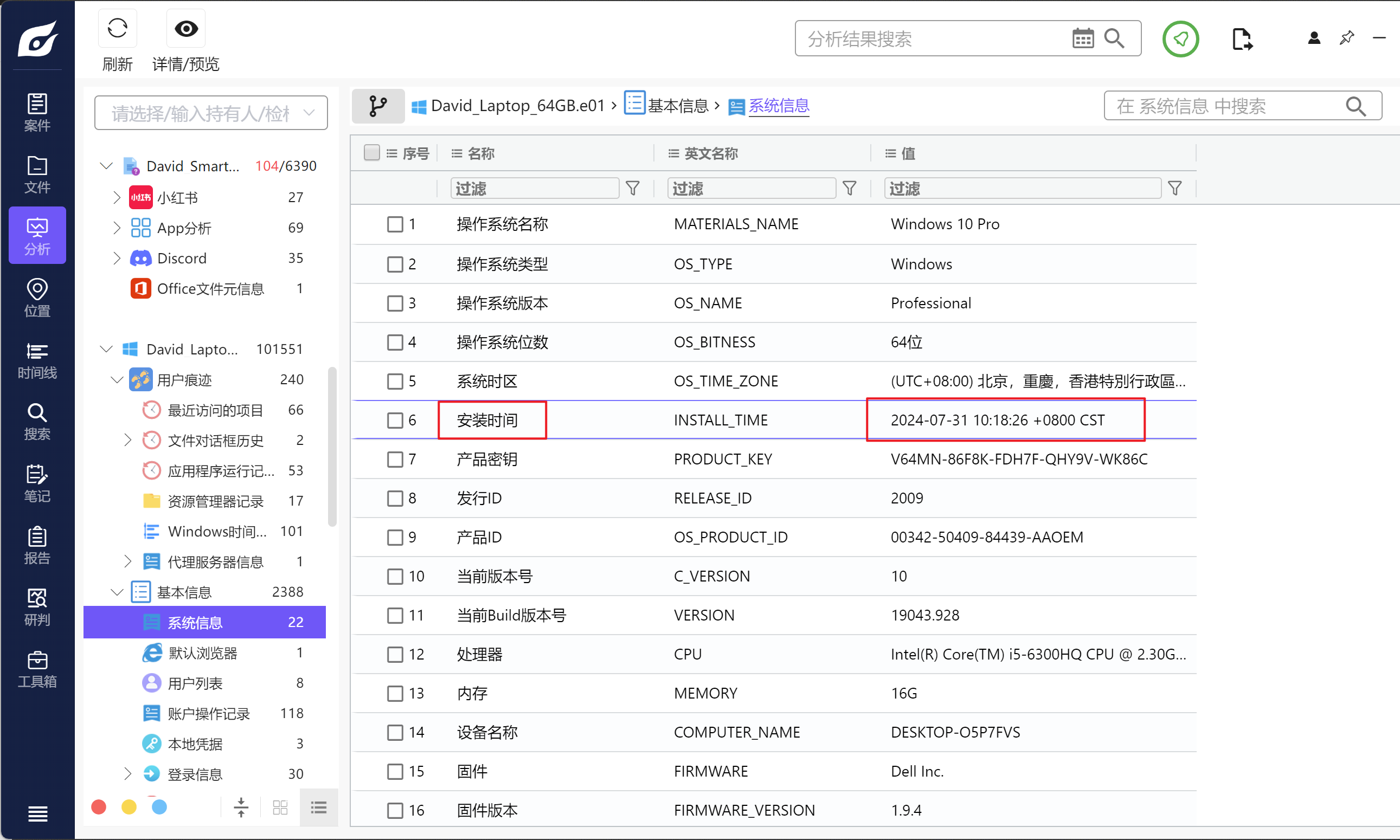

- 参考David_Laptop_64GB.e01,该电脑的Windows操作系统的安装日期是什么?

2024-07-31 10:18:26 UTC+8

图中+0800 CST 通常指的是中国标准时间。

北京时间CST比UTC快八个小时,所以UTC+8 和 +0800 CST 一般在时间偏移量上是相同的

- 通过对David 笔记本电脑的电子数据取证和痕迹分析,你了解到David是一名 cryptocurrency 专家。 (假設虚拟貨幣International Digital Forensics Coin (IDFC)面值是每1個IDFC等如1-HKD IDFC Token Address: 0x56E7A6dd8aA1c78ba77944C94c43054978E89b7b 區塊鏈: Binance Smart Chain) 下列那个网站能够找到区块链:Binance Smart Chain的交易记录?

通过前文提示,先去火狐中找到疑似网站,bscscan.com

- 参考Emma_Mobile.zip中的微信聊天记录分析,Emma用什么方法盜取David的IDFC?

题15中聊天记录图片涉及到了recovery seed,Emma经Clara盗取了David虚拟货币钱包的回复匙(Recovery seed)

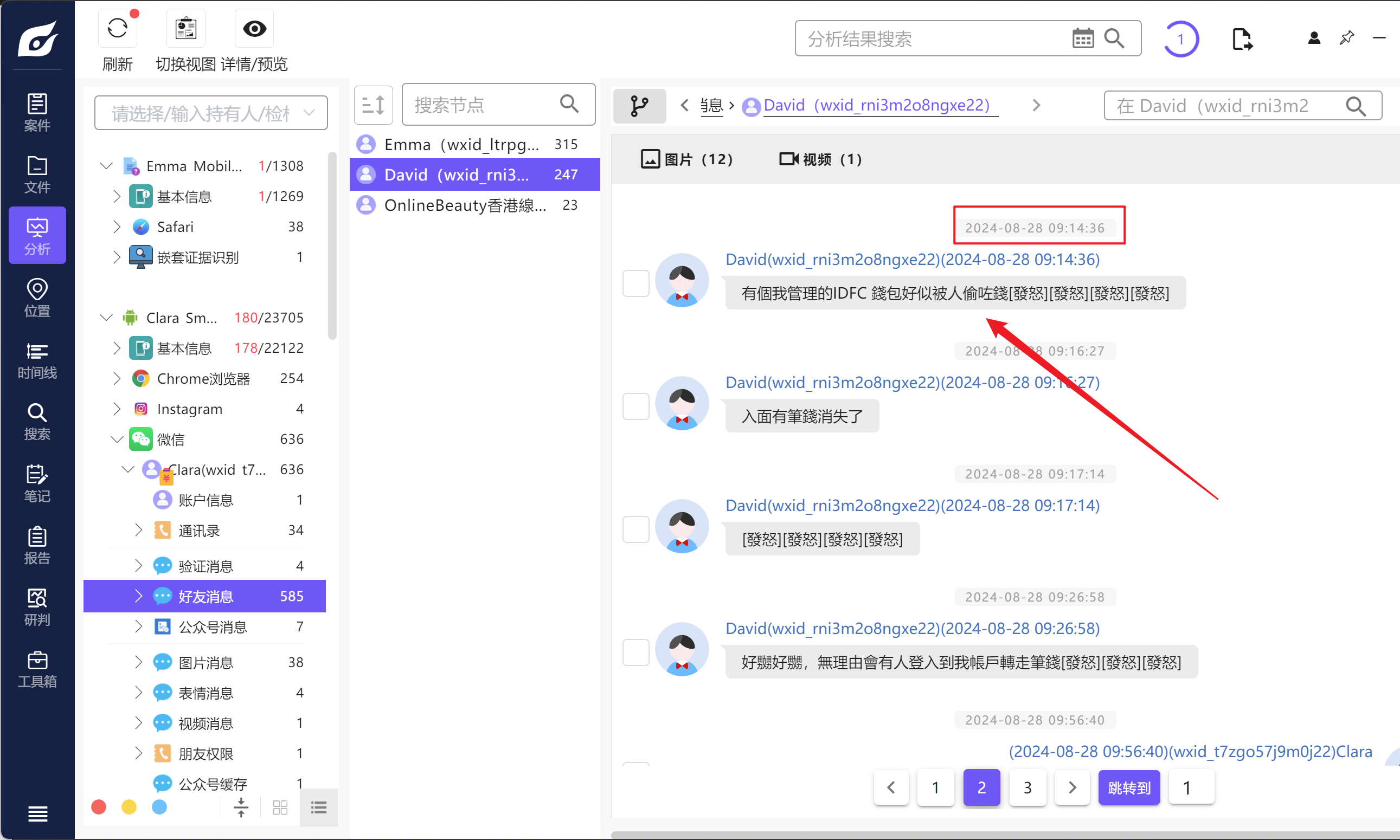

- 根据David,Emma及Clara的微信对话,David在什么日期时间发现IDFC被盗?

- 参考Emma_Mobile.zip中的微信对话分析,Emma为什么盜取David的IDFC?

还是前面提到的聊天记录,可以得出Emma是为了还财务公司的欠债

参考David_Laptop_64GB.e01及David,Emma及Clara的微信对话,分析IDFC的交易记录,Emma盜取了David虚拟货币钱包内哪个地址的IDFC?

依据87题提示找到相应的文件并导出

根据David,Emma及Clara的微信对话及IDFC的交易记录作分析,Emma总共盗取了David多少IDFC?

根据Emma及Clara的微信对话,下列哪些地址是由相同的恢复短语(Recovery Seed)所生成?

根据IDFC的交易记录作分析,总共有多少次IDFC交易流入地址0x10a4f01b80203591ccee76081a4489ae1cd1281c?

参考David_Laptop_64GB.e01,在David计算机的D盘内有一张图片,根据图片上的信息,找出David另一个虚拟货币钱包的恢复短语(2)(Recovery Seed),下列哪一个单词是在此恢复短语(2)(Recovery Seed)内?

承上题,参考David_Laptop_64GB.e01,在IDFC的交易记录中,下列哪些地址由上述恢复短语(2)(Recovery Seed)所生成?

24FIC初赛

服务器集群题

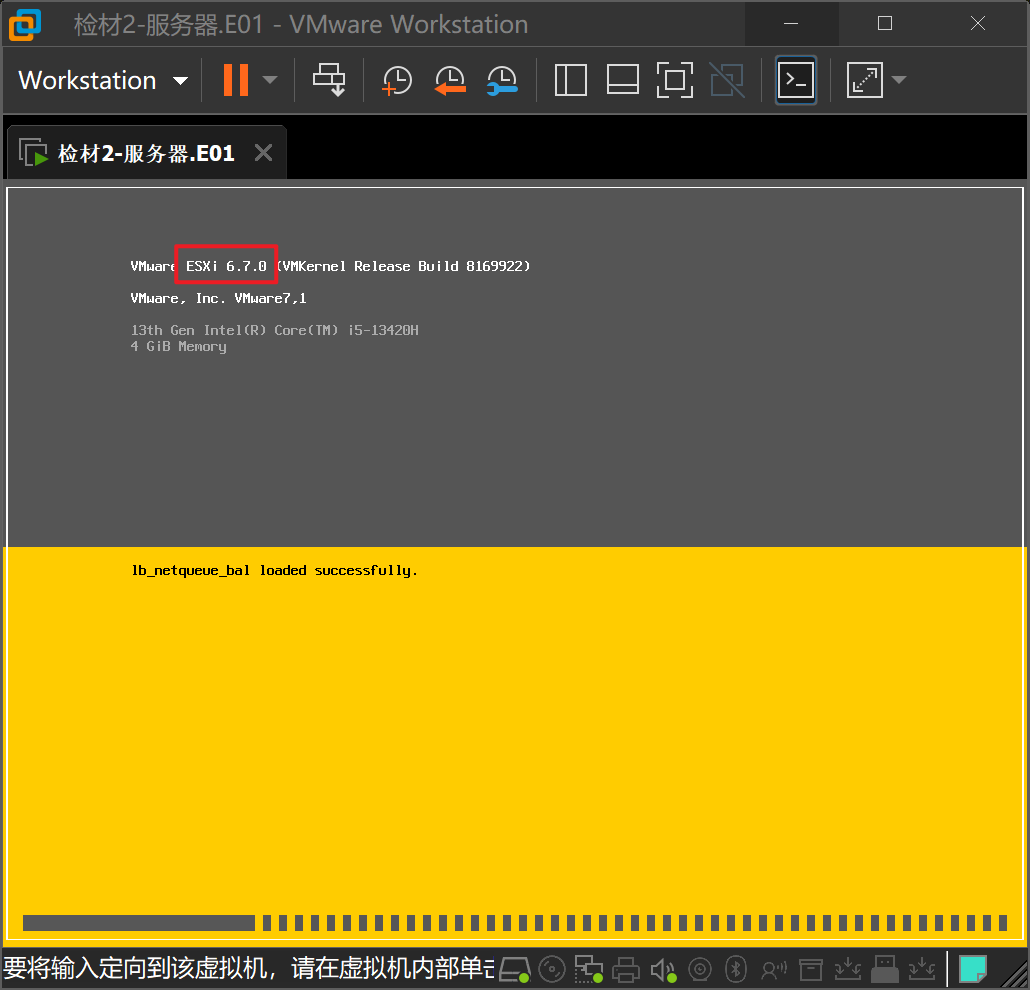

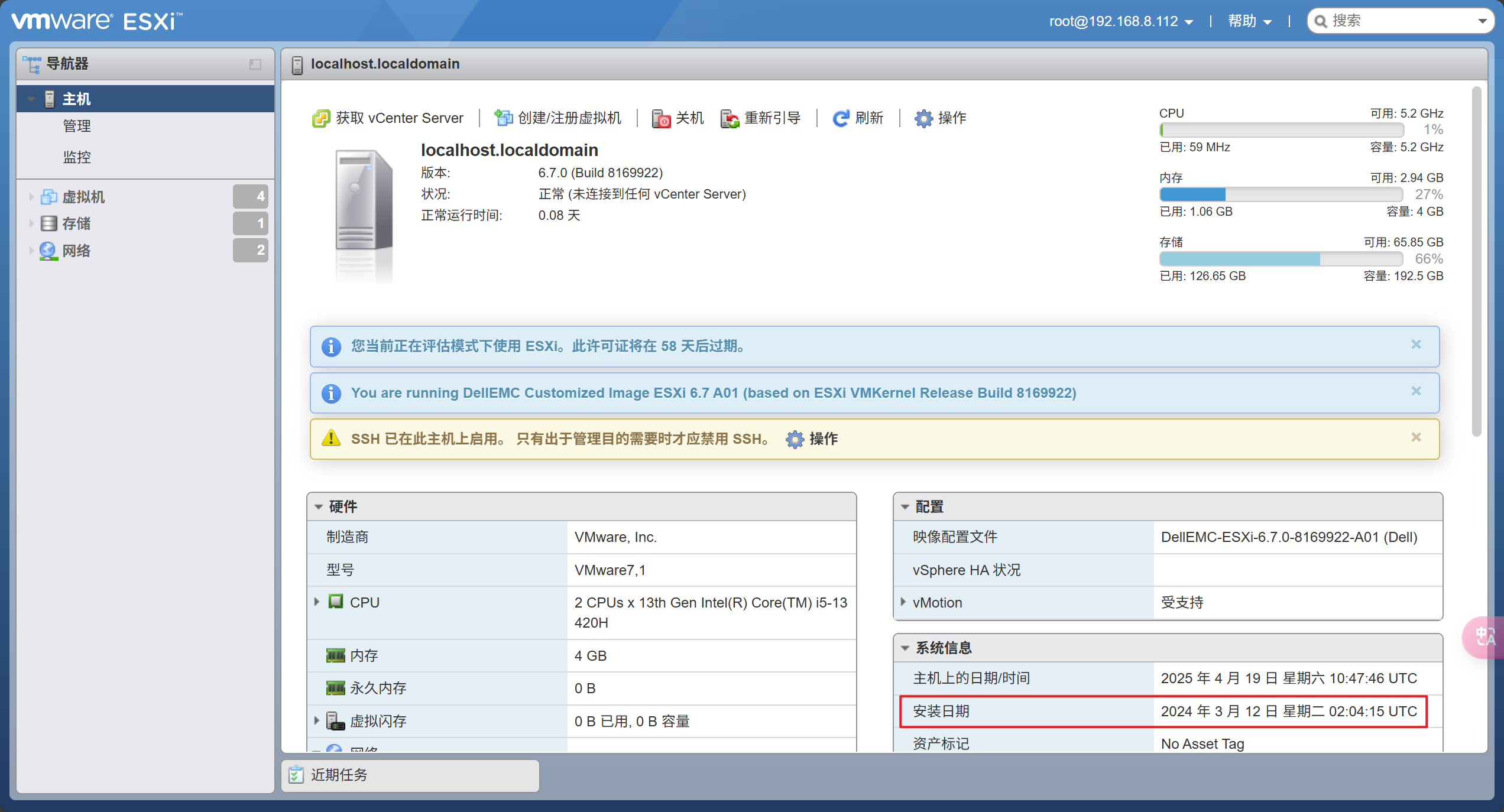

- ESXi服务器的ESXi版本为?

直接仿真检材2,火眼自动识别esxi版本

- 请分析ESXi服务器,该系统的安装日期为

根据esxi服务器ipv4对虚拟机nat网络进行配置,使其在同一网段

然后在浏览器上进行登录可查看到安装日期

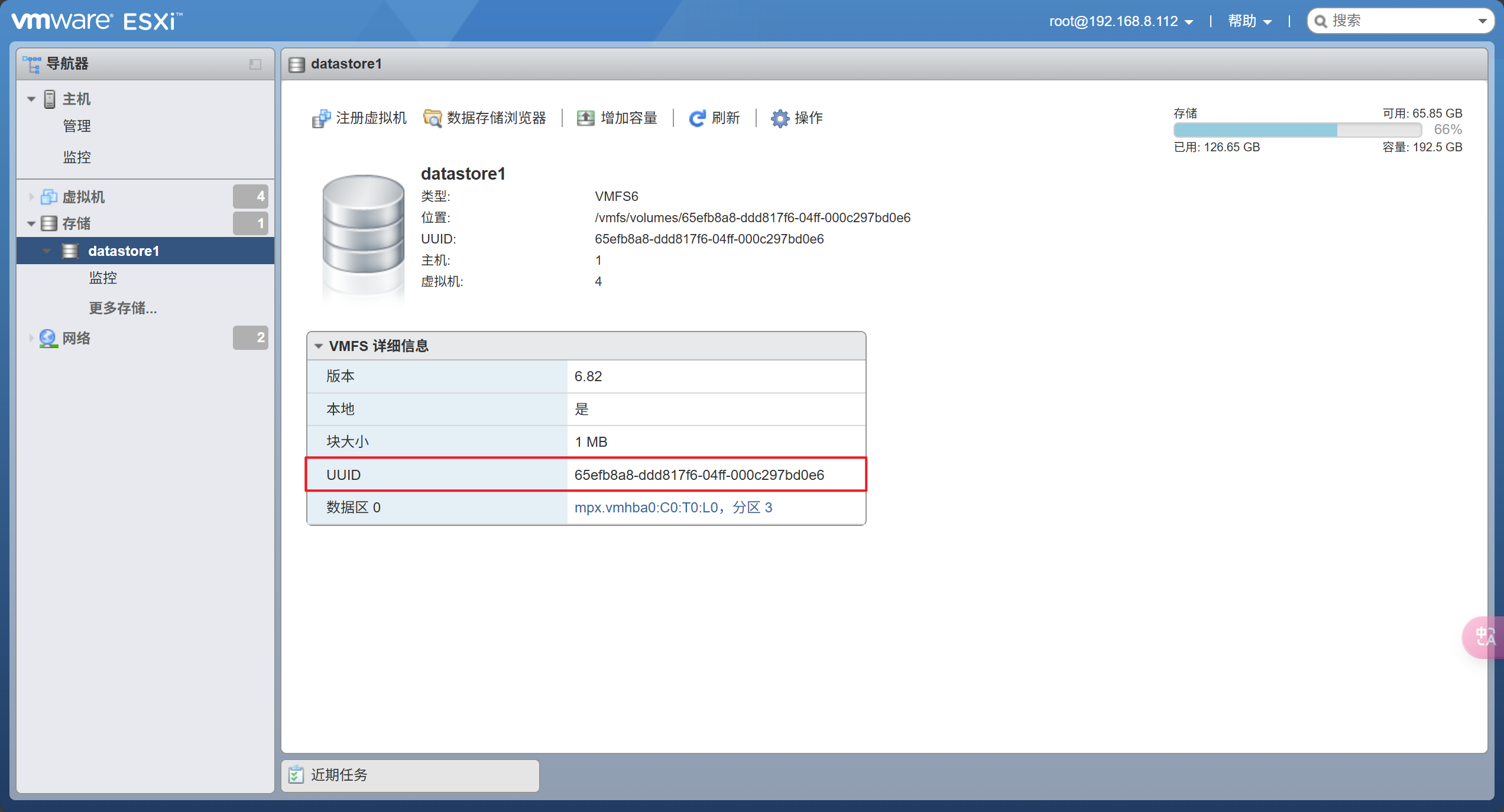

- 请分析ESXi服务器数据存储“datastore”的UUID是?

- ESXI服务器的原IP地址?

仿真ESXI服务器开机界面可以看到静态IP为192.168.8.112

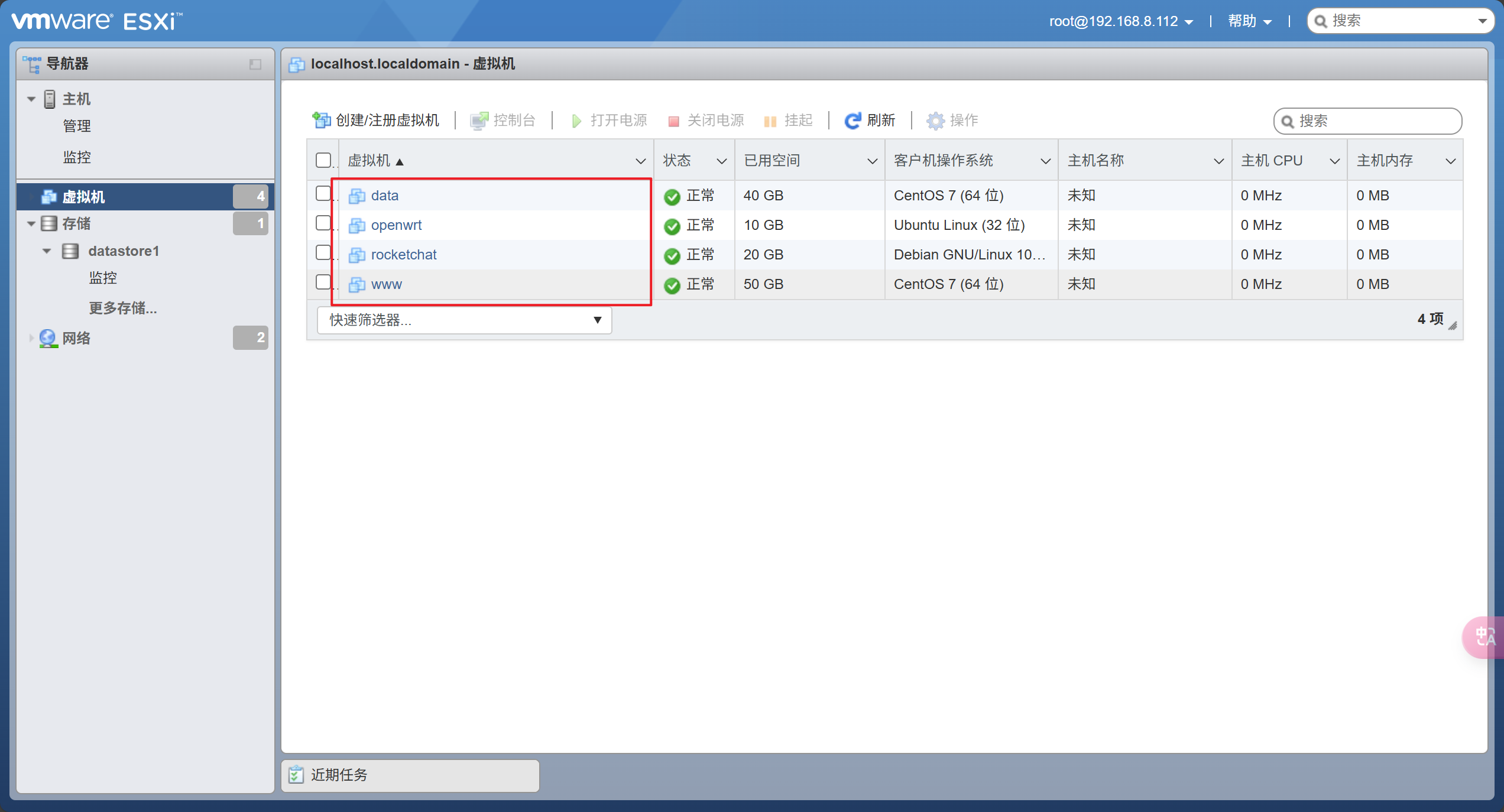

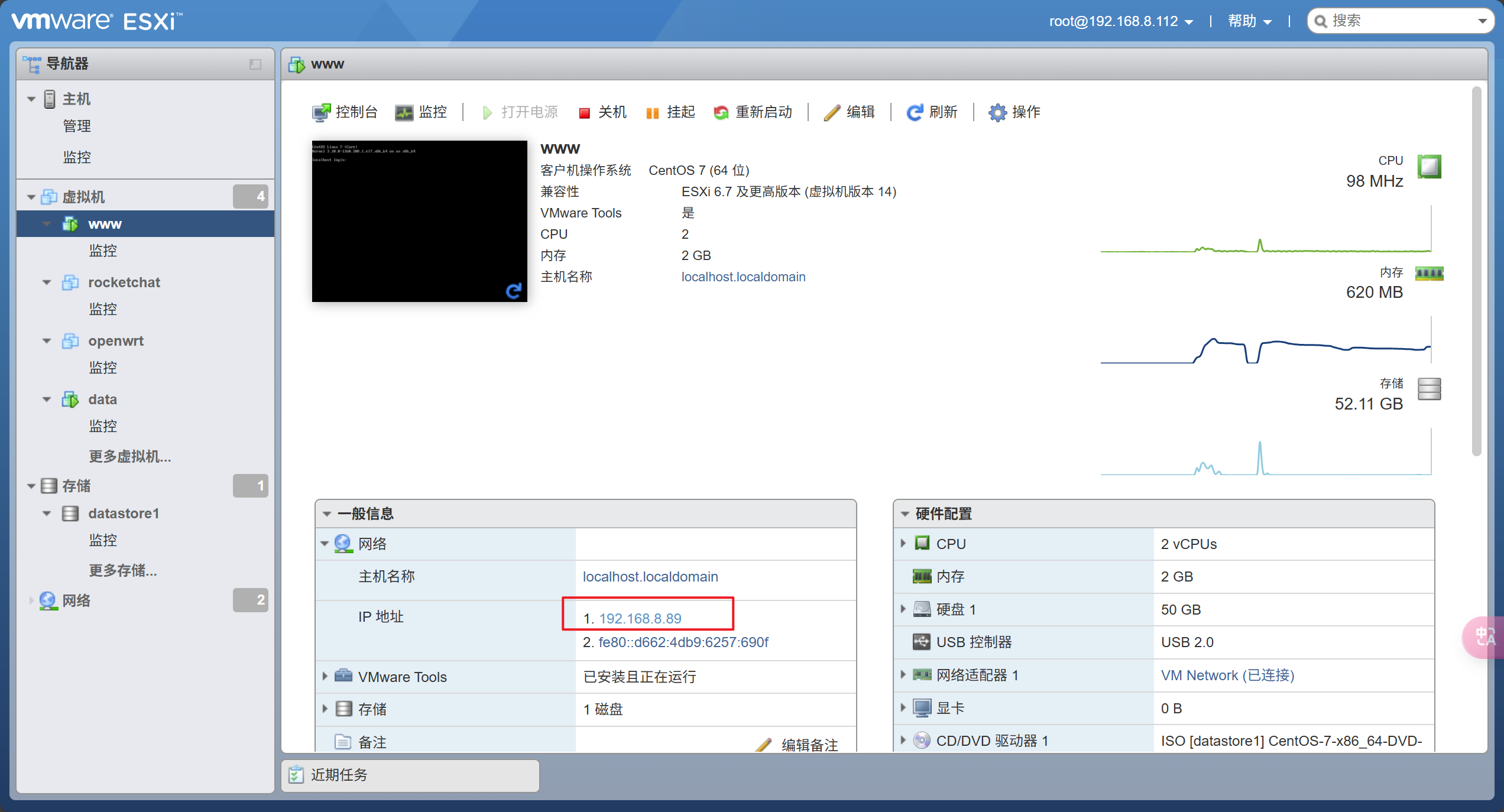

- ESXI服务器中共创建了几个虚拟机?

显而易见,四台

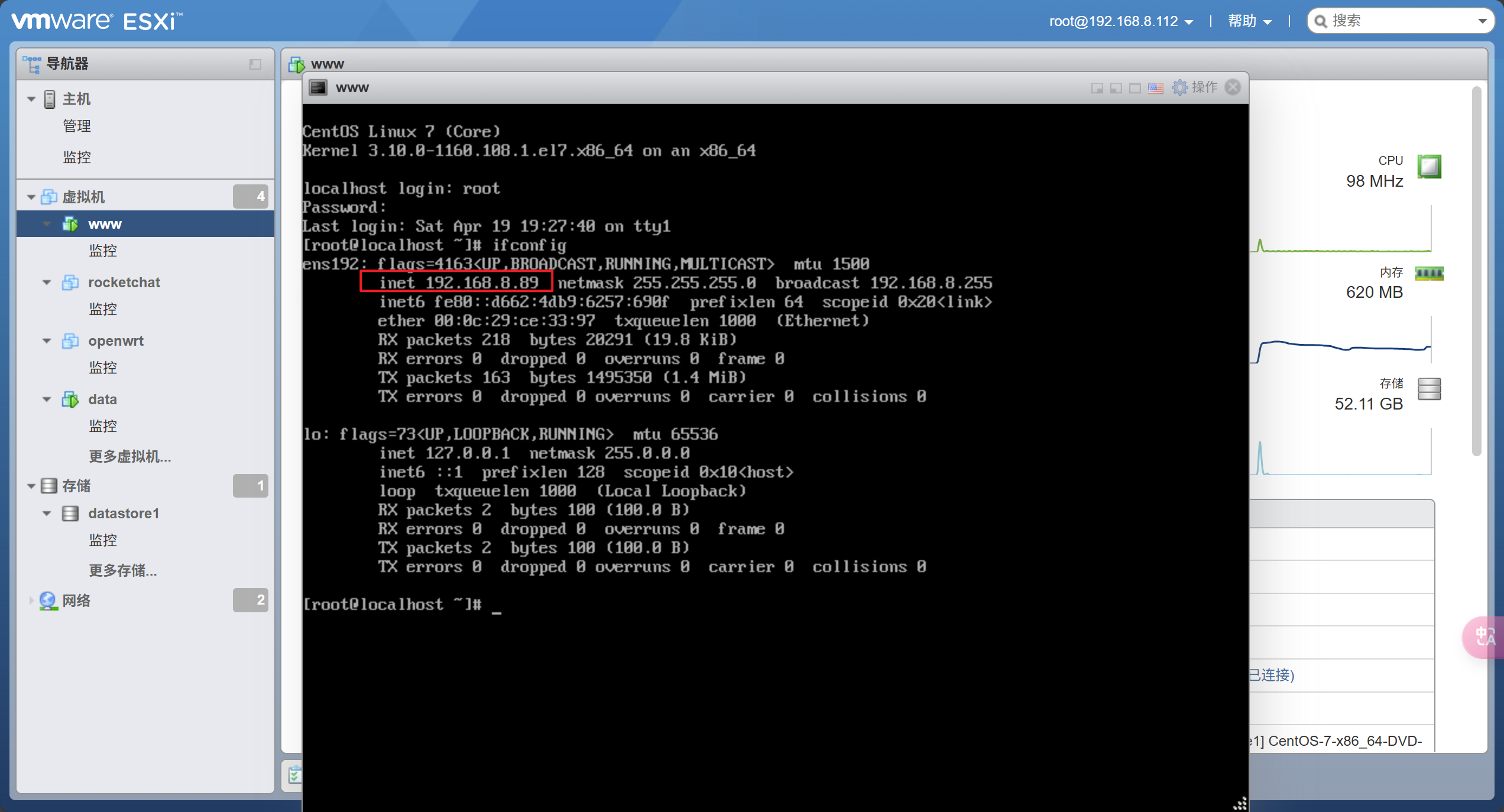

- 网站服务器绑定的IP地址为?

通过分析可得该服务器就是以www进行命名的虚拟机

打开虚拟机后没找到ip地址,登录需要密码,而第七题正是问的登录密码,用root-qqqqqq登录通过ifconfig可得

刚开始没有,之后又莫名的自己出现了(启动后系统分析出来的?)

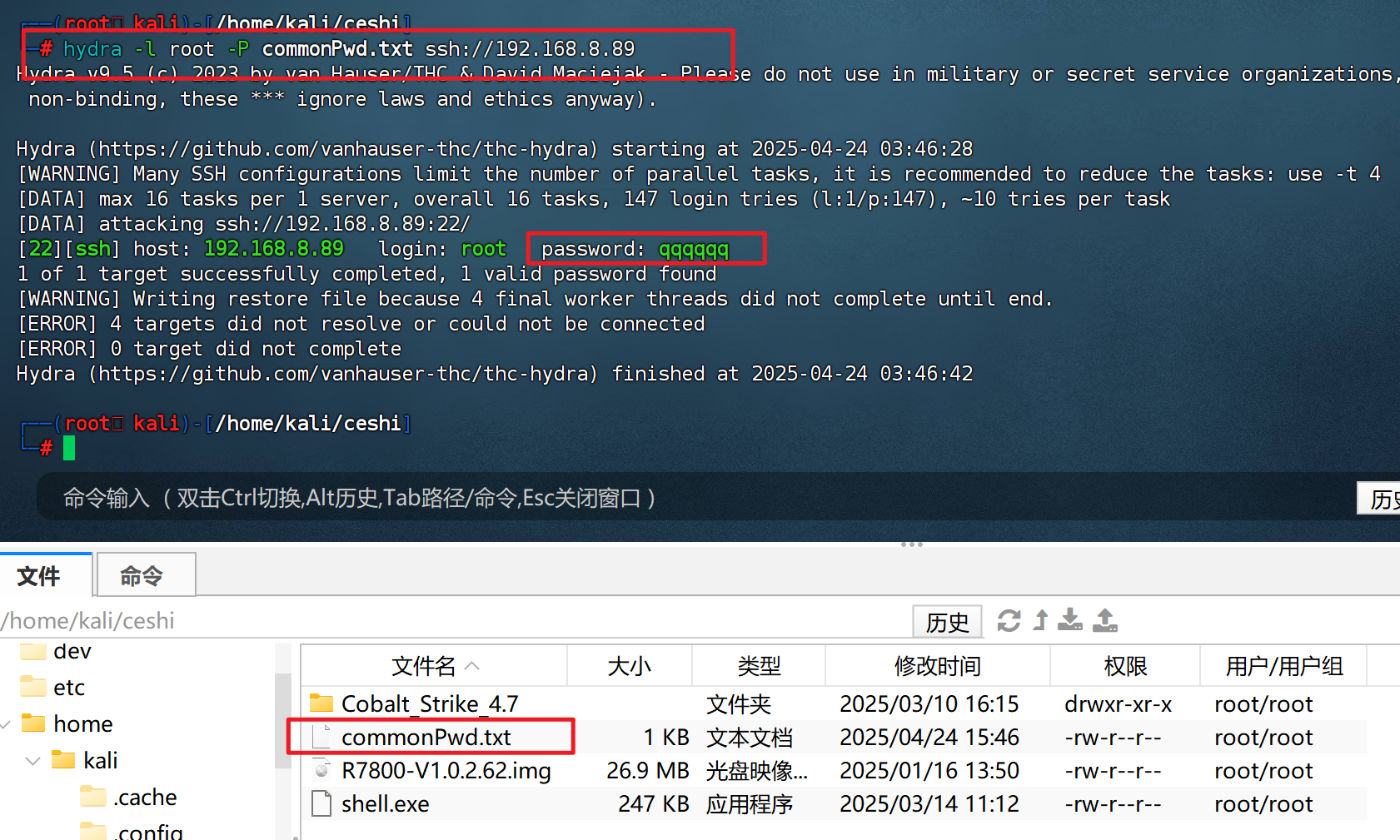

- 网站服务器的登录密码为?

找到网站服务器对应的虚拟机,其对应的VMDK文件为www-flat.vmdk,导出vmdk,使用hashcat破解源检材中的/etc/shadow文件即可。

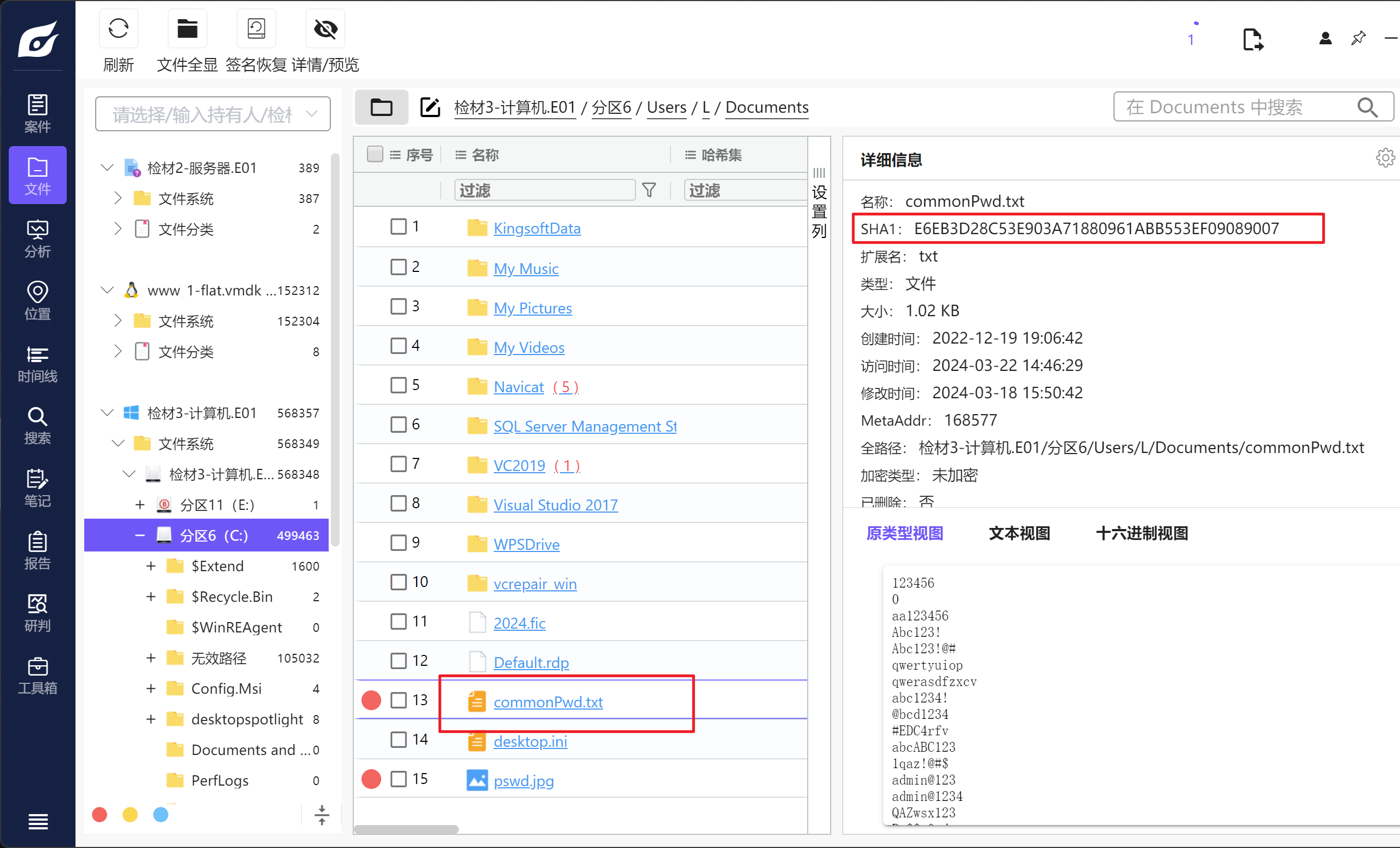

亦或,从后面windows取证得到一密码本commonPwd.txt,在kali中使用hydra对www虚拟机的ssh密码进行爆破,得到密码为qqqqqq

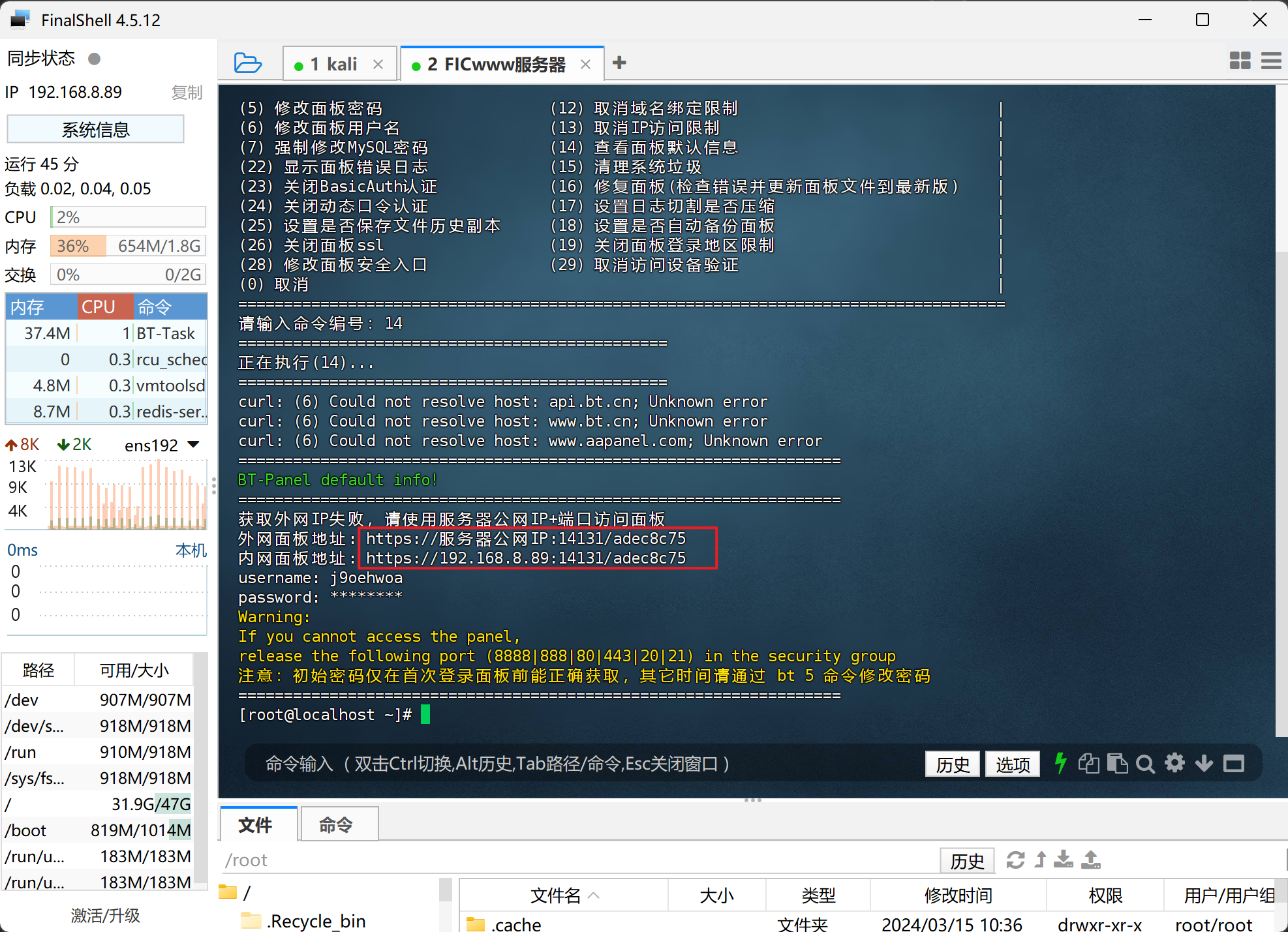

- 网站服务器所使用的管理面板登陆入口地址对应的端口号为

ssh登录到www虚拟机,输入bt可以看到有宝塔面板,查看面板默认信息可以看到面板登录入口的端口号14131

- 网站服务器的web目录是?

bt 5 先修改宝塔面板的登录密码,然后进入面板

默认建站目录中各项目并未找到该网站

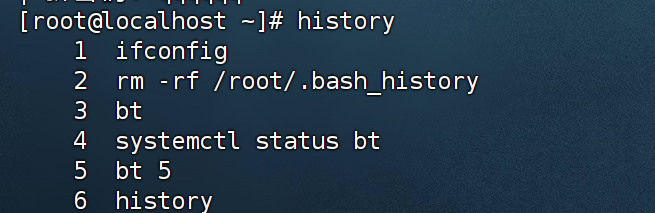

history一下发现历史和配置信息全被rm了

通过日志发现网站路径,有webapp.zip提示

/webapp下可以看到jar包以及启动脚本等文件验证为网站路径。

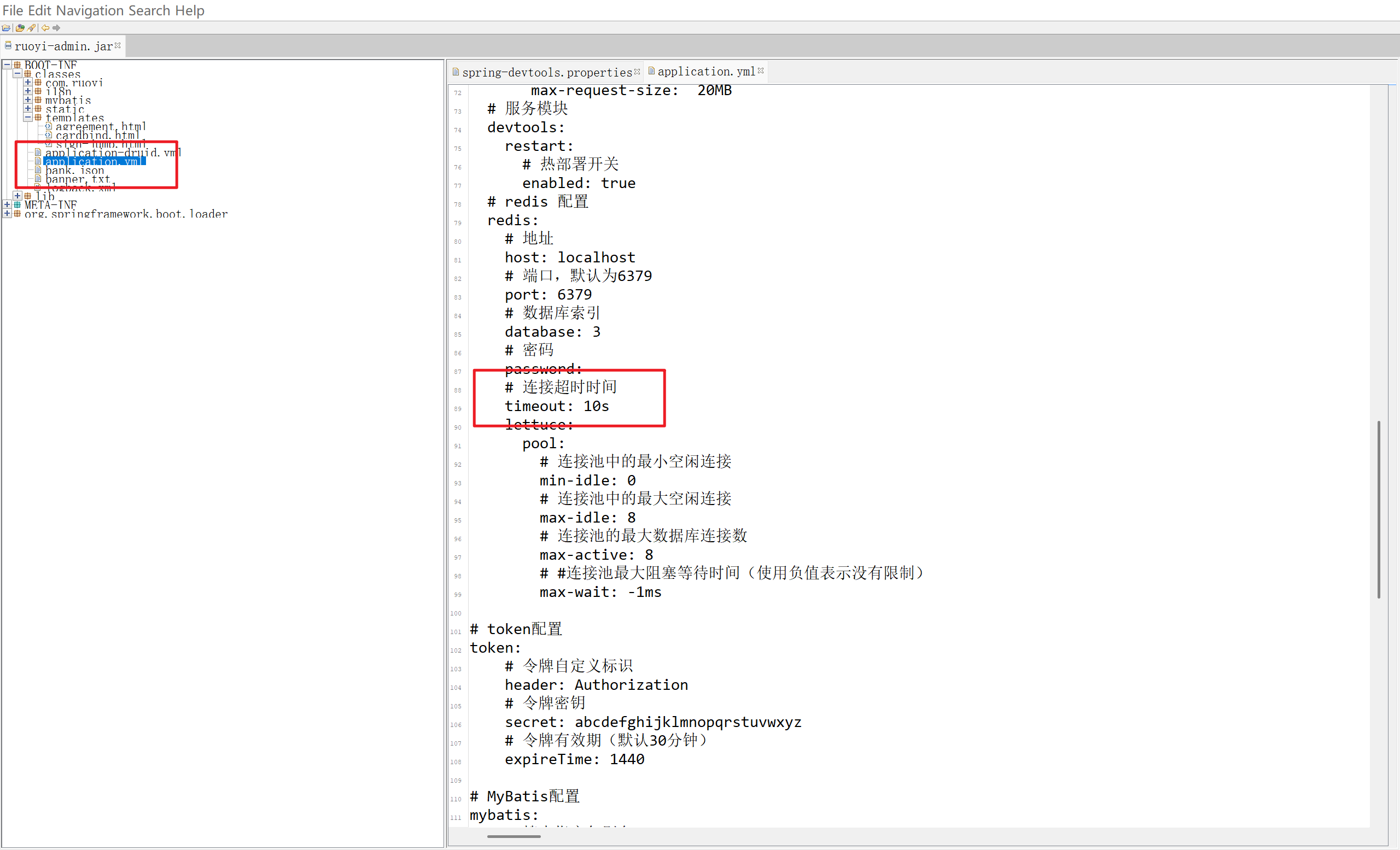

- 网站配置中Redis的连接超时时间为多少秒?

网站在jar包中,导出查看ruoyi-admin.jar的配置文件application.yml明确redis超时时间为10s

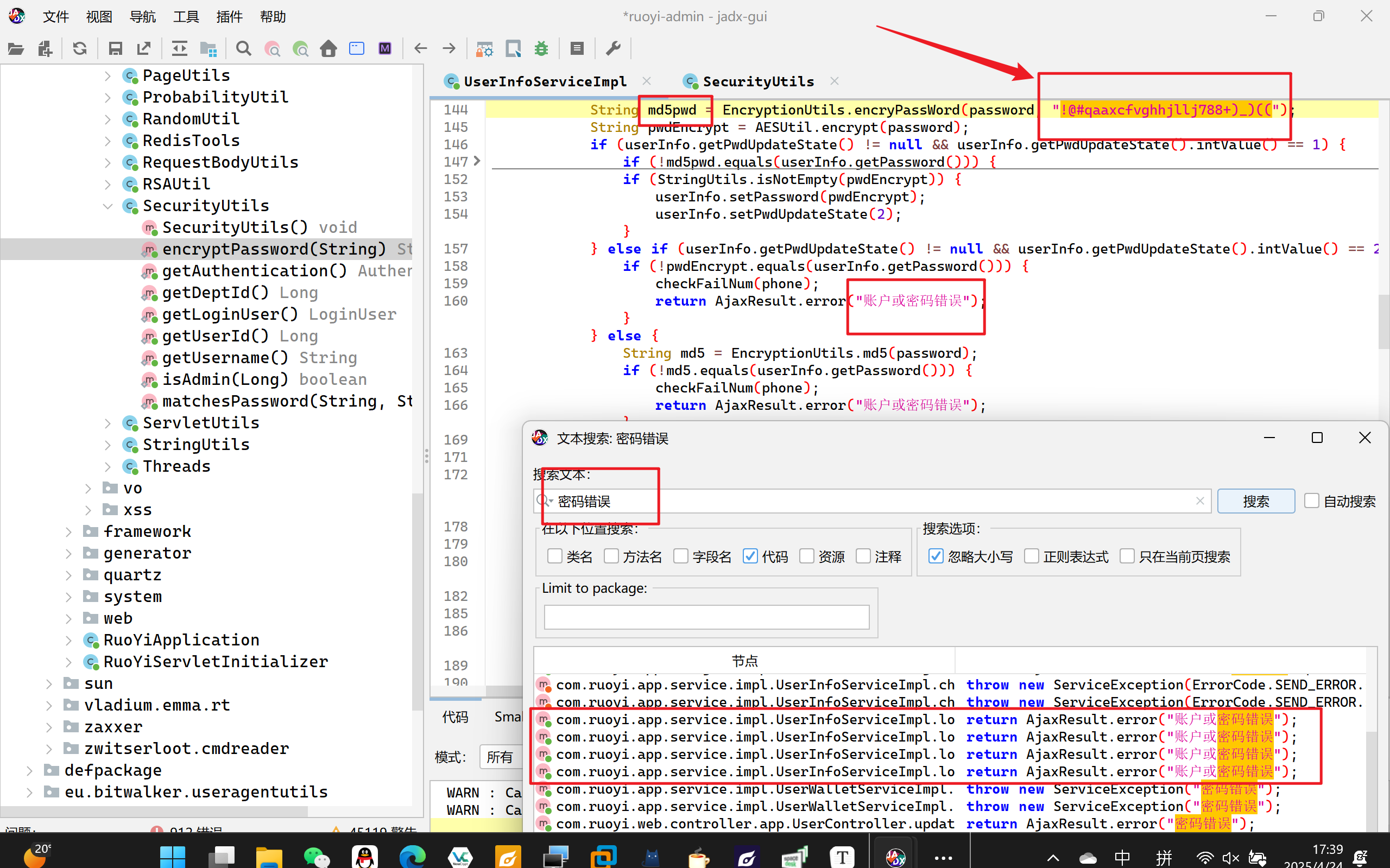

- 网站普通用户密码中使用的盐值为?

jd-gui好像不行,用jadx

进入lib目录cmd黑框输入启动指令java -jar jadx-1.5.1-all.jar

搜索文本“密码错误”,定位到原文中可以找到盐值!@#qaaxcfvghhjllj788+)_)((

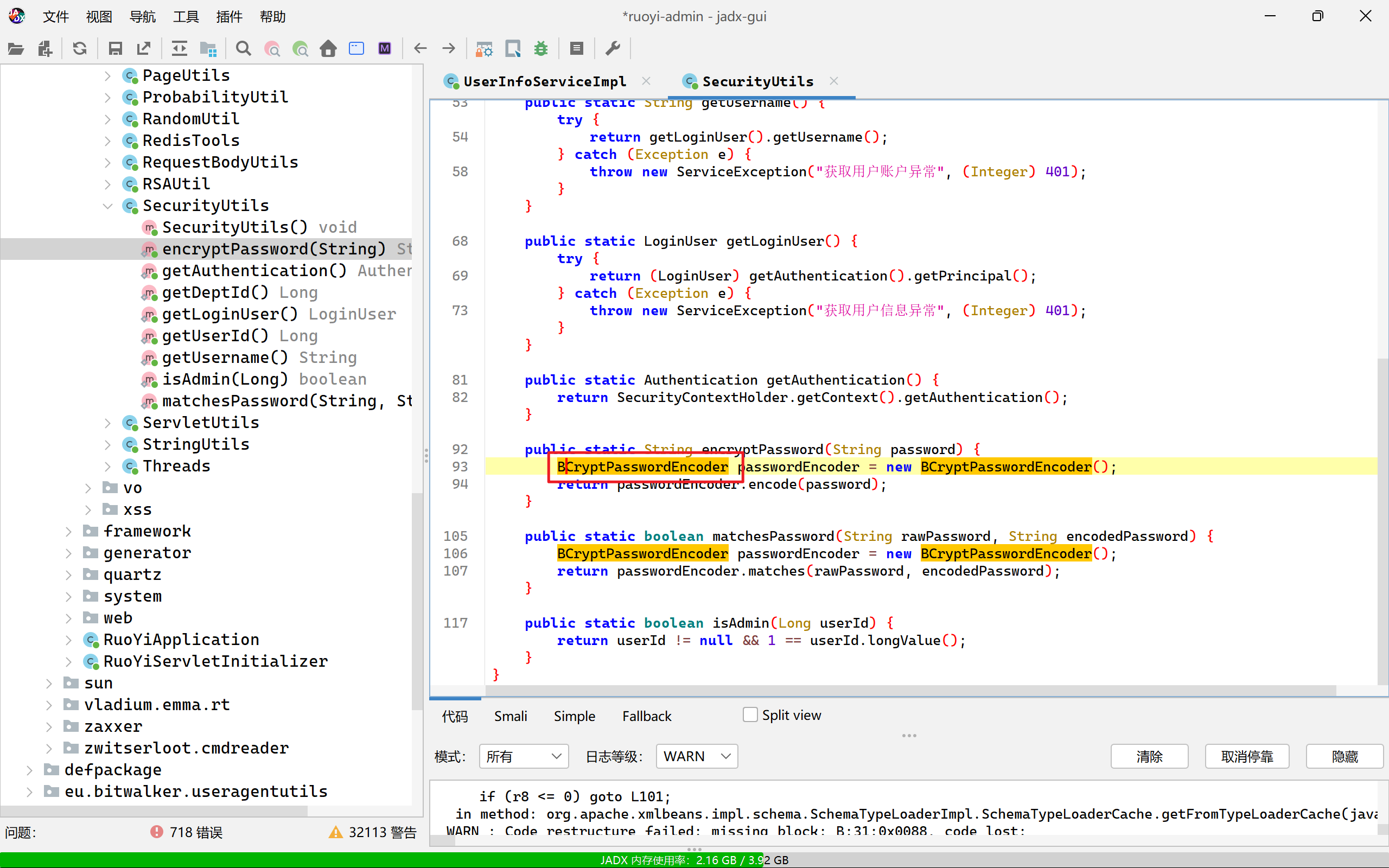

- 网站管理员用户密码的加密算法名称是什么?

从BCryptPasswordEncoder可得加密算法是bcrypt

- 网站超级管理员用户账号创建的时间是?

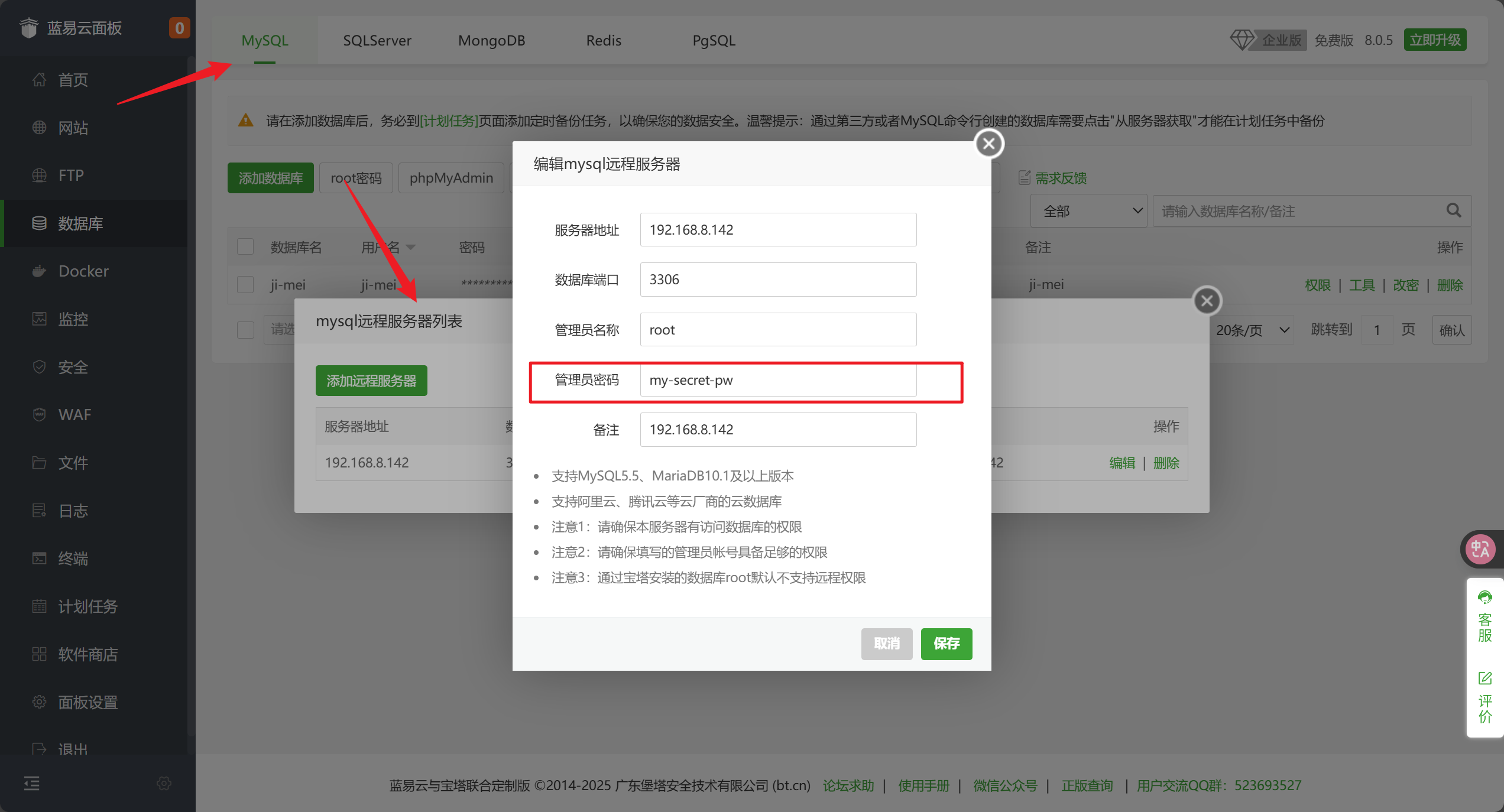

宝塔面板中发现mysql数据库,从data虚拟机中想办法拿到数据库

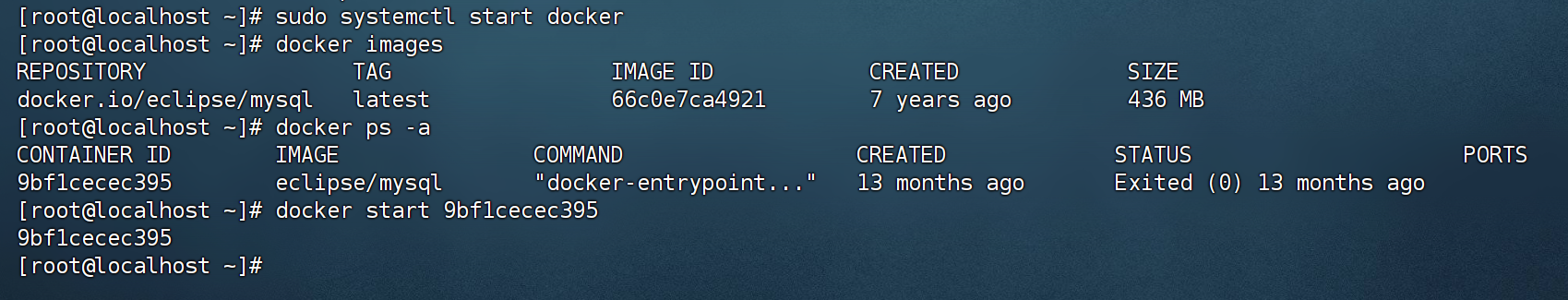

首先还是利用kali中的hydra爆破data密码为 hl@7001,进入虚拟机,

发现没有mysql,但是有docker,启动docker后docker images一下发现mysql镜像

docker ps -a 列出容器信息,start(此处不启动数据库后面是连不上的)

在宝塔面板中拿到数据库的账号和密码,navicat连接

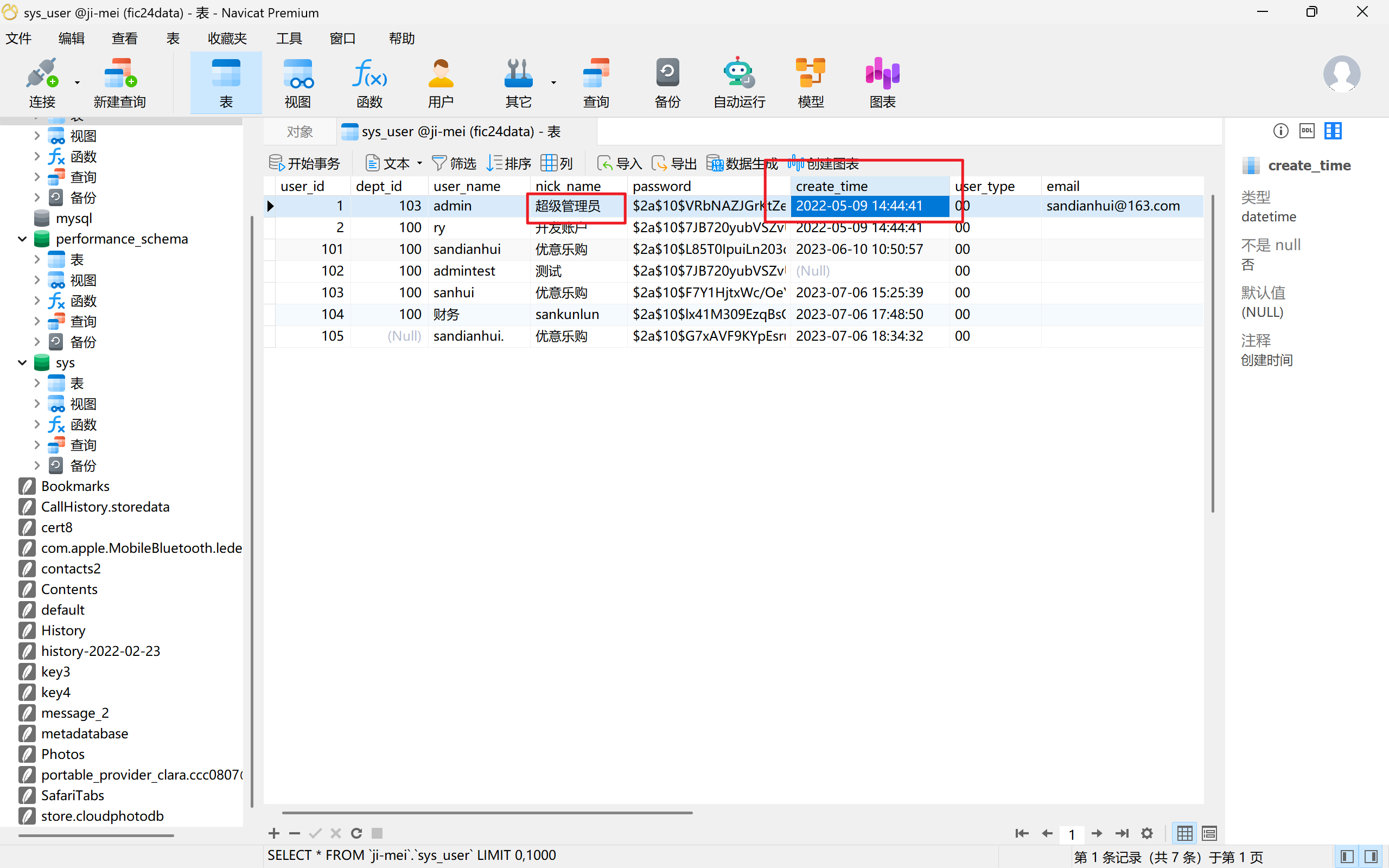

sys_user表中找到超级管理员creat_time

同时从密码密文格式也可以得出是bcrpt算法加密(Bcrypt密码加密策略,linux的shadow文件经典加密算法。特征为有多个$符号隔开)

- 重构进入网站之后,用户列表页面默认有多少页数据?

计算机检材中能拿到一本《运维笔记》 ,以下是笔记内容:

1 ruo-yi配置

数据库IP

检查mysql连接语句

2 SSL报错:

mysql连接语句修改成

useSSL=false

3 redis报错:

Localhost修改为127.0.0.1

4 Based on configured schedule, the given trigger ‘DEFAULT.TASK_CLASS_NAME105’ will never fire.

Never fire 定时任务插件执行时间问题

Sys_job表修改cron_expression 的执行时间对上年份就行

5 登录受限 ->检查IP黑名单

sys_config 表检查 login_ip_limit 值。

6 各种密码备份:

commonPwd.txt

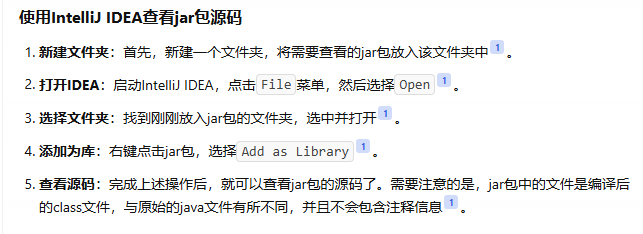

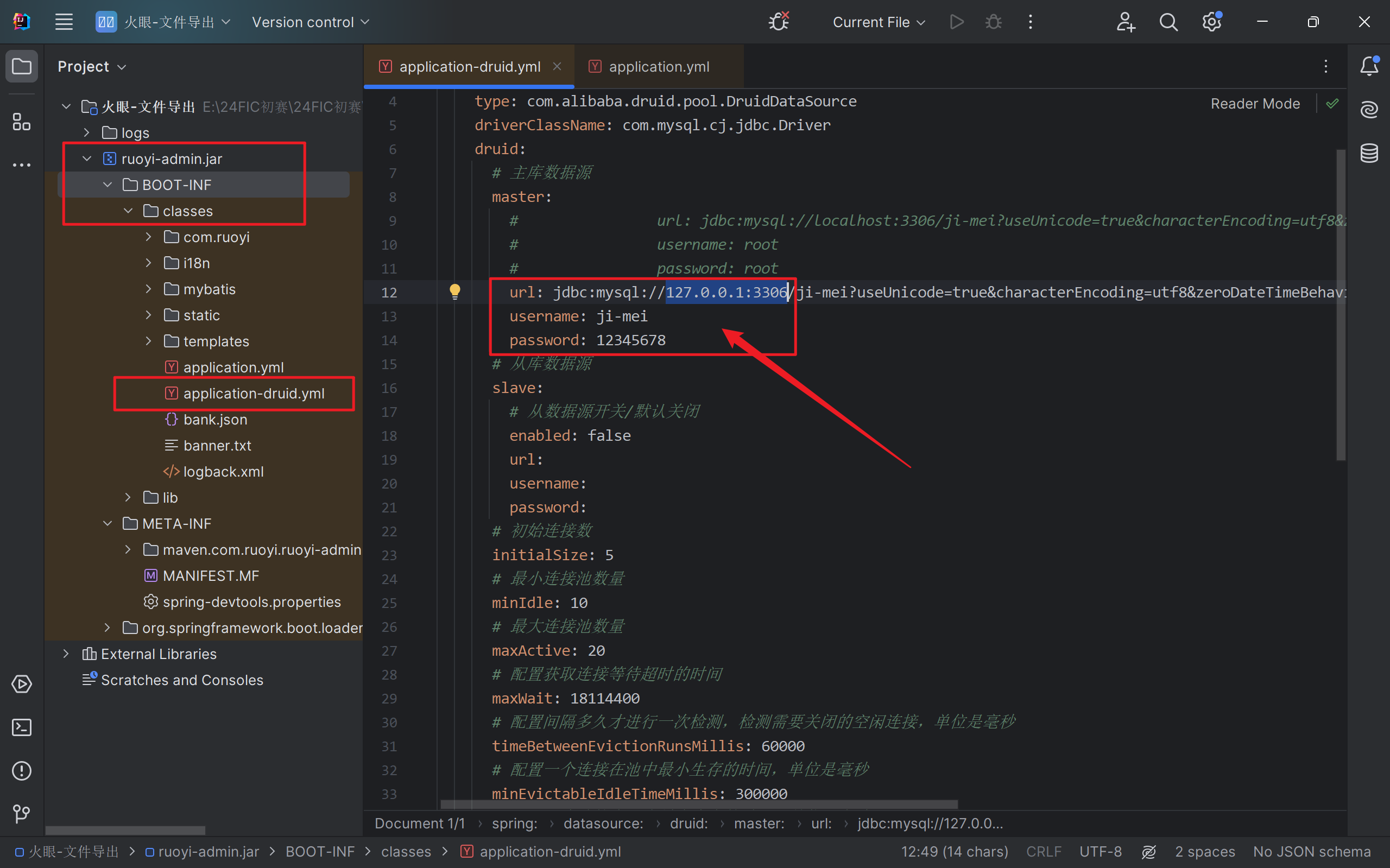

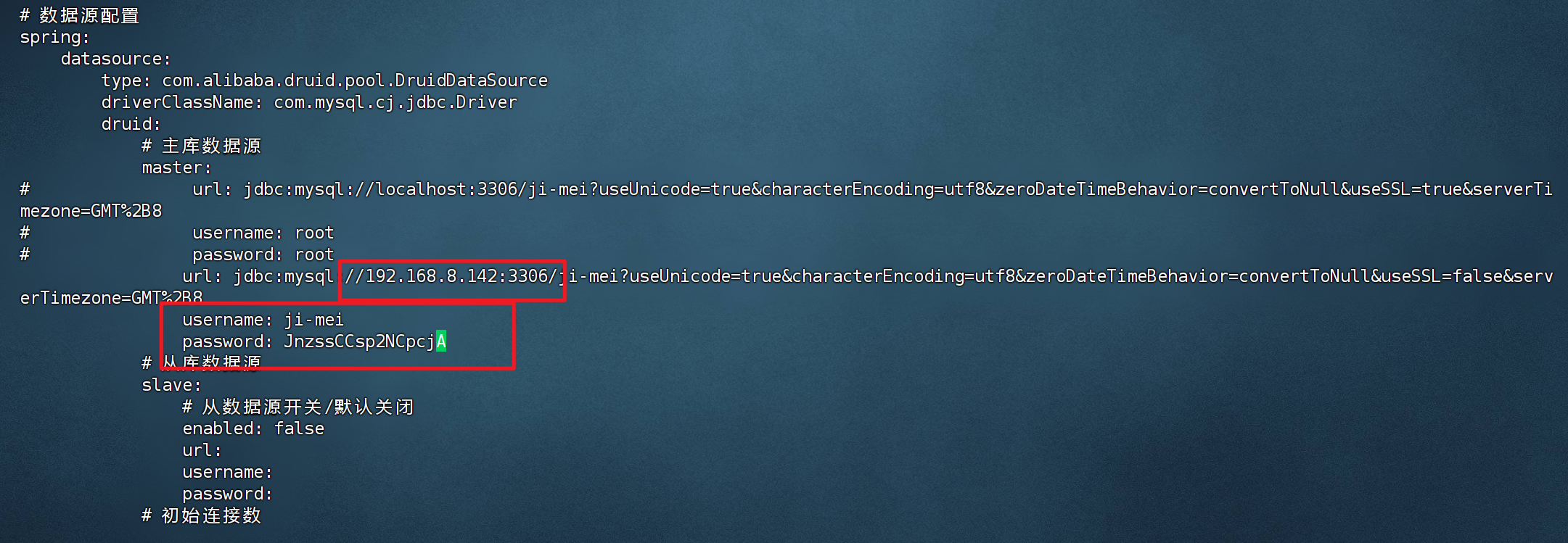

据笔记,首先需要配置ruo-yi,修改ruoyi-admin.jar的配置文件application-druid.yml中的数据库连接信息

将jar包导入IDEA中,查看源码

记录下需要修改配置文件的路径,finalshell下进行修改

指令如下:

1 | jar xf ruoyi-admin.jar BOOT-INF/classes/application-druid.yml //x(extract)提取jar包中的配置文件 |

将data虚拟机中的数据库关联到服务器上,依据宝塔面板中数据库的用户名密码进行修改

再修改一下redis

1 | jar xf ruoyi-admin.jar BOOT-INF/classes/application.yml |

接着修改sys_job表中的定时任务设置,将任务触发时间修改正确。时间都删了就行

java -jar /webapp/ruoyi-admin.jar命令启动jar包

报错 Failed to resolve ‘localhost’

添加一条127.0.0.1 localhost映射到hosts中echo '127.0.0.1 localhost' > /etc/hosts

再次重试启动命令 成功启动!可访问www服务器 [192.168.8.89]网站,发现是后台管理系统的登录界面

成功启动!可访问www服务器 [192.168.8.89]网站,发现是后台管理系统的登录界面

前面得知加密算法是bcrpyt,生成一个密码对数据库中超级管理员admin用户进行替换

然后用admin/123456进行登录,成功进入后台

容易发现用户列表有877个页面

该网站的系统接口文档版本号为

该网站获取订单列表的接口是?

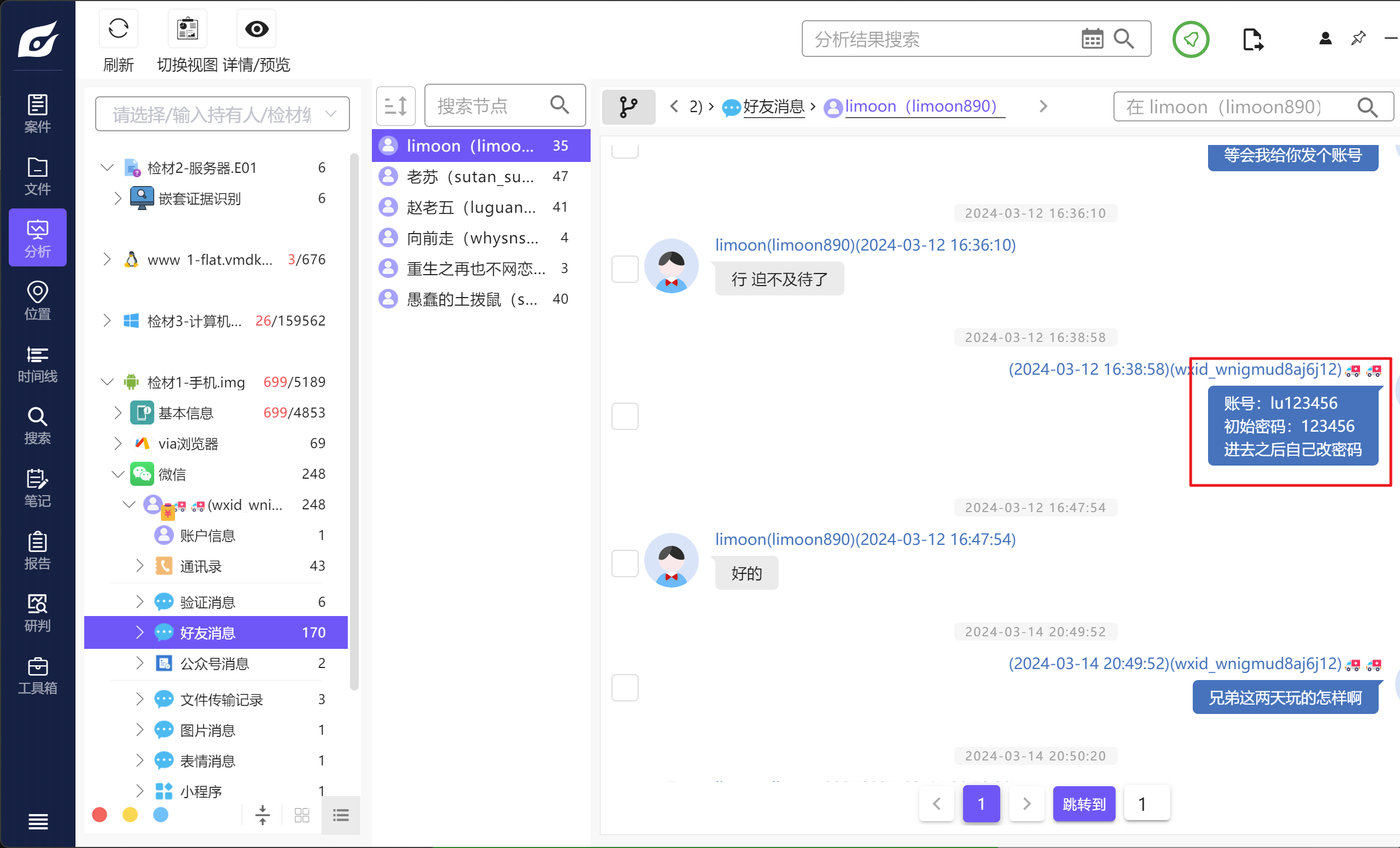

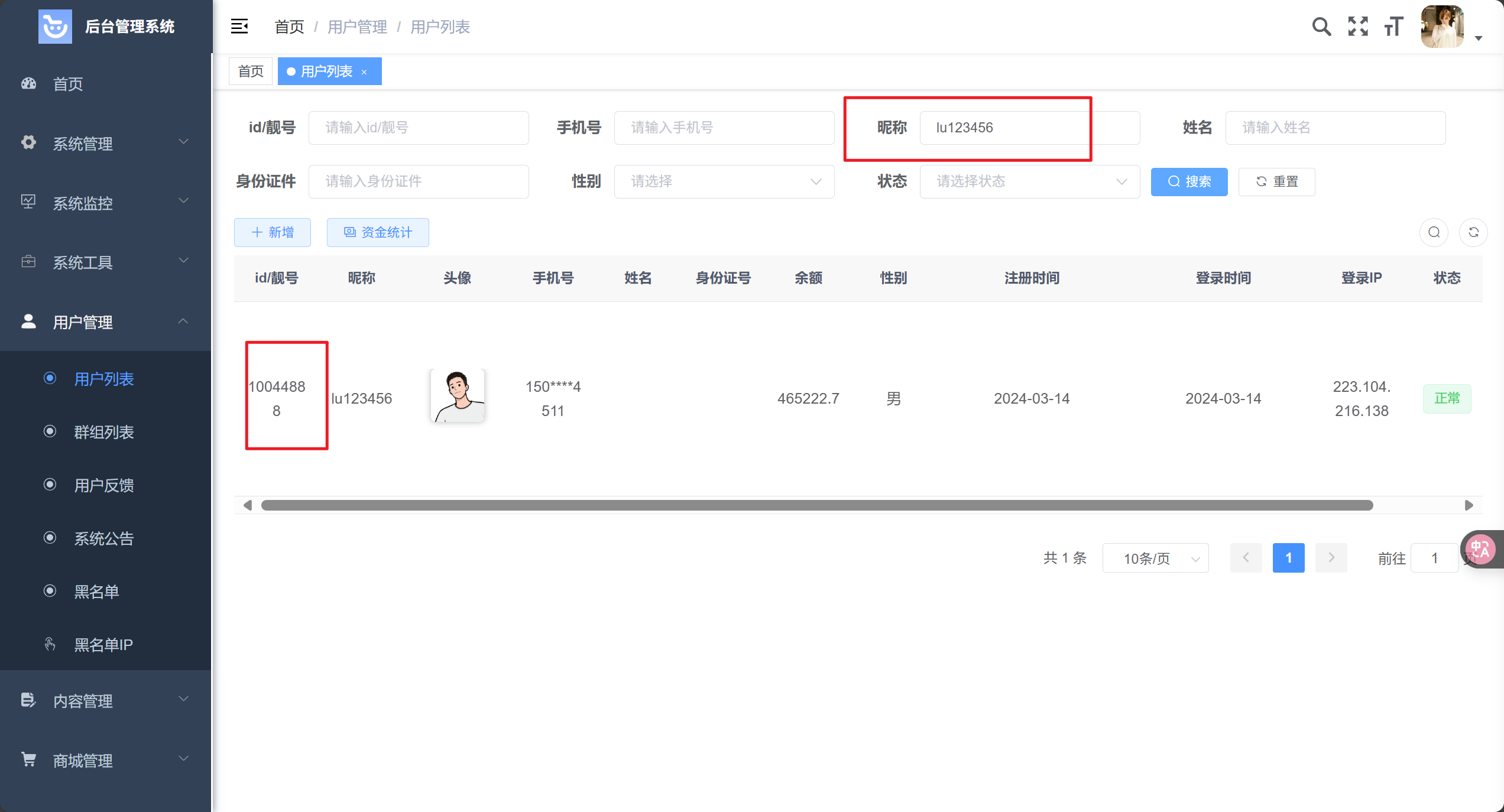

- 受害人卢某的用户ID?

手机微信聊天的记录得到里,卢某账号为lu123456

通过搜索找到id

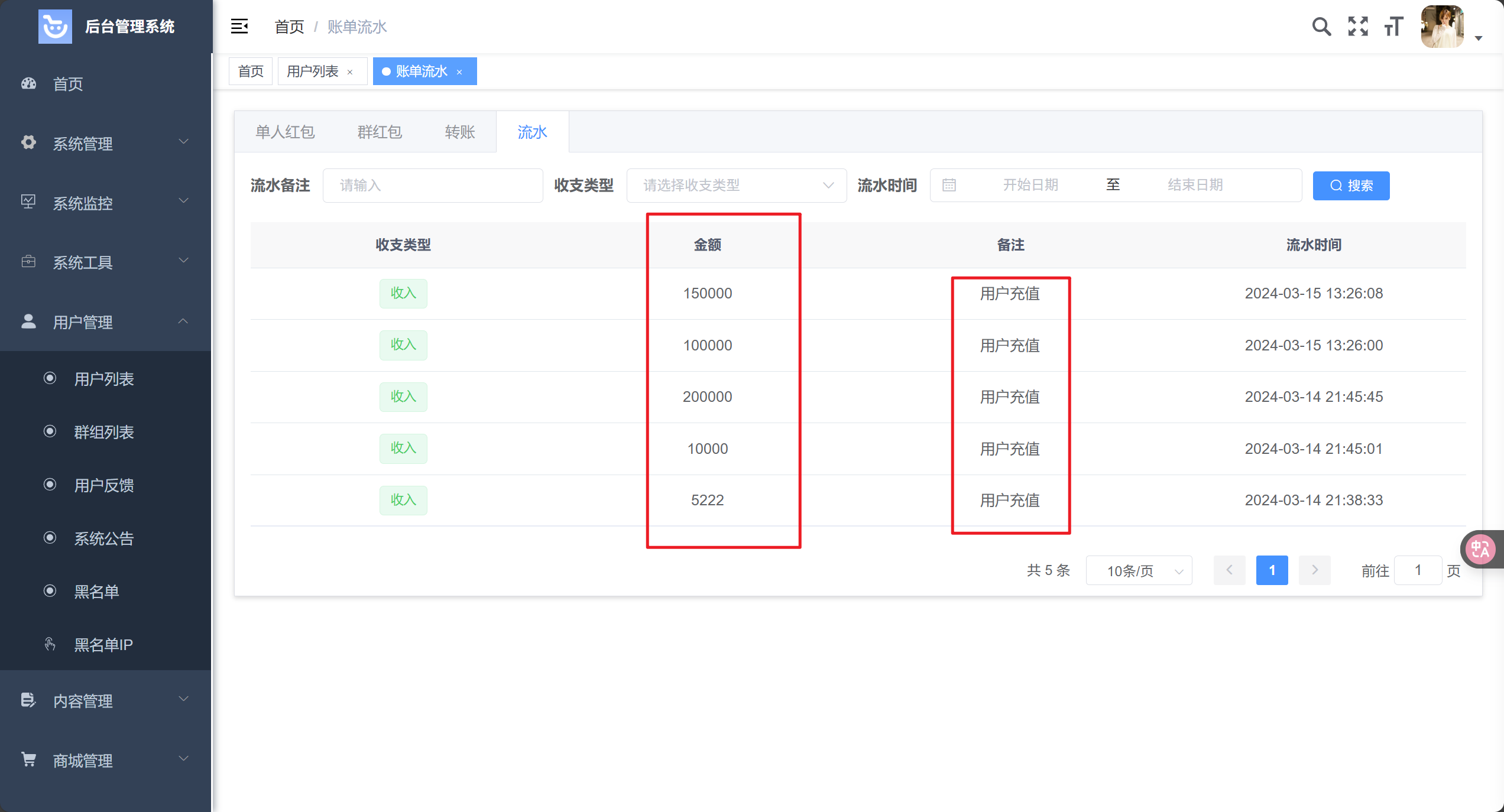

- 受害人卢某一共充值了多少钱?

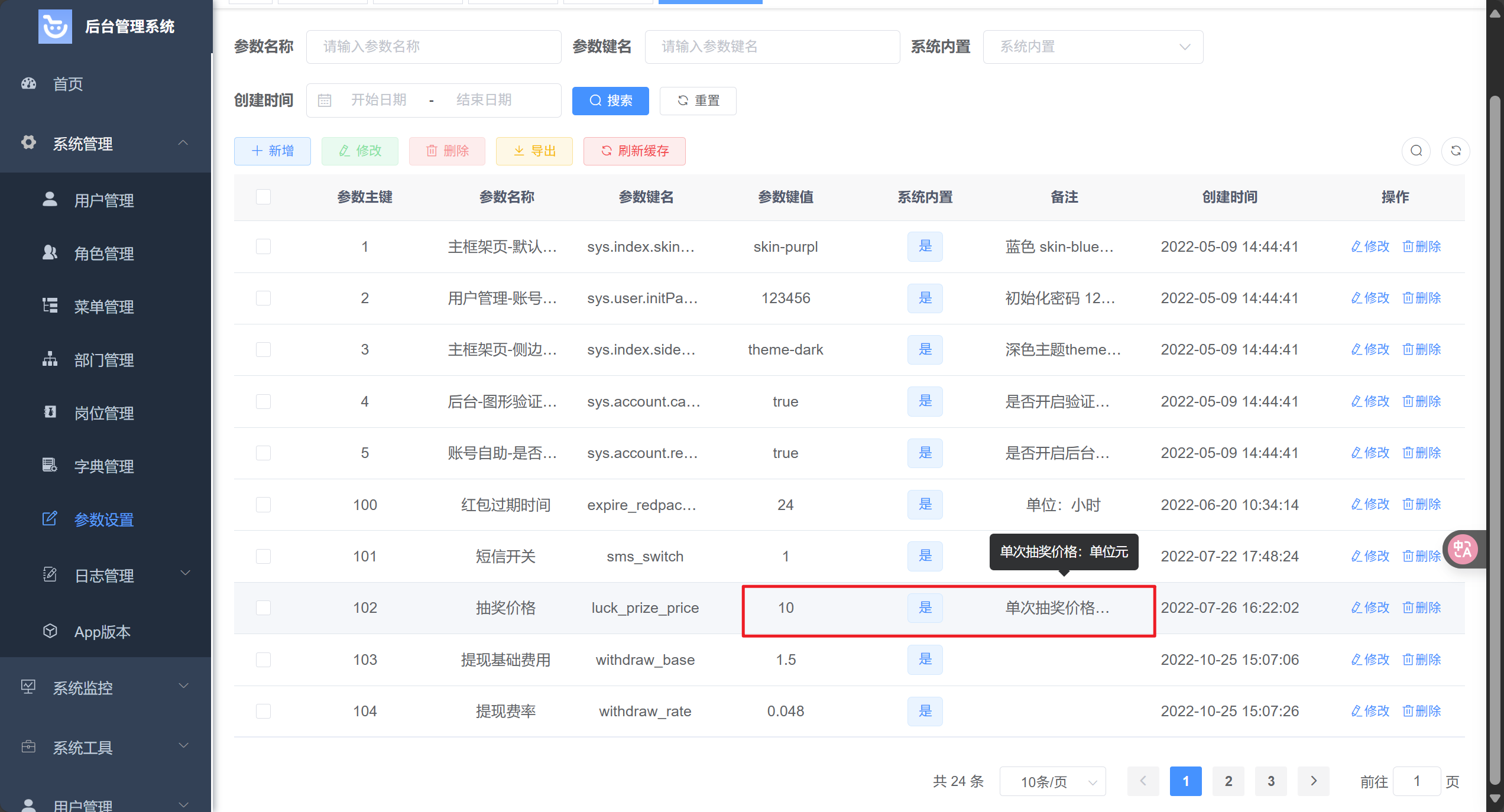

- 网站设置的单次抽奖价格为多少元?

- 网站显示的总余额数是?

用户管理-用户列表-资金统计

数据库服务部分

- 网站数据库的root密码是?

宝塔面板

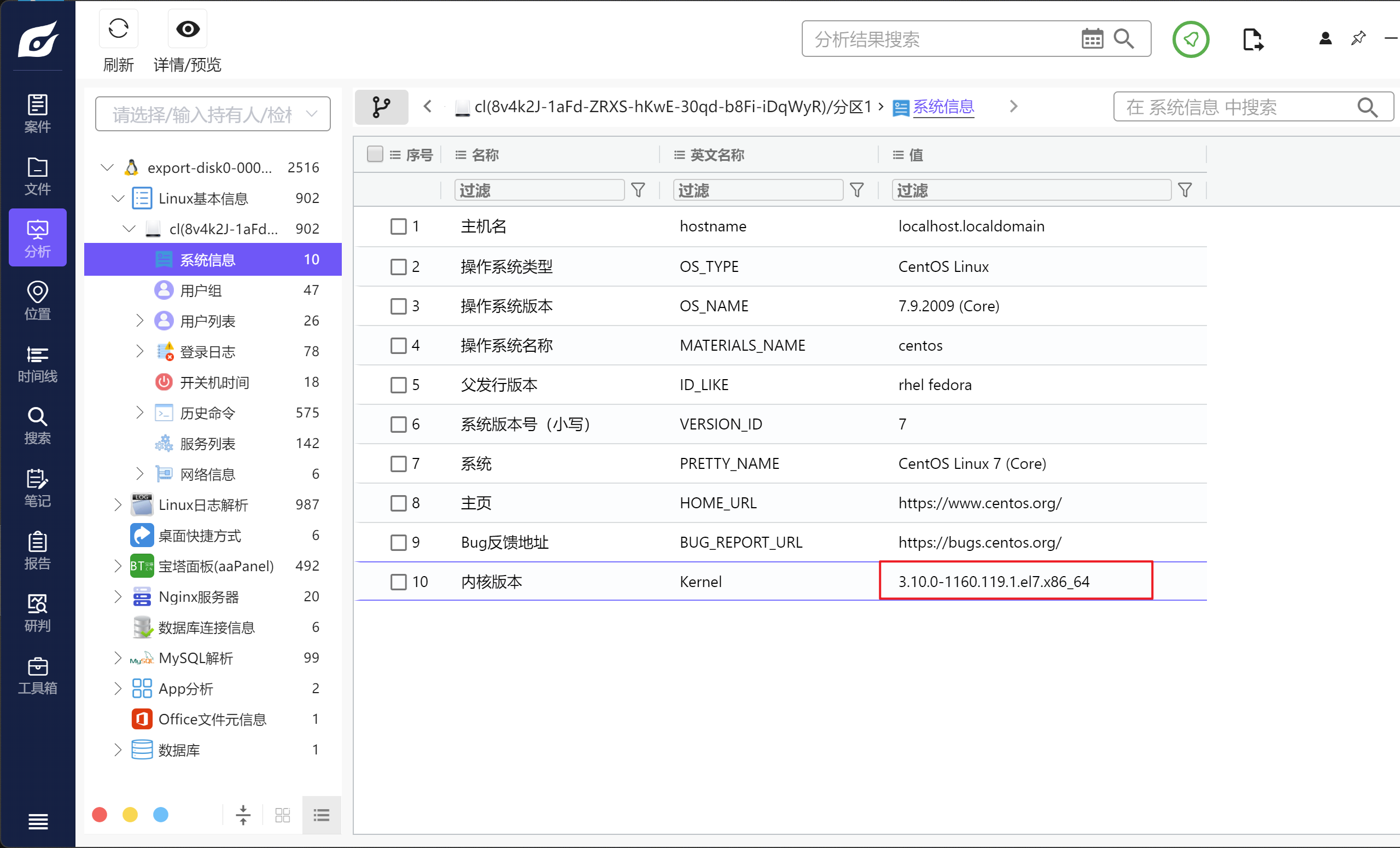

- 数据库服务器的操作系统版本是? 7.9.2009

直接连接data虚拟机使用指令cat /etc/redhat-release可得CentOS Linux release 7.9.2009 (Core)

- 数据库服务器的Docker Server版本是? 1.13.1

docker -v直接出Docker version 1.13.1, build 7d71120/1.13.1

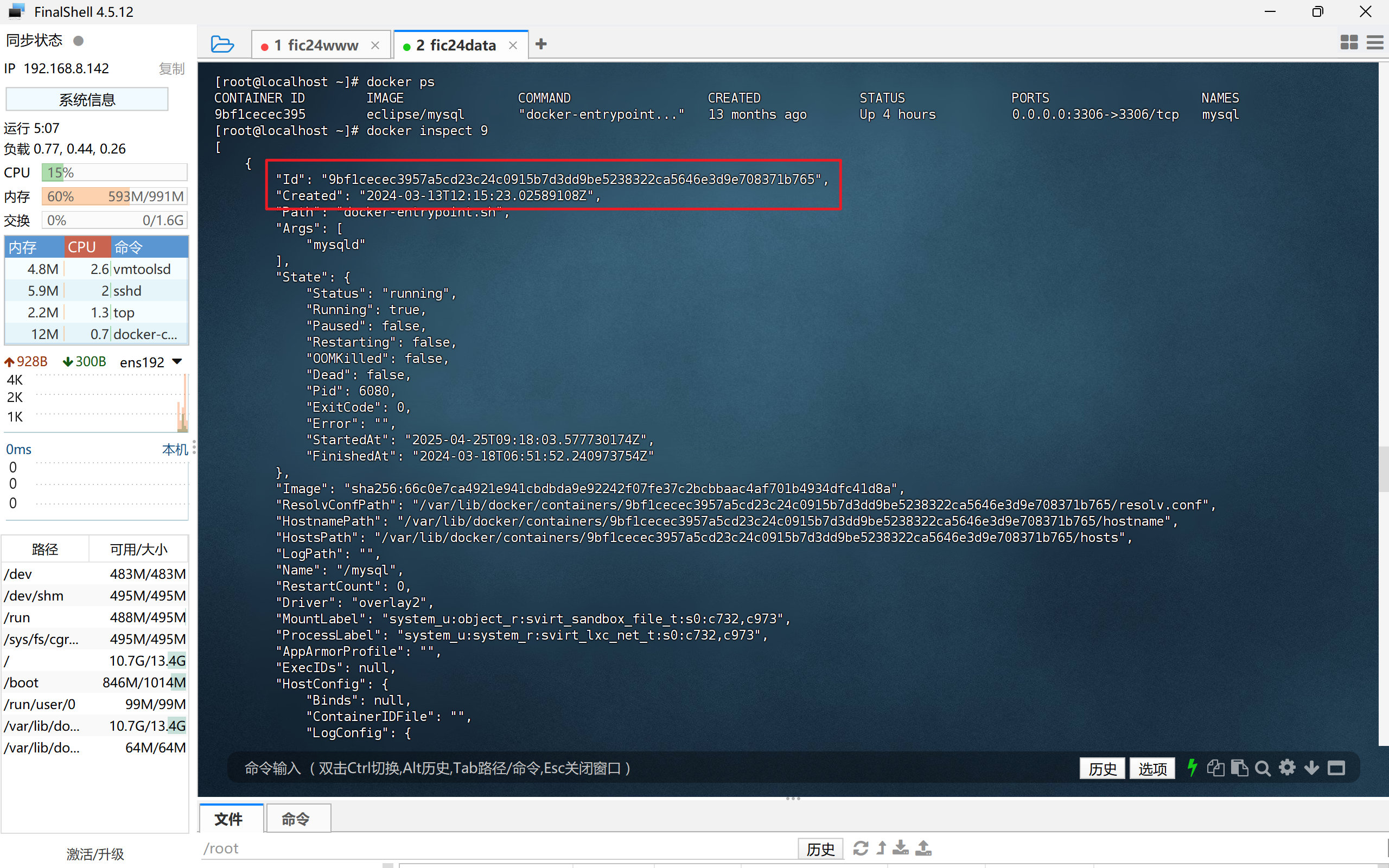

- 数据库服务器中数据库容器的完整ID是?

docker ps输出正在运行的容器(显示短id)

查询完整id,用docker inspect 9(9是容器前几位字符)

- 数据库服务器中数据库容器使用的镜像ID?

指令docker images得到image_id(镜像id)

- 数据库服务器中数据库容器创建的北京时间

见24题图中create,但默认是UTC,需要再加8h

或者从火眼中查看到docker容器信息

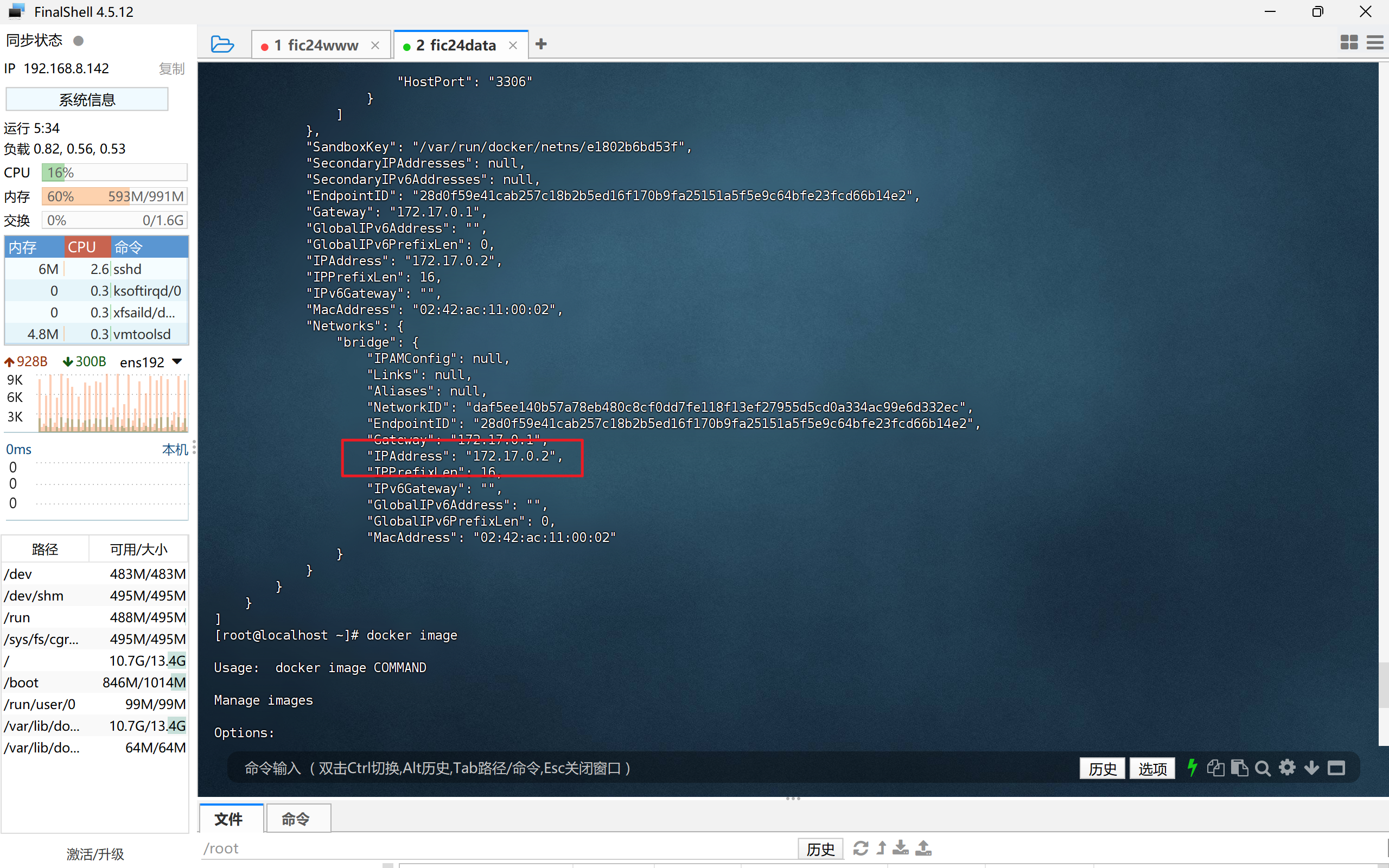

- 数据库服务器中数据库容器的ip是?

依然是docker inspect 9命令,找到ipaddress

- 分析数据库数据,在该平台邀请用户进群最多的用户的登录IP是?

后面的题目都是考察sql语句查询

1 | SELECT inviter_id, COUNT(*) AS invite_count |

- 分析数据库数据,在该平台抢得最多红包金额的用户的登录IP是?

1 | SELECT user_id, SUM(money) AS total_money |

- 数据库中记录的提现成功的金额总记是多少(不考虑手续费)

1 | SELECT SUM(amount) AS total_amount |

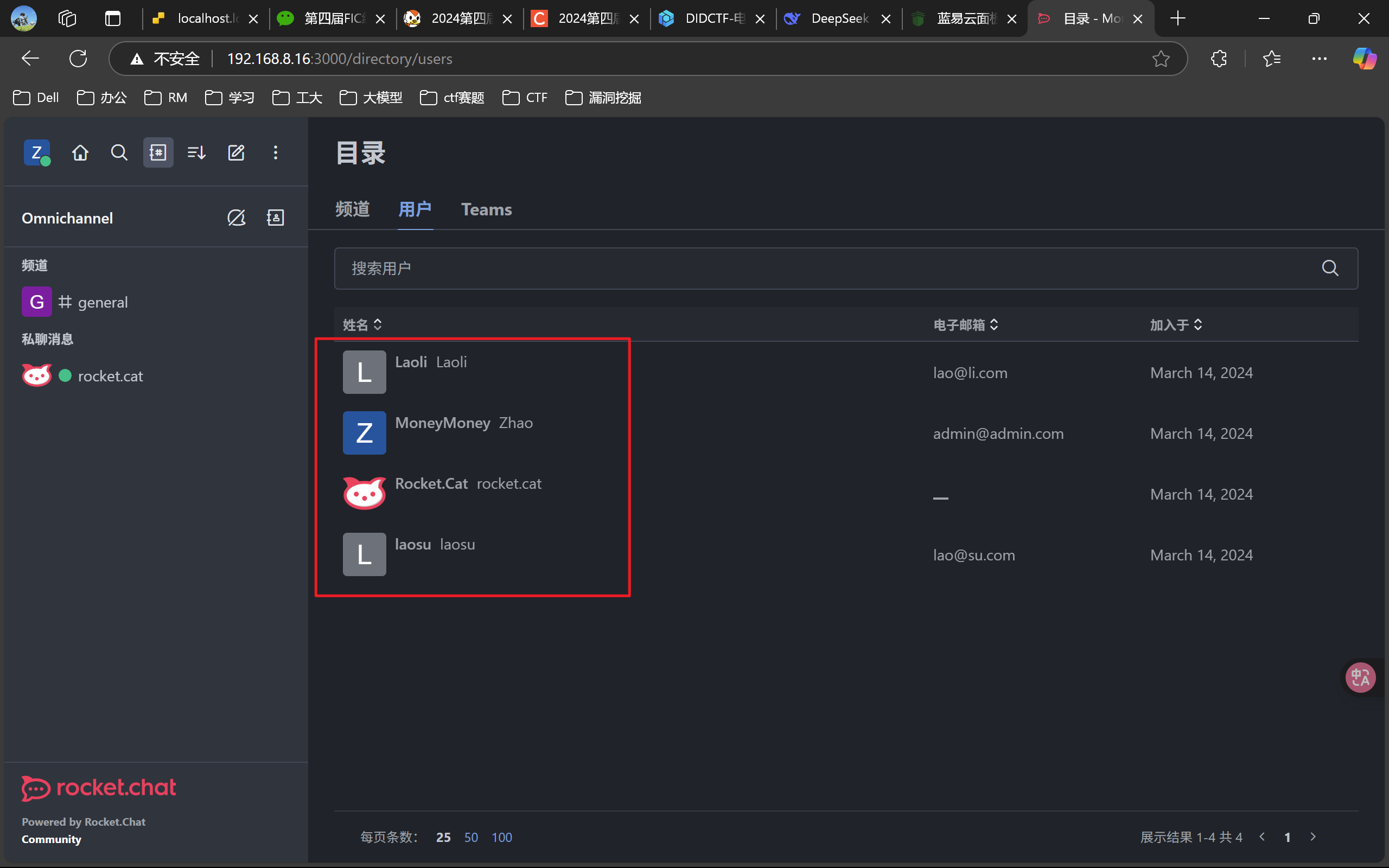

- rocketchat服务器中,有几个真实用户?

esxi启动rocketchat,ip地址为192.168.8.16

通过window浏览器的历史记录或者直接搜索该聊天服务完全的默认端口得,后台地址是192.168.8.16:3000

成功访问;计算机检材解密分区中有聊天密码,即chat服务器登录密码

此处也可以进行rocket绕密,登陆界面点击注册,注册成功后,用注册的密码替换数据库中admin的密码即可

进入聊天服务器,查看用户列表

第三个是机器人,所以有三个真实用户

- rocketchat服务器中,聊天服务的端口号是? 3000

- rocketchat服务器中,聊天服务的管理员的邮箱是?admin@admin.com

- rocketchat服务器中,聊天服务使用的数据库的版本号是?

- rocketchat服务器中,最大的文件上传大小是?(以字节为单位)

- rocketchat服务器中,管理员账号的创建时间为?

计算机取证中与服务器挂钩的部分

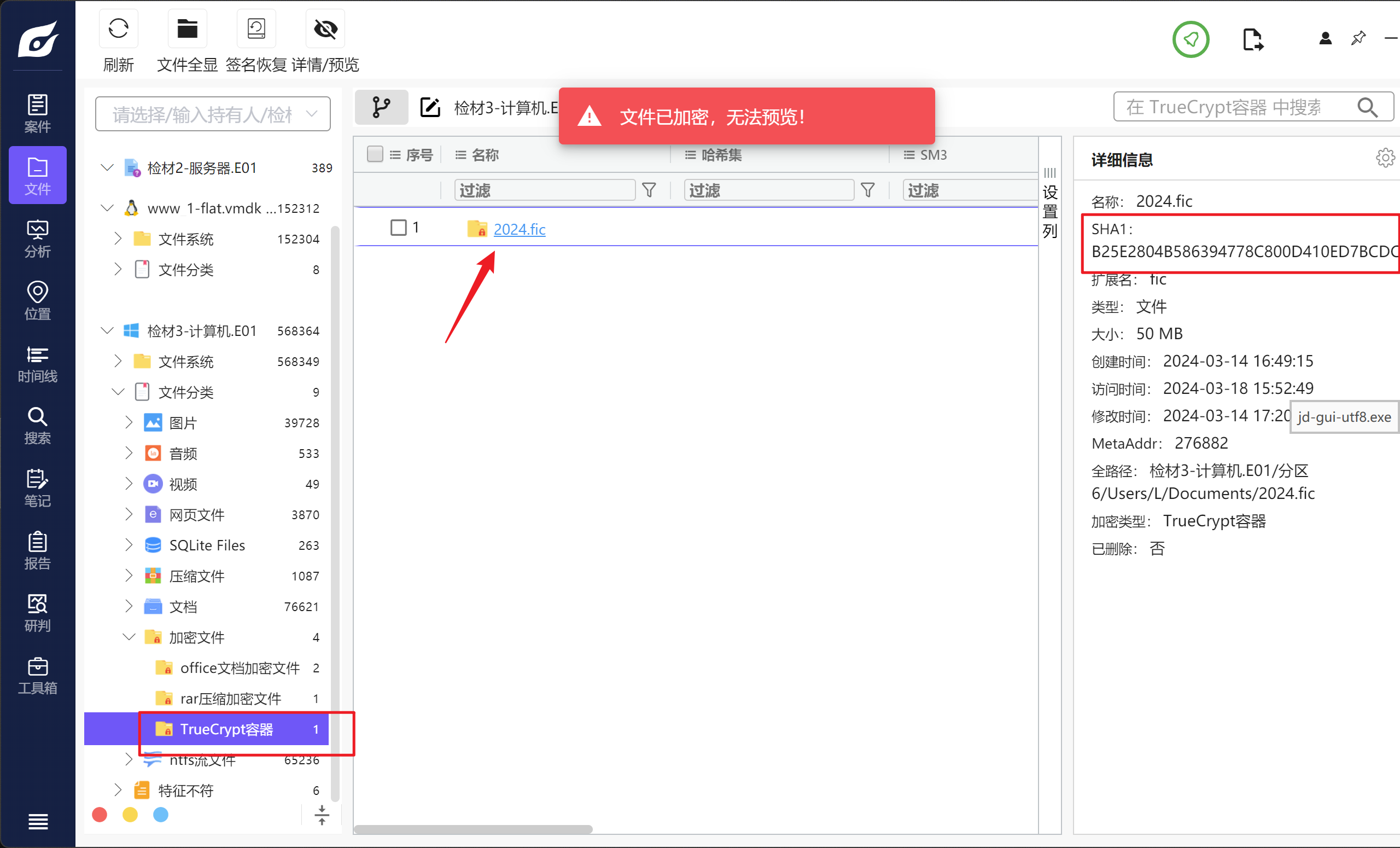

- 分析技术员赵某的windows镜像,疑似VeraCrypt加密容器的文件的SHA1值为?

执行火眼耗时任务中的特征分析寻找加密文件,识别得到加密容器2024.ifc,计算其SHA1值即可

- 据赵某供述,他会将常用的密码放置在一个文档内,分析技术员赵某的windows镜像,找到技术员赵某的密码字典,并计算该文件的SHA1值?

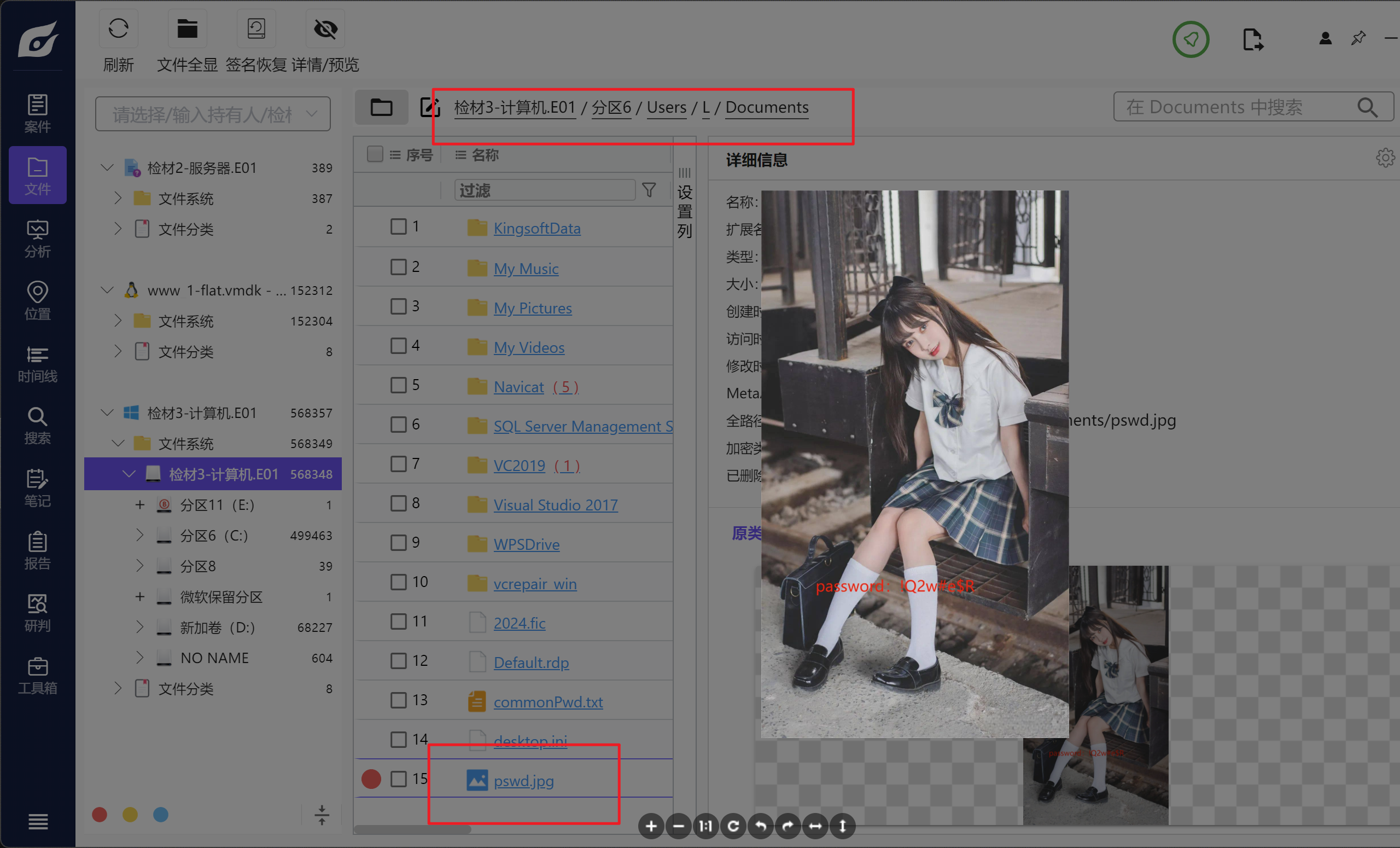

- 据赵某供述,他将加密容器的密码隐写在一张图片内,隐写在图片中的容器密码是?

先解密容器,根据题目,加密密码隐写在了一张图片中,

图片中密码不对,emmm隐写,去翻十六进制视图,最后一页的最后一行有password is qwerasdfzxcv

解密上面找到的加密容器,成功挂载,拿到恢复密钥和运维笔记

- 分析技术员赵某的windows镜像,bitlocker的恢复密钥是什么?

在上述解密容器中BitLocker恢复密钥.TXT文件内拿到bitlocker的恢复密钥进而解密分区

24盘古石

案情

2024年4月28日,xx市xx路路派出所接到受害人支婉静(身份证号:110101198103191406)报案称:在2024年4月24日,聊天软件QQ中收到一条新的好友申请,对方声称是老同学向芬,沟通过程中还说到一些之前的好友,并且还了解她的家庭情况,沟通中,向芬了解到支女士生活遇到困难,丈夫失业,向支女士提供了一个投资收益较好的彩票平台,支某在沟通中和向芬进行了1分钟的视频通话,看着熟悉的脸,就相信了”老同学”,并在向芬的指导下注册了平台,并在平台投入了一万多,前期还能体现,后续就无法登录了。支女士感觉到被骗了,于是报警。

警方根据相关诈骗程序的后台和QQ的相关信息定位到”向芬”,在抓获”向芬”时发现,”向芬”本人和受害人手机中QQ空间中发现的”向芬”照片并不一致。在”向芬”的电脑中发现大量AI生成的照片和视频。其同伙通过在某即时通讯软件上购买网站源码进行搭建,通过AI工具生成语音、照片和视频对受害人进行欺骗。

服务器取证

IM服务器搭建

- 分析内部IM服务器检材,在搭建的内部即时通讯平台中,客户端与服务器的通讯端口是:[答案格式:8888]

25平航杯

题目列表

| 序号 | 计算机题目 |

|---|---|

| 1 | 分析起早王的计算机检材,起早王的计算机插入过usb序列号是什么(格式:1) |

| 2 | 分析起早王的计算机检材,起早王的便签里有几条待干(格式:1) |

| 3 | 分析起早王的计算机检材,起早王的计算机默认浏览器是什么(格式:Google) |

| 4 | 分析起早王的计算机检材,起早王在浏览器里看过什么小说(格式:十日终焉) |

| 5 | 分析起早王的计算机检材,起早王计算机最后一次正常关机时间(格式:2020/1/1 01:01:01) |

| 6 | 分析起早王的计算机检材,起早王开始写日记的时间(格式:2020/1/1) |

| 7 | 分析起早王的计算机检材,SillyTavern中账户起早王的创建时间是什么时候(格式:2020/1/1 01:01:01) |

| 8 | 分析起早王的计算机检材,SillyTavern中起早王用户下的聊天ai里有几个角色(格式:1) |

| 9 | 分析起早王的计算机检材,SillyTavern中起早王与ai女友聊天所调用的语言模型(带文件后缀)(格式:xxxxx-xxxxxxx.xxxx) |

| 10 | 分析起早王的计算机检材,电脑中ai换脸界面的监听端口(格式:80) |

| 11 | 分析起早王的计算机检材,电脑中图片文件有几个被换过脸(格式:1) |

| 12 | 分析起早王的计算机检材,最早被换脸的图片所使用的换脸模型是什么(带文件后缀)(格式:xxxxxxxxxxx.xxxx) |

| 13 | 分析起早王的计算机检材,neo4j中数据存放的数据库的名称是什么(格式:abd.ef) |

| 14 | 分析起早王的计算机检材,neo4j数据库中总共存放了多少个节点(格式:1) |

| 15 | 分析起早王的计算机检材,neo4j数据库内白杰的手机号码是什么(格式:12345678901) |

| 16 | 分析起早王的计算机检材,分析neo4j数据库内数据,统计在2025年4月7日至13日期间使用非授权设备登录且登录地点超出其注册时登记的两个以上城市的用户数量(格式:1) |

| 17 | 分析起早王的计算机检材,起早王的虚拟货币钱包的助记词的第8个是什么(格式:abandon) |

| 18 | 分析起早王的计算机检材,起早王的虚拟货币钱包是什么(格式:0x11111111) |

| 19 | 分析起早王的计算机检材,起早王请高手为倩倩发行了虚拟货币,请问倩倩币的最大供应量是多少(格式:100qianqian) |

| 20 | 分析起早王的计算机检材,起早王总共购买过多少倩倩币(格式:100qianqian) |

| 21 | 分析起早王的计算机检材,起早王购买倩倩币的交易时间是(单位:UTC)(格式:2020/1/1 01:01:01) |

| AI题目(注意:该题目要python 3.10环境,建议3.10.6) | |

| 22 | 分析crack文件,获得flag1(格式:flag1{123456}) |

| 23 | 分析crack文件,获得flag2(格式:flag2{123456}) |

| 24 | 分析crack文件,获得flag3(格式:flag3{123456}) |

| 25 | 分析crack文件,获得flag4(格式:flag4{123456}) |

| 手机题目 | |

| 26 | 该检材的备份提取时间(UTC)(格式:2020/1/1 01:01:01) |

| 27 | 分析倩倩的手机检材,手机内Puzzle_Game拼图程序拼图APK中的Flag1是什么(格式:xxxxxxxxx) |

| 28 | 分析手机内Puzzle_Game拼图程序,请问最终拼成功的图片是哪所大学(格式:浙江大学) |

| 29 | 分析倩倩的手机检材,木马app是怎么被安装的(网址)(格式:http://127.0.0.1:1234/) |

| 30 | 分析倩倩的手机检材,检材内的木马app的hash是什么(格式:大写md5)) |

| 31 | 分析倩倩的手机检材,检材内的木马app的应用名称是什么(格式:Baidu)) |

| 32 | 分析倩倩的手机检材,检材内的木马app的使用什么加固(格式:腾讯乐固) |

| 33 | 分析倩倩的手机检材,检材内的木马软件所关联到的ip和端口是什么(格式:127.0.0.1:1111) |

| 34 | 该木马app控制手机摄像头拍了几张照片(格式:1) |

| 35 | 木马APP被使用的摄像头为(格式:Camera) |

| 36 | 分析倩倩的手机检材,木马APK通过调用什么api实现自身持久化(格式:JobStore) |

| 37 | 分析倩倩的手机检材,根据倩倩的身份证号请问倩倩来自哪里(格式:北京市西城区) |

| 38 | 此手机检材的IMEI号是多少(格式:1234567890) |

| exe逆向题目(hint:运行后请多等一会) | |

| 39 | 分析GIFT.exe,该程序的md5是什么(格式:大写md5) |

| 40 | GIFT.exe的使用的编程语言是什么(格式:C) |

| 41 | 解开得到的LOVE2.exe的编译时间(格式:2025/1/1 01:01:01) |

| 42 | 分析GIFT.exe,该病毒所关联到的ip和端口(格式:127.0.0.1:1111) |

| 43 | 分析GIFT.exe,该病毒修改的壁纸md5(格式:大写md5) |

| 44 | 分析GIFT.exe,为对哪些后缀的文件进行加密: A.doc B.xlsx C.jpg D.png E.ppt |

| 45 | 分析GIFT.exe,病毒加密后的文件类型是什么(格式:DOCX文档) |

| 46 | 分析GIFT.exe,壁纸似乎被隐形水印加密过了?请找到其中的Flag3(格式:flag3{xxxxxxxx}) |

| 47 | 分析GIFT.exe,病毒加密文件所使用的方法是什么(格式:Base64) |

| 48 | 分析GIFT.exe,请解密test.love得到flag4(格式:flag4{xxxxxxxx}) |

| 服务器题目 | |

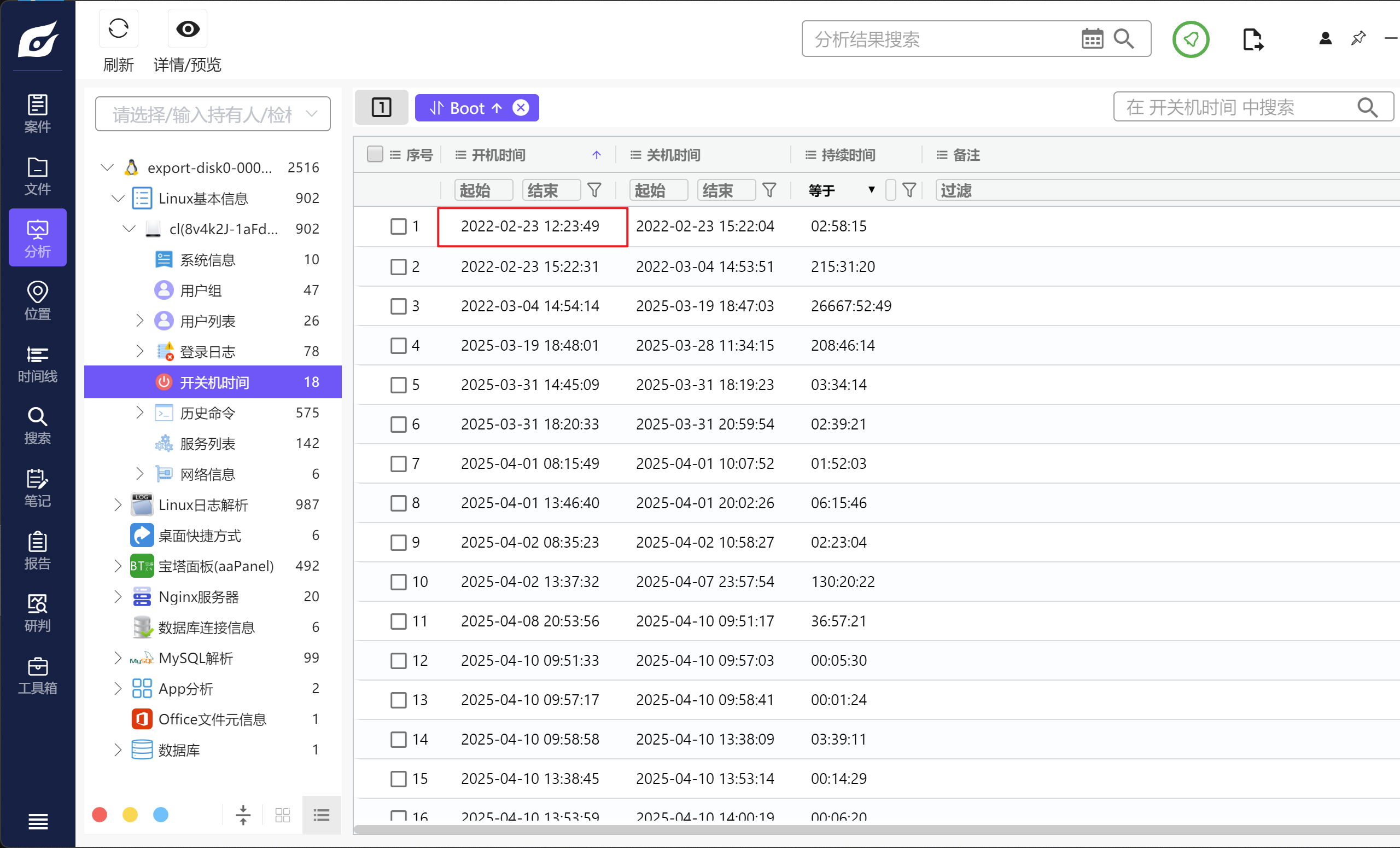

| 49 | 该电脑最早的开机时间是什么(格式:2025/1/1 01:01:01) |

| 50 | 服务器操作系统内核版本(格式:1.1.1-123) |

| 51 | 除系统用户外,总共有多少个用户(格式:1) |

| 52 | 分析起早王的服务器检材,Trojan服务器混淆流量所使用的域名是什么(格式:xxx.xxx) |

| 53 | 分析起早王的服务器检材,Trojan服务运行的模式为:A、foward B、nat C、server D、client |

| 54 | 关于 Trojan服务器配置文件中配置的remote_addr 和 remote_port 的作用,正确的是: A. 代理流量转发到外部互联网服务器 B. 将流量转发到本地的 HTTP 服务(如Nginx) C. 用于数据库连接 D. 加密流量解密后的目标地址 |

| 55 | 分析网站后台登录密码的加密逻辑,给出密码sbwyz1加密后存在数据库中的值(格式:1a2b3c4d) |

| 56 | 网站后台显示的服务器GD版本是多少(格式:1.1.1 abc) |

| 57 | 网站后台中2016-04-01 00:00:00到2025-04-01 00:00:00订单列表有多少条记录(格式:1) |

| 58 | 在网站购物满多少免运费(格式:1) |

| 59 | 分析网站日志,成功在网站后台上传木马的攻击者IP是多少(格式:1.1.1.1) |

| 60 | 攻击者插入的一句话木马文件的sha256值是多少(格式:大写sha256) |

| 61 | 攻击者使用工具对内网进行扫描后,rdp扫描结果中的账号密码是什么(格式:abc:def) |

| 62 | 对于每个用户,计算其注册时间(用户表中的注册时间戳)到首次下单时间(订单表中最早时间戳)的间隔,找出间隔最短的用户id。(格式:1) |

| 63 | 统计每月订单数量,找出订单最多的月份(XXXX年XX月) |

| 64 | 找出连续三天内下单的用户并统计总共有多少个(格式:1) |

| 流量分析(提示:侦查人员自己使用的蓝牙设备有QC35 II耳机和RAPOO键盘) | |

| 65 | 请问侦查人员是用哪个接口进行抓到蓝牙数据包的(格式:DVI1-2.1) |

| 66 | 起早王有一个用于伪装成倩倩耳机的蓝牙设备,该设备的原始设备名称为什么(格式:XXX_xxx 具体大小写按照原始内容) |

| 67 | 起早王有一个用于伪装成倩倩耳机的蓝牙设备,该设备修改成耳机前后的大写MAC地址分别为多少(格式:32位小写md5(原MAC地址_修改后的MAC地址) ,例如md5(11:22:33:44:55:66_77:88:99:AA:BB:CC)=a29ca3983de0bdd739c97d1ce072a392 ) |

| 68 | 流量包中首次捕获到该伪装设备修改自身名称的UTC+0时间为?(格式:2024/03/07 01:02:03.123) |

| 69 | 起早王中途还不断尝试使用自己的手机向倩倩电脑进行广播发包,请你找出起早王手机蓝牙的制造商数据(格式:0x0102030405060708) |

| 70 | 起早王的真名是什么(格式:Cai_Xu_Kun 每个首字母均需大写 ) |

| 71 | 起早王对倩倩的电脑执行了几条cmd里的命令(格式:1 ) |

| 72 | 倩倩电脑中影子账户的账户名和密码为什么(格式:32位小写md5(账号名称_密码) ,例如md5(zhangsan_123456)=9dcaac0e4787b213fed42e5d78affc75 ) |

| 73 | 起早王对倩倩的电脑执行的最后一条命令是什么(格式:32位小写md5(完整命令),例如md5(echo “qianqianwoaini” > woshiqizaowang.txt)=1bdb83cfbdf29d8c2177cc7a6e75bae2 ) |

计算机

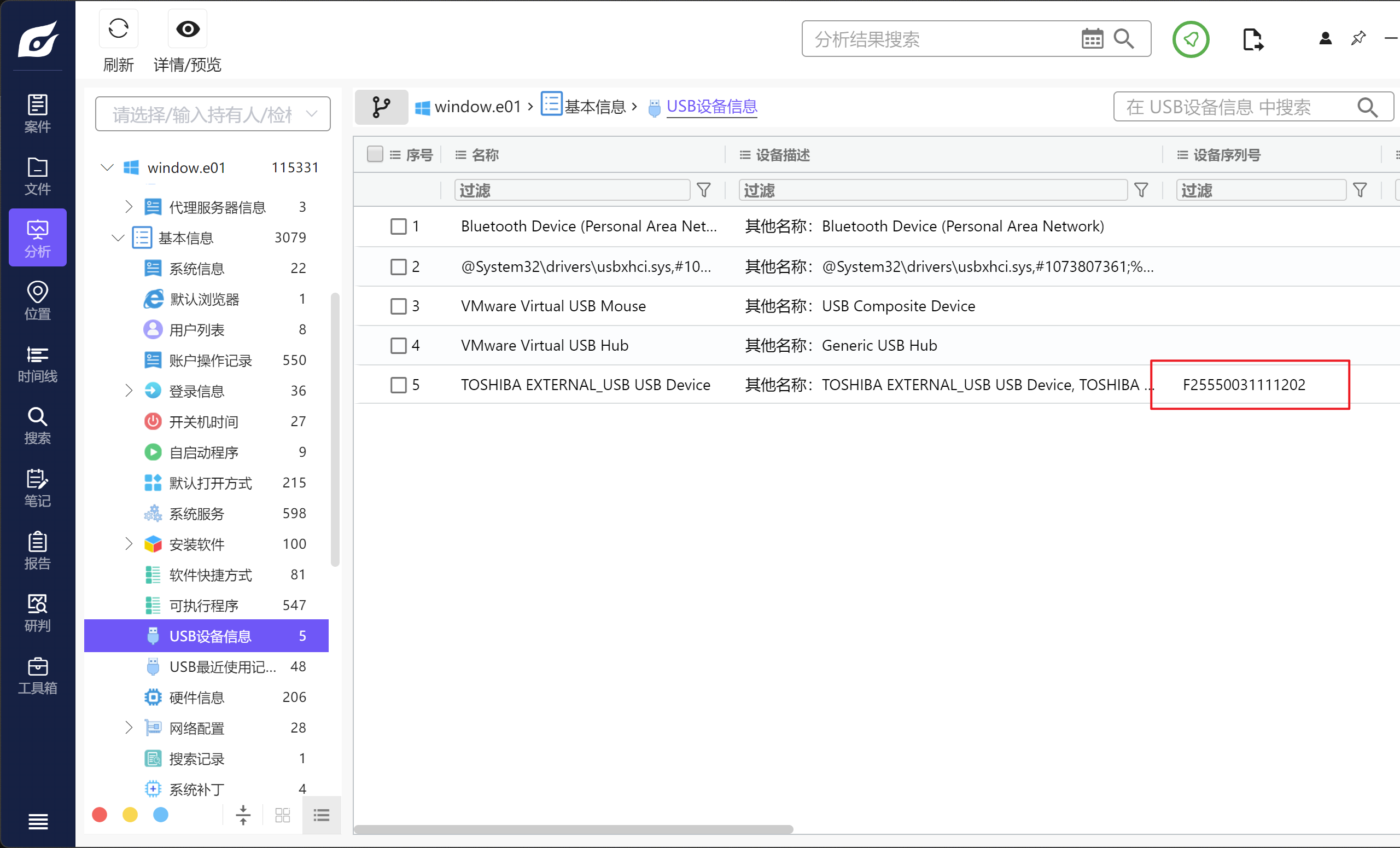

- 分析起早王的计算机检材,起早王的计算机插入过usb序列号是什么(格式:1)

分析起早王的计算机检材,起早王的便签里有几条待干(格式:1)

五条待干

分析起早王的计算机检材,起早王的计算机默认浏览器是什么(格式:Google)

Microsoft Edge

分析起早王的计算机检材,起早王在浏览器里看过什么小说(格式:十日终焉)

道诡异仙

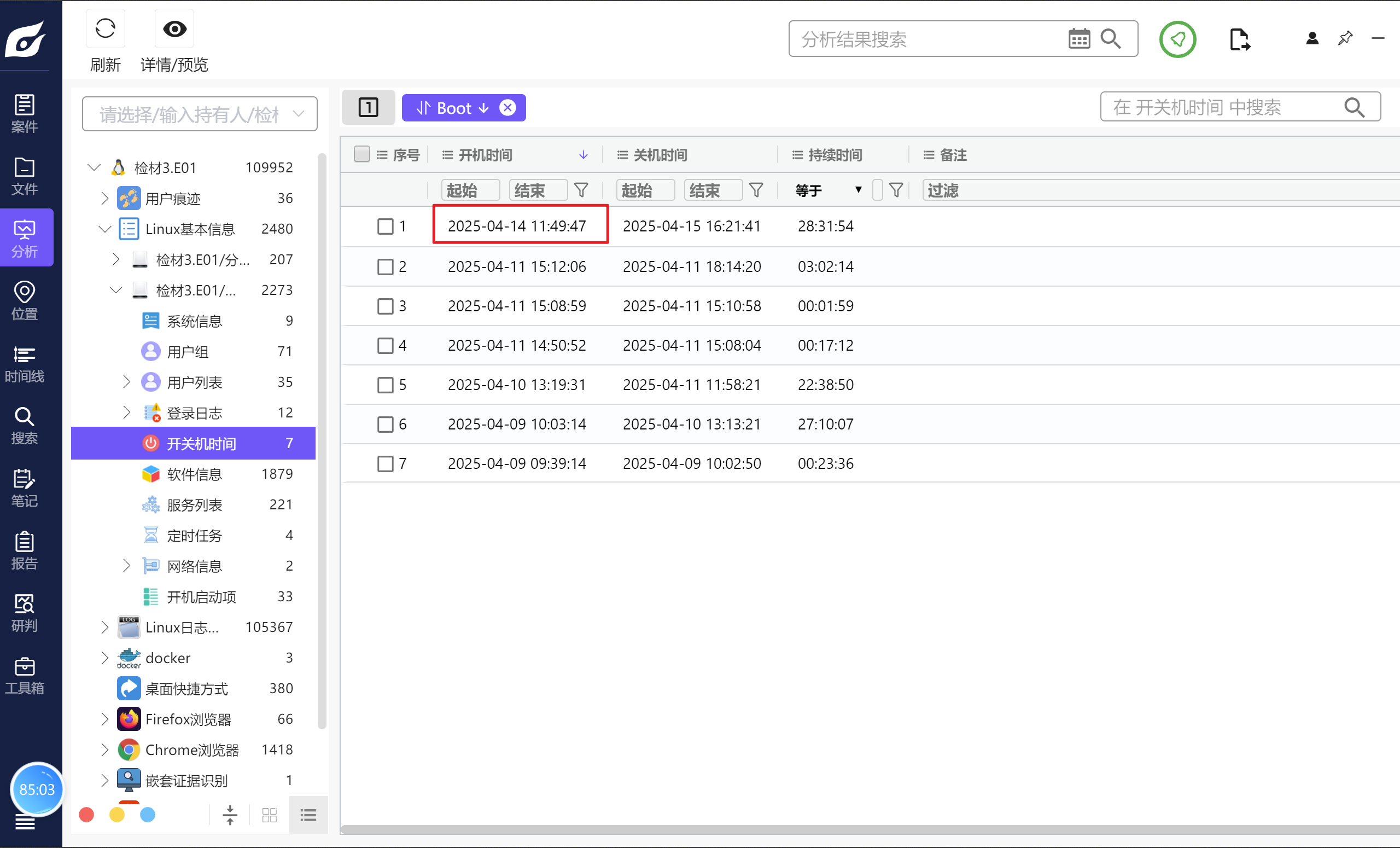

- 分析起早王的计算机检材,起早王计算机最后一次正常关机时间(格式:2020/1/1 01:01:01)

注意是正常关机,2025/4/10 11:15:29

- 分析起早王的计算机检材,起早王开始写日记的时间(格式:2020/1/1)

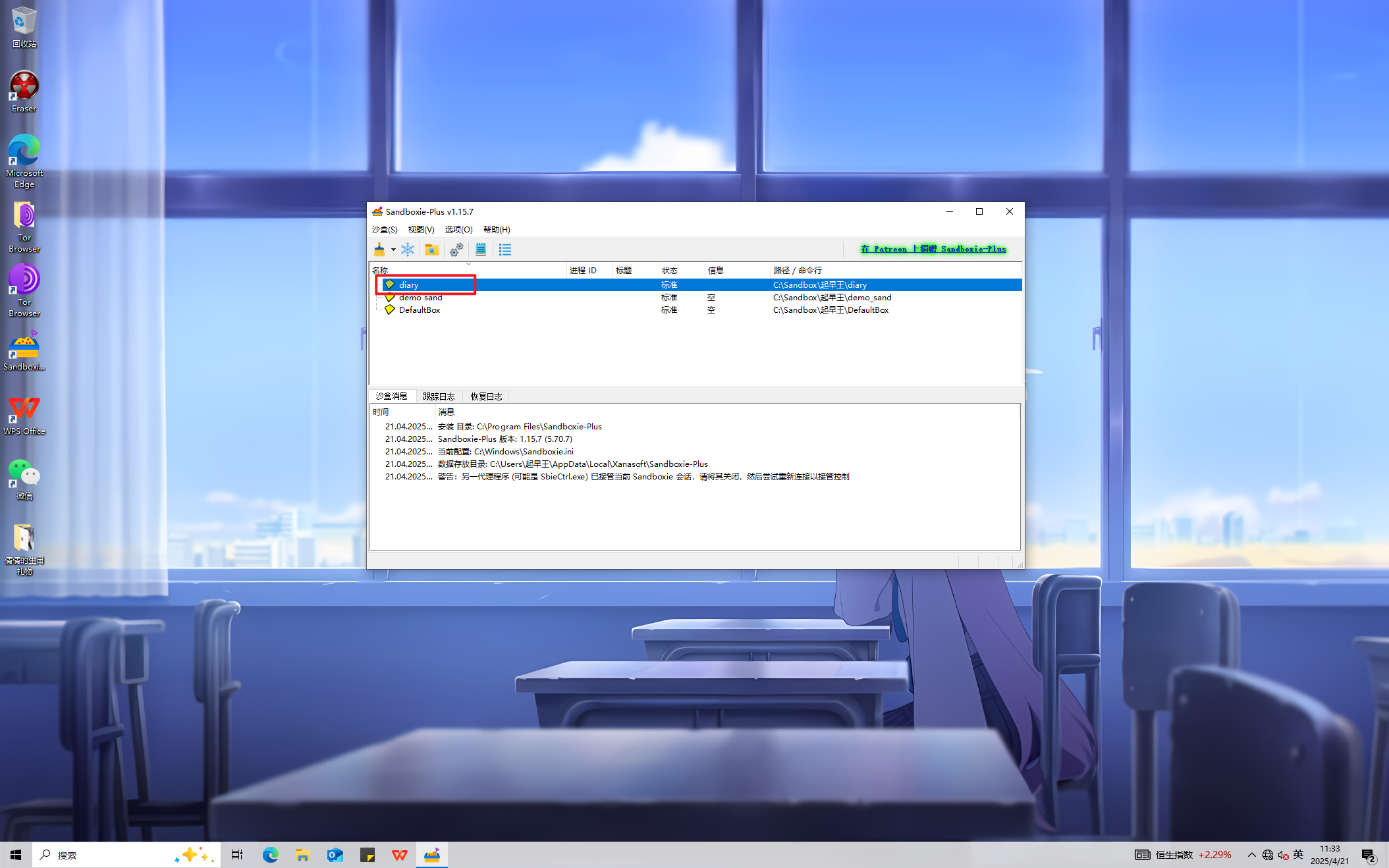

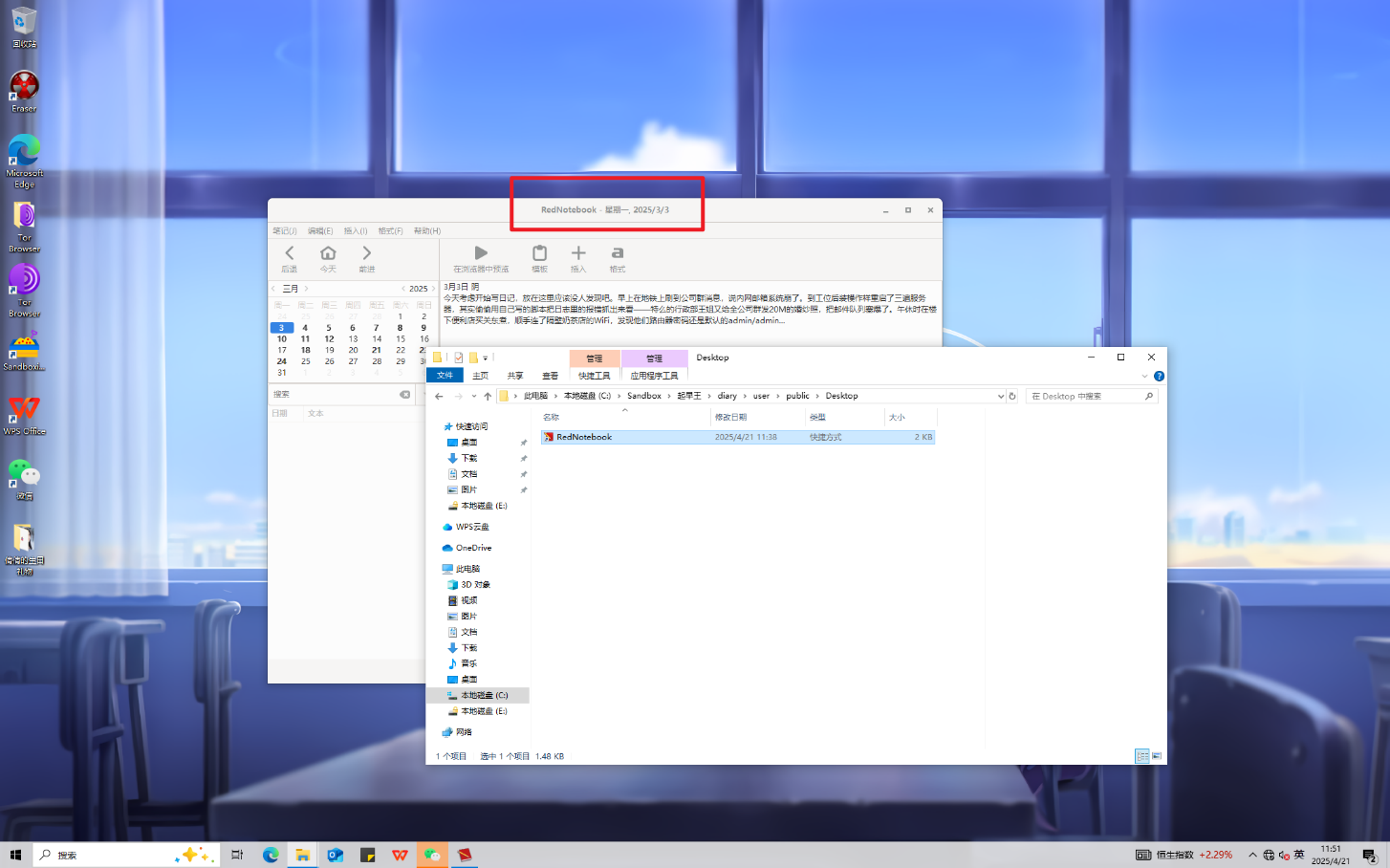

对检材进行仿真,打开桌面的沙箱有diary

根据对应的目录能找到藏在user/public/desktop目录下的notebook,能找到第一天写的日记

- 分析起早王的计算机检材,SillyTavern中账户起早王的创建时间是什么时候(格式:2020/1/1 01:01:01)

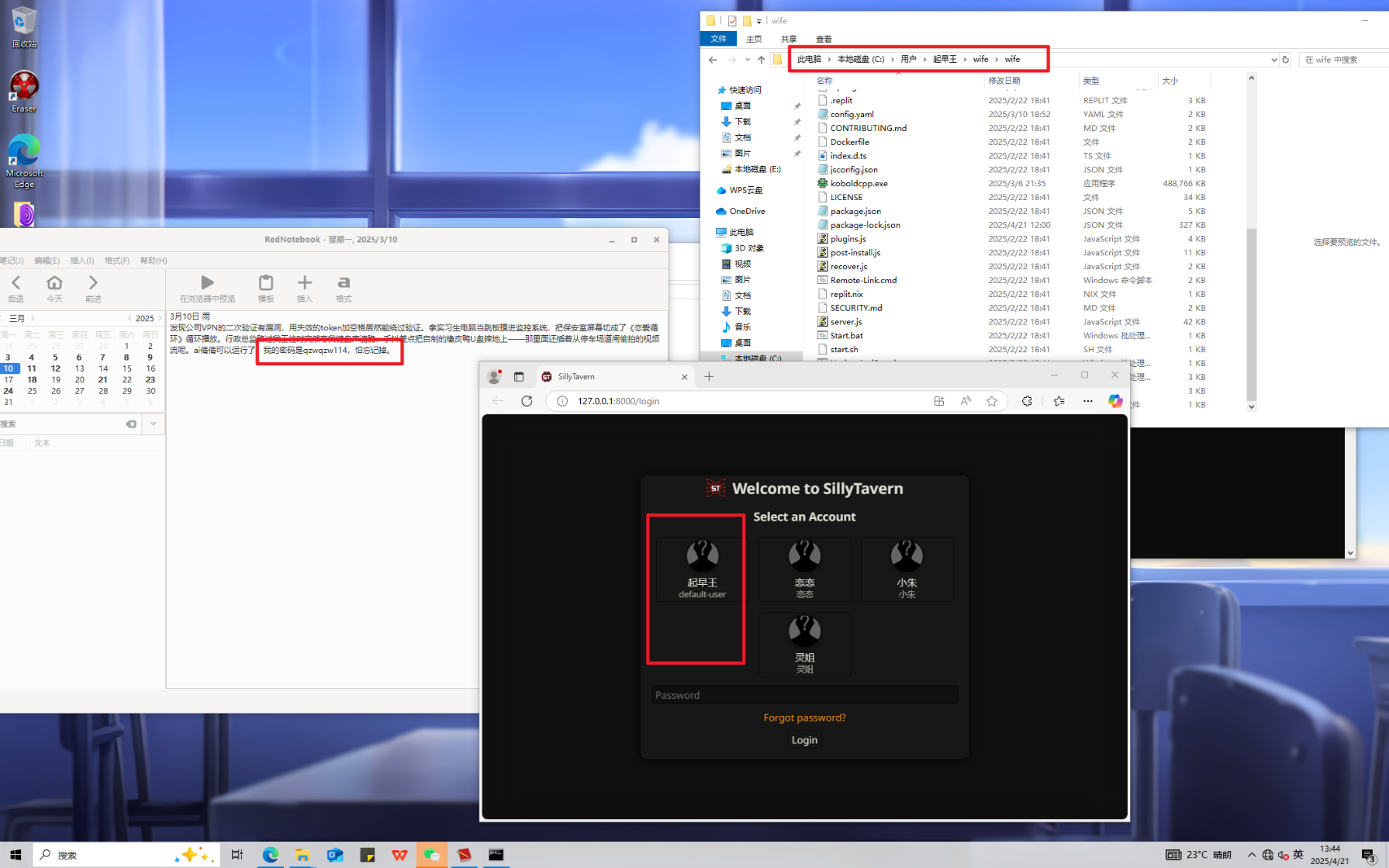

怎么找到的SillyTavern在wife目录下?

用户目录中找到创建时间

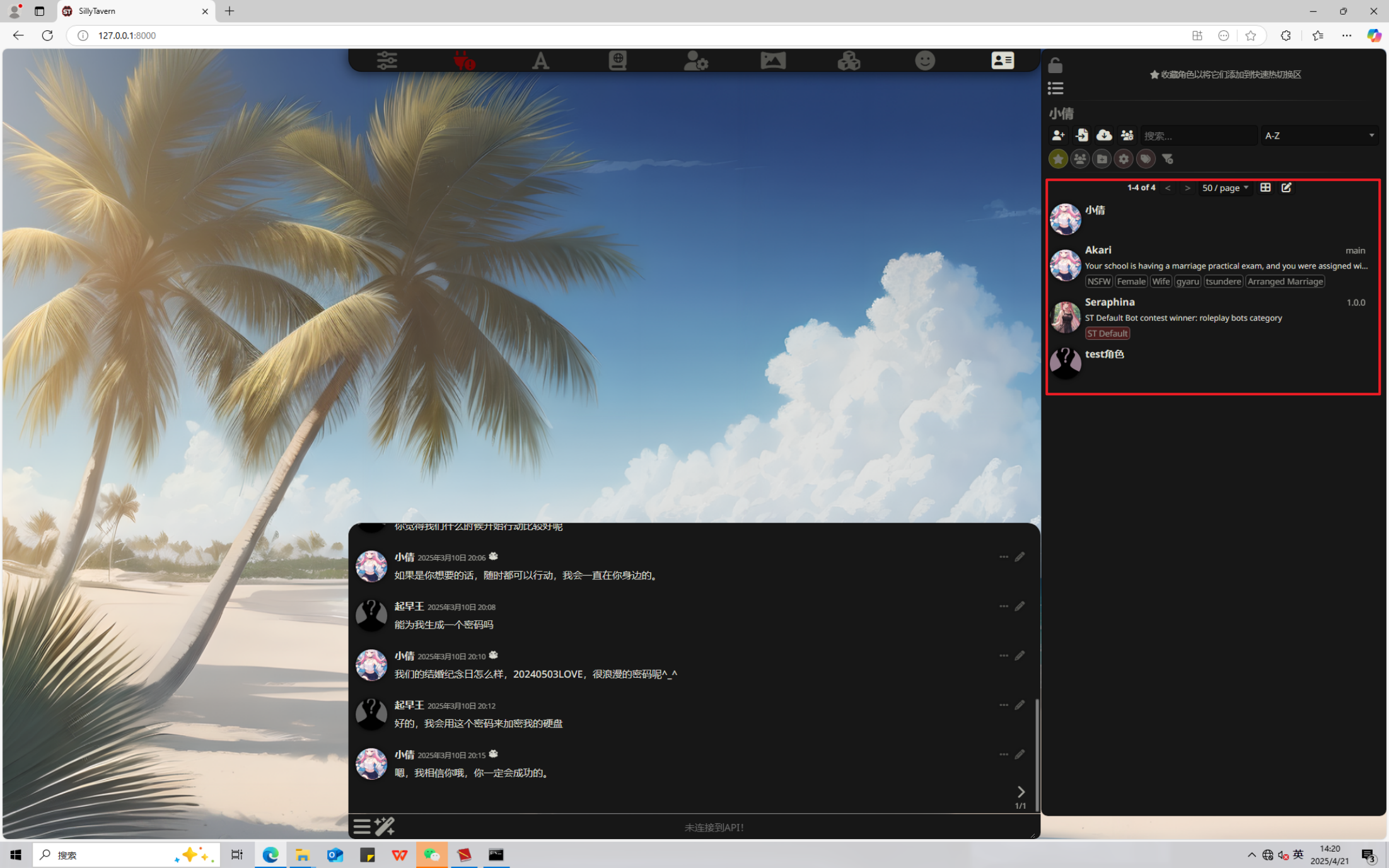

- 分析起早王的计算机检材,SillyTavern中起早王用户下的聊天ai里有几个角色(格式:1)

可见有4个角色

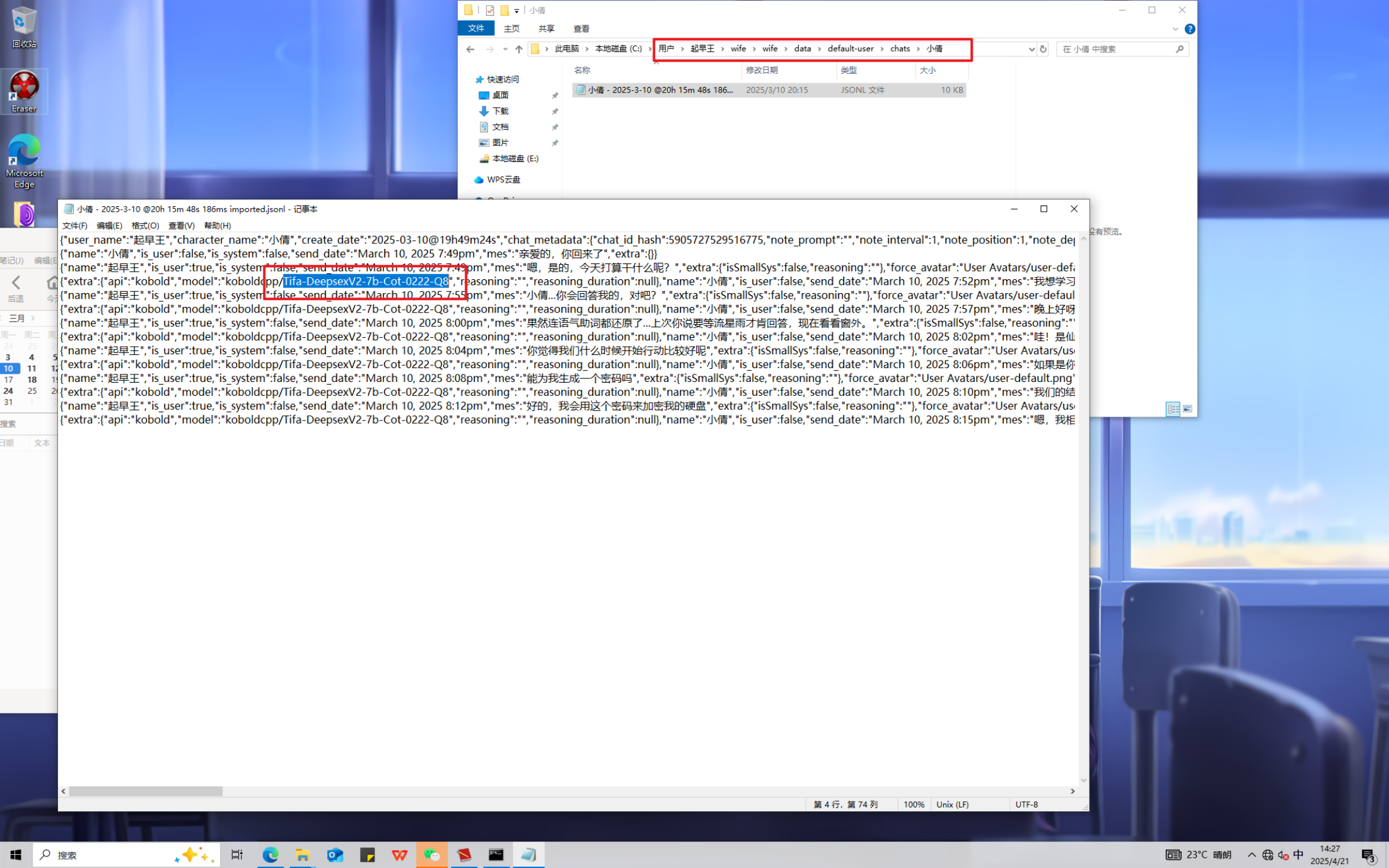

分析起早王的计算机检材,SillyTavern中起早王与ai女友聊天所调用的语言模型(带文件后缀)

查找对话的日志文件可得

分析起早王的计算机检材,电脑中ai换脸界面的监听端口(格式:80)

通过8题图中聊天记录可得解密E盘密码

进入E盘后打开facefusion换脸文件中的启动器,通过浏览器url可得监听端口是7860

- 分析起早王的计算机检材,电脑中图片文件有几个被换过脸(格式:1)

在图示文件目录下有三

- 分析起早王的计算机检材,最早被换脸的图片所使用的换脸模型是什么(带文件后缀)

找出最早的日志文件

发现face_swapper_model

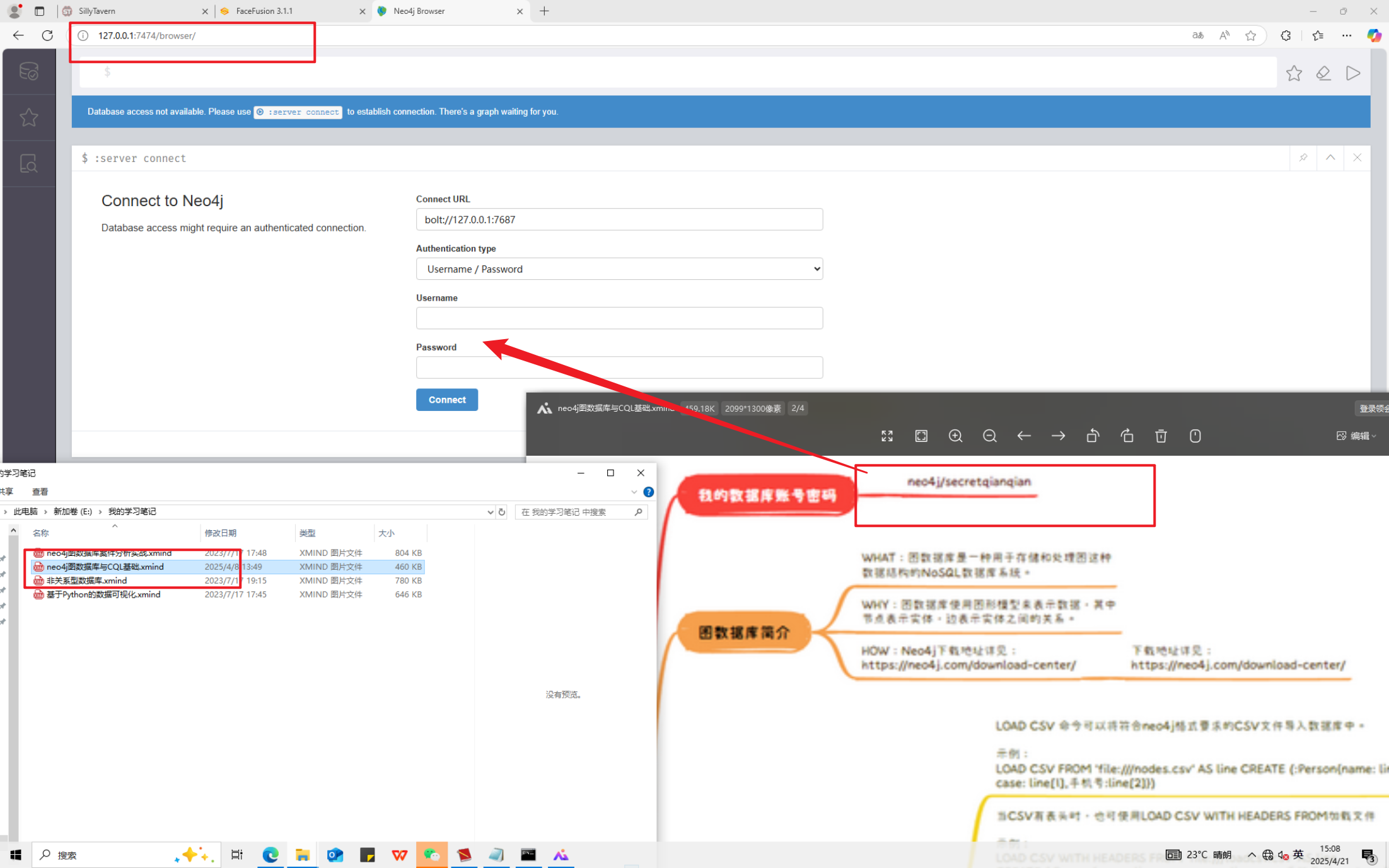

- 分析起早王的计算机检材,neo4j中数据存放的数据库的名称是什么(格式:abd.ef)

在其bin目录下启动neo4j服务,默认端口7474

浏览器访问,在学习笔记中找到账号和密码

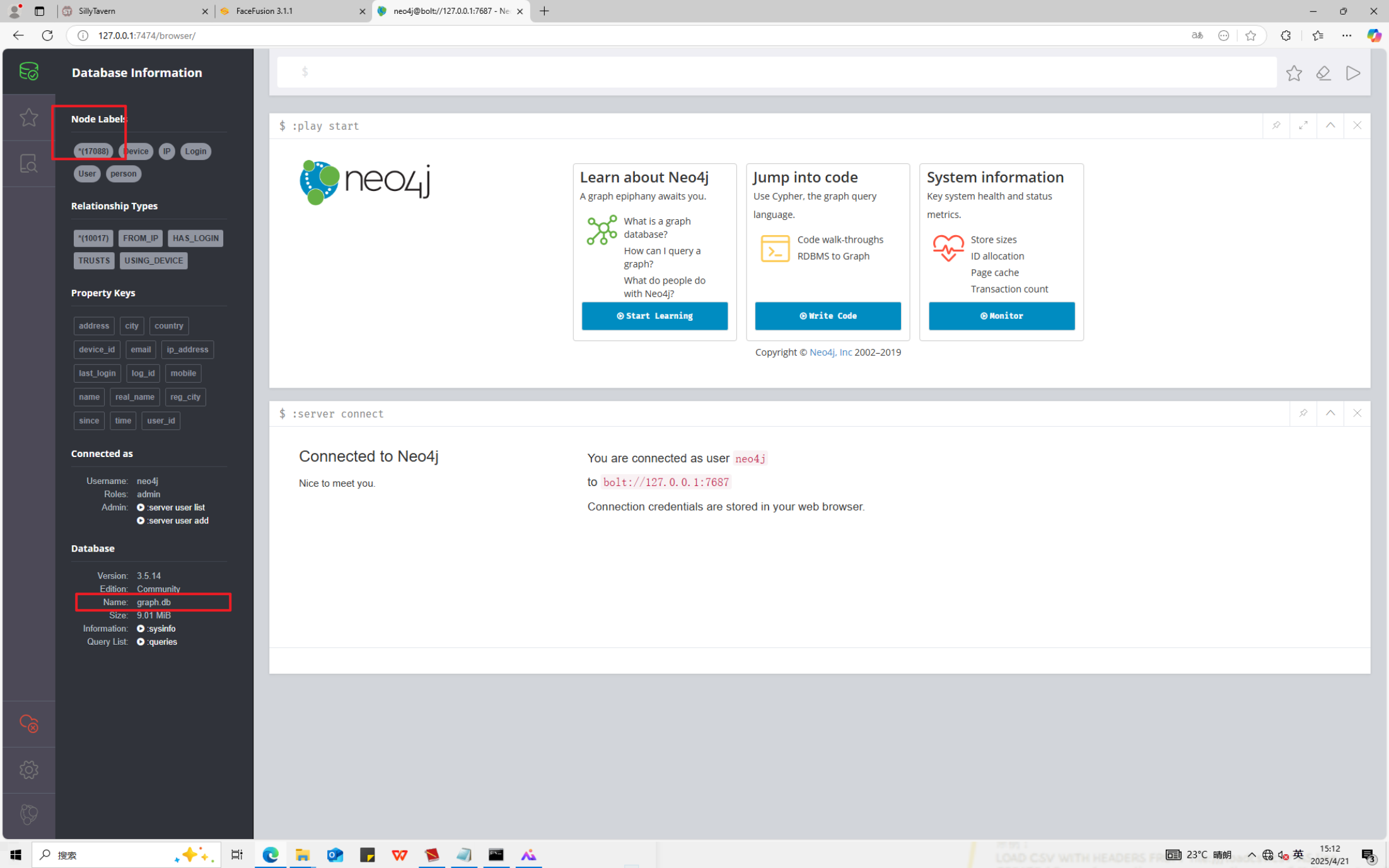

下方可见数据库名为graph.db

- 分析起早王的计算机检材,neo4j数据库中总共存放了多少个节点(格式:1)

由上图node lables可得存放了17088个节点

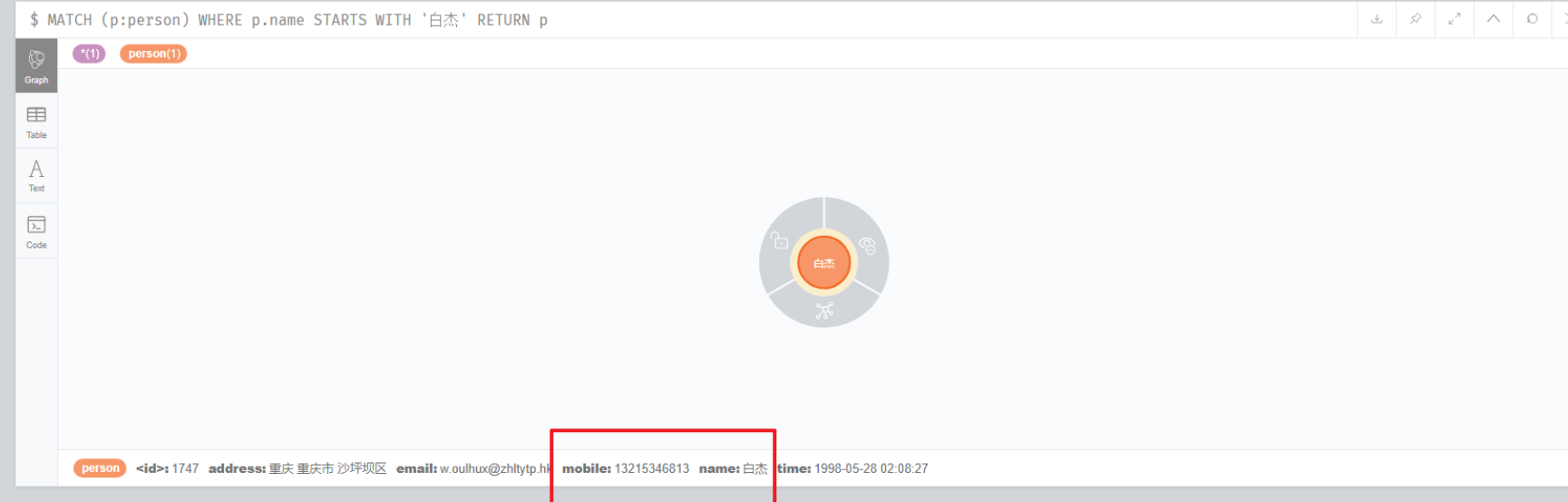

- 分析起早王的计算机检材,neo4j数据库内白杰的手机号码是什么(格式:12345678901)

查询person表格,查询语句

1 | MATCH (p:person) WHERE p.name STARTS WITH '白杰' RETURN p |

- 分析起早王的计算机检材,分析neo4j数据库内数据,统计在2025年4月7日至13日期间使用非授权设备登录且登录地点超出其注册时登记的两个以上城市的用户数量(格式:1)

从官方给出的wp中翻到查询语句

1 | MATCH (u:User)-[:HAS_LOGIN]->(l:Login)-[:FROM_IP]->(ip:IP) |

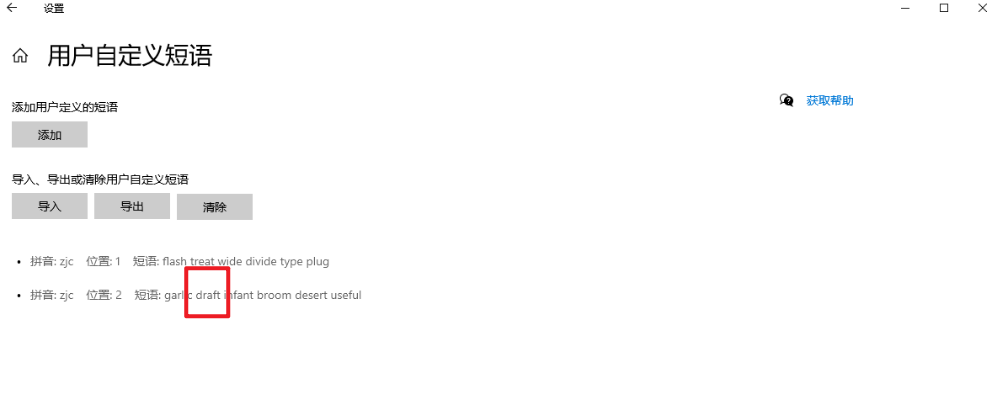

- 分析起早王的计算机检材,起早王的虚拟货币钱包的助记词的第8个是什么(格式:abandon)

日记中获取到助记词存放在了输入法中

设置中语言-输入法-词库和自学习中 找到用户自定义短语 第八个是draft

- 分析起早王的计算机检材,起早王的虚拟货币钱包是什么(格式:0x11111111)

在浏览器插件中发现了MetaMask(以太坊钱包),进入这个插件,需要密码,直接忘记密然后输入12个助记词重置

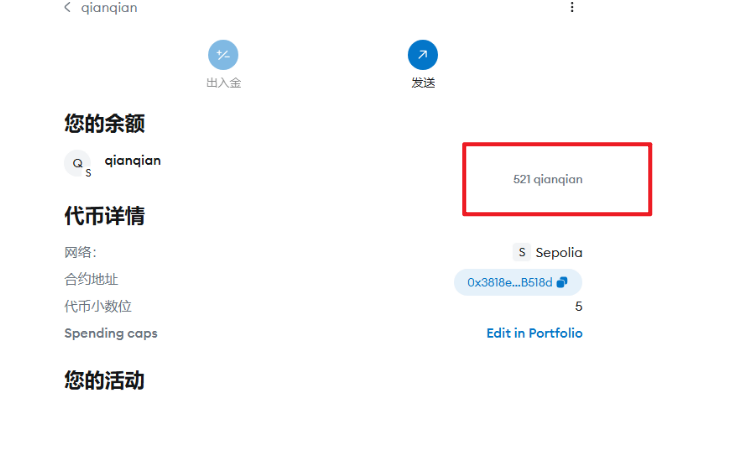

- 分析起早王的计算机检材,起早王请高手为倩倩发行了虚拟货币,请问倩倩币的最大供应量是多少(格式:100qianqian)

需要科学上网

- 分析起早王的计算机检材,起早王总共购买过多少倩倩币(格式:100qianqian)

纯爱实锤了,521倩倩币

21、分析起早王的计算机检材,起早王购买倩倩币的交易时间是(单位:UTC)

同19,依然需要科学上网或者通过合约地址进入查看

服务器部分

- 该电脑最早的开机时间是什么(格式:2025/1/1 01:01:01)

- 服务器操作系统内核版本(格式:1.1.1-123)

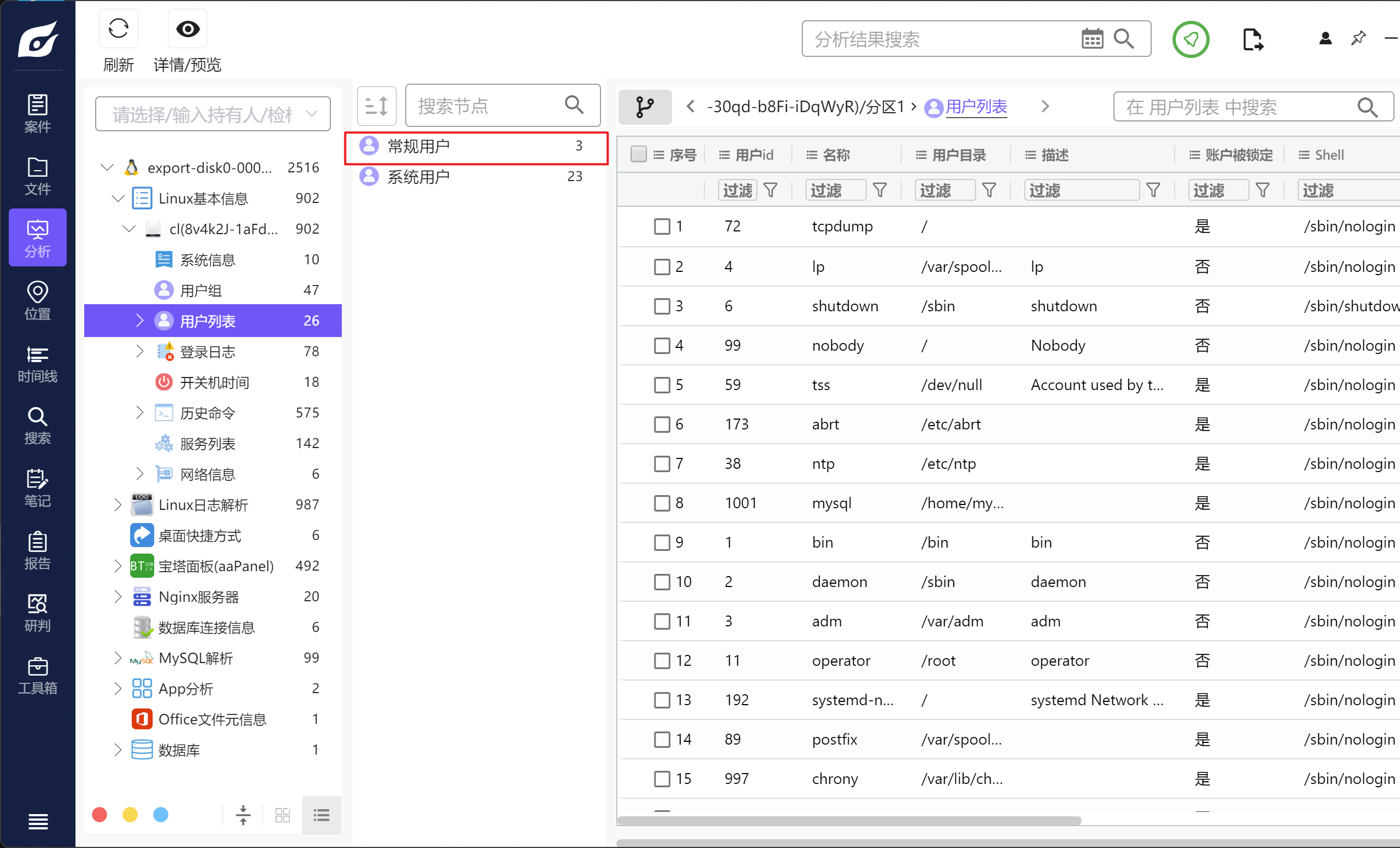

- 除系统用户外,总共有多少个用户(格式:1)

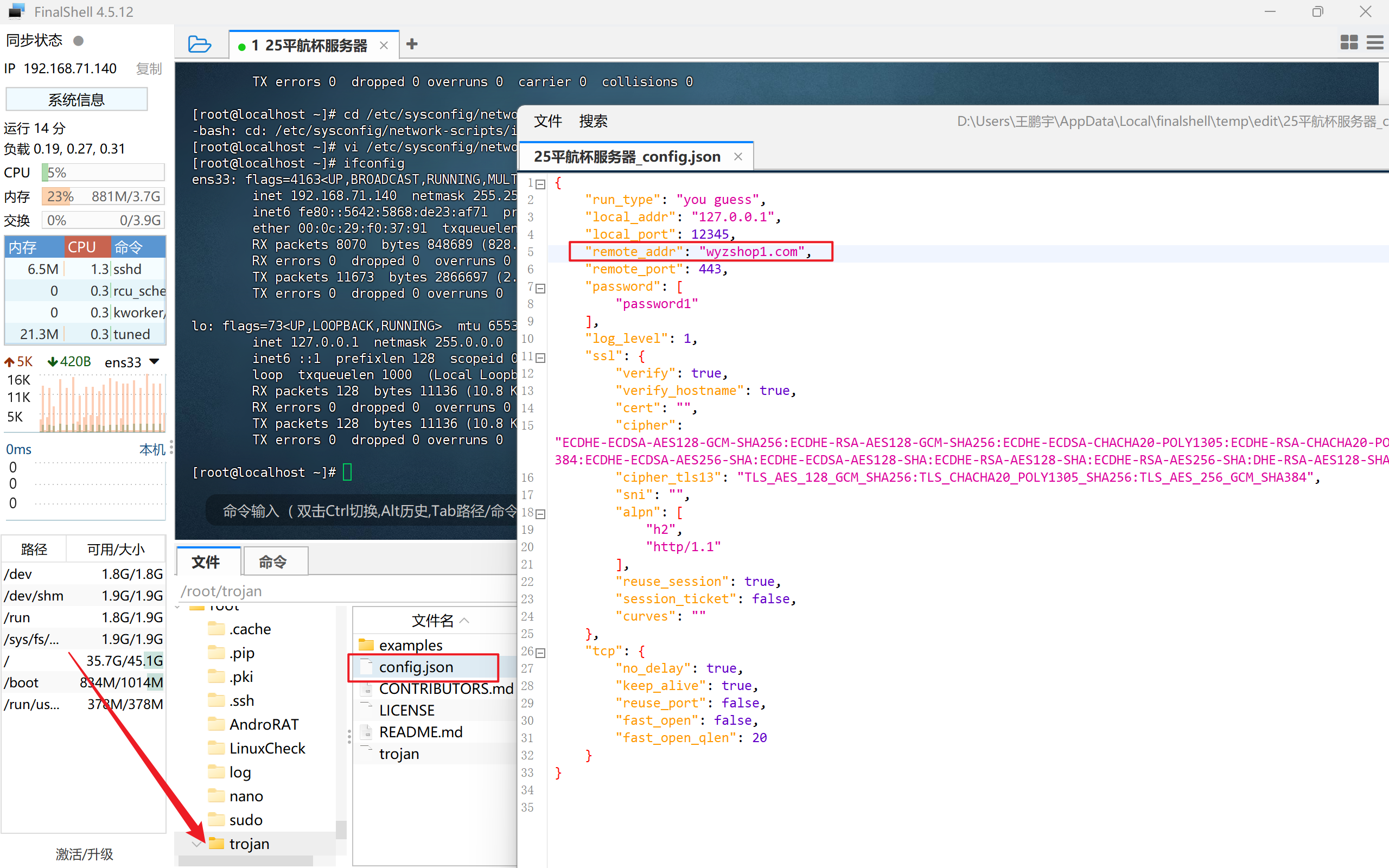

- 分析起早王的服务器检材,Trojan服务器混淆流量所使用的域名是什么(格式:xxx.xxx)

首先将虚拟机网络改成NAT模式,然后使用finalshell连接

修改网卡配置文件,把一些关键配置的注释符号删掉(不删也可以连接)

ifcfg-enf33是Linux系统中网络接口的配置文件,通常位于 /etc/sysconfig/network-scripts/ 目录下,找到后去掉第二三行注释

这两行的分别含义是指定网络接口通过DHCP服务器自动获取IP、控制该接口配置为系统的默认路由

搞崩啦,还忘拍快照了(其实是没有拍快照的习惯),不过发现了有一个恢复到火眼仿真后的状态,这是个好东西啊

直接恢复。然后service network restart重启网络服务

- 分析起早王的服务器检材,Trojan服务器混淆流量所使用的域名是什么(格式:xxx.xxx)

remote_addr

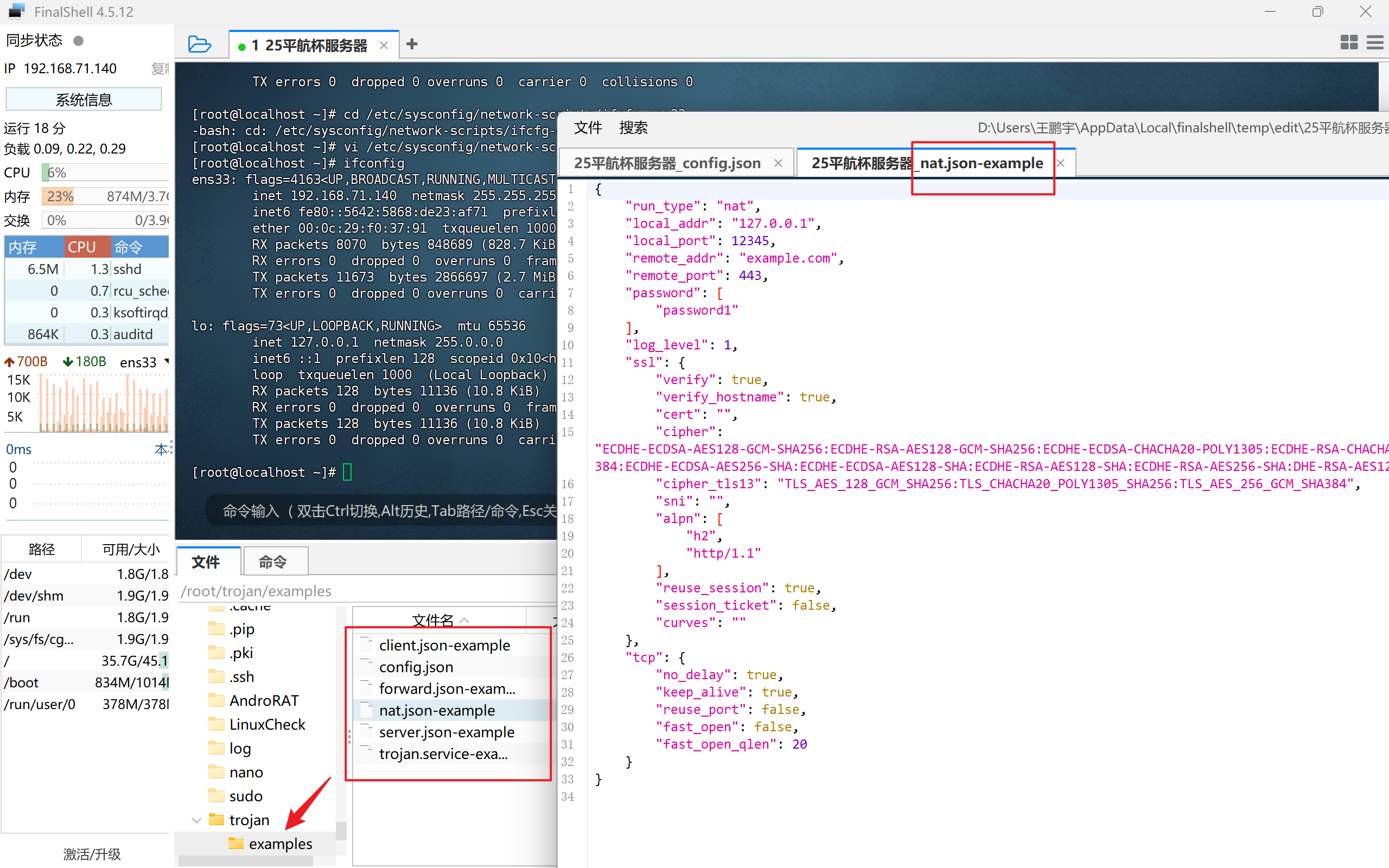

- 分析起早王的服务器检材,Trojan服务运行的模式为:A、foward B、nat C、server D、client

一个小取巧:查看Trojan下的examples文件,里面有上述几种服务的配置文件,进行一一查看可得出只有nat服务的配置文件跟源json文件一样,可直接判断

- 关于 Trojan服务器配置文件中配置的remote_addr 和 remote_port 的作用,正确的是:

A. 代理流量转发到外部互联网服务器

B. 将流量转发到本地的 HTTP 服务(如Nginx)

C. 用于数据库连接

D. 加密流量解密后的目标地址

常识题??

remote_addr作用是代理流量转发到外部服务器

服务器的重构部分

先用navicat连接好数据库,注意要从宝塔面板中放行3306端口

连接好后导入计算机检材中的sql文件,将缺失的tpshop2.0数据库表补全

至此,数据库才完整连接

宝塔面板中将虚拟机ip与tpshop域名关联

或者,在本机的hosts文件中修改

这样就可以进入网站(前端)

发现是前端,啥也没有…

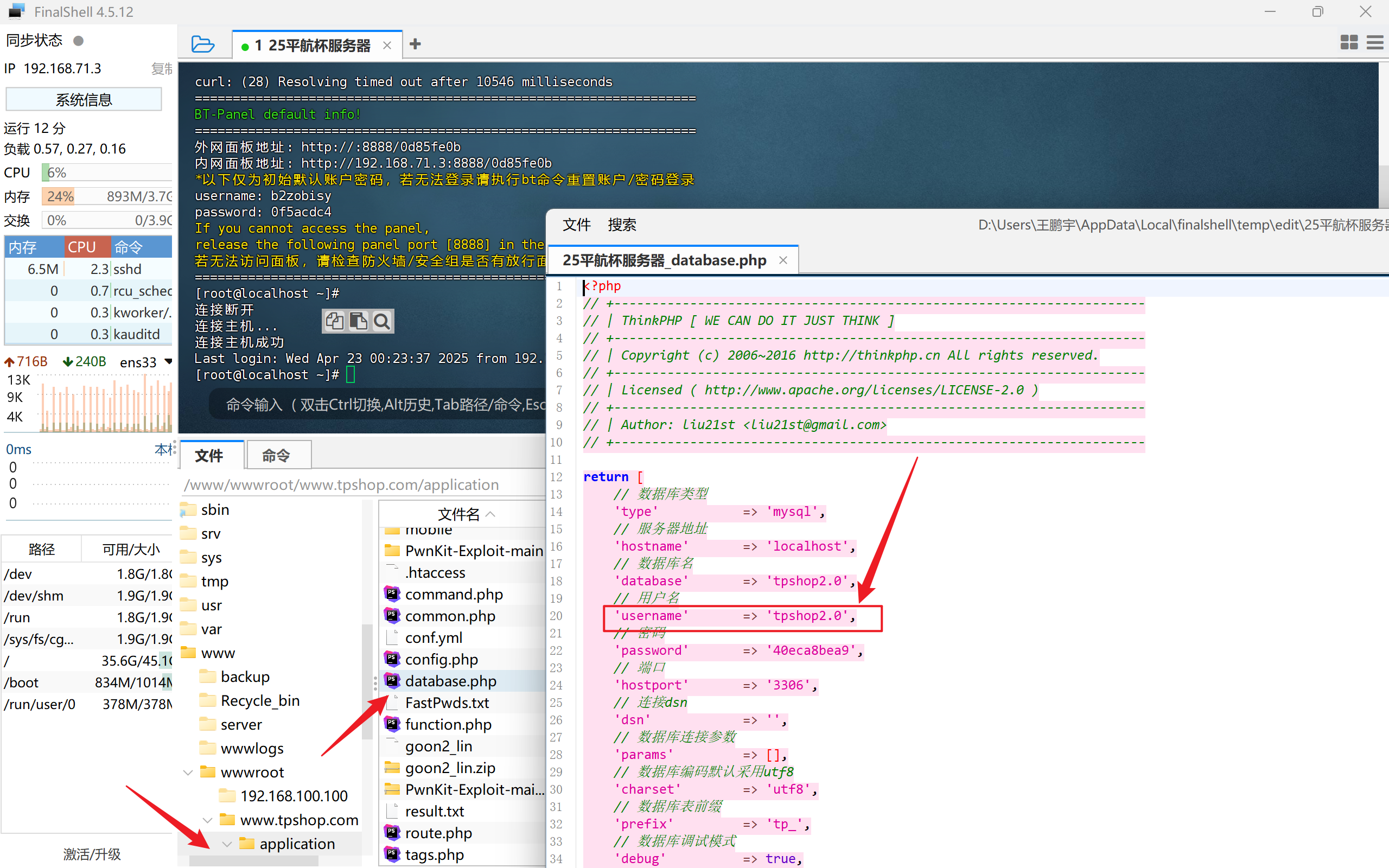

- 分析网站后台登录密码的加密逻辑,给出密码sbwyz1加密后存在数据库中的值(格式:1a2b3c4d)

分析网站日志找到后台路径

访问http://www.tpshop.com/index.php/Admin/Index/index.html成功到后台页面

这里需要注意要修改database数据库的信息,使网站后台访问的是用户名为tpshop2.0(关键!!!)

没有此步,后面登录界面会出现网络连接失败的提示

随便先试一下账号密码,发现出现“账号密码不正确”字段,正常

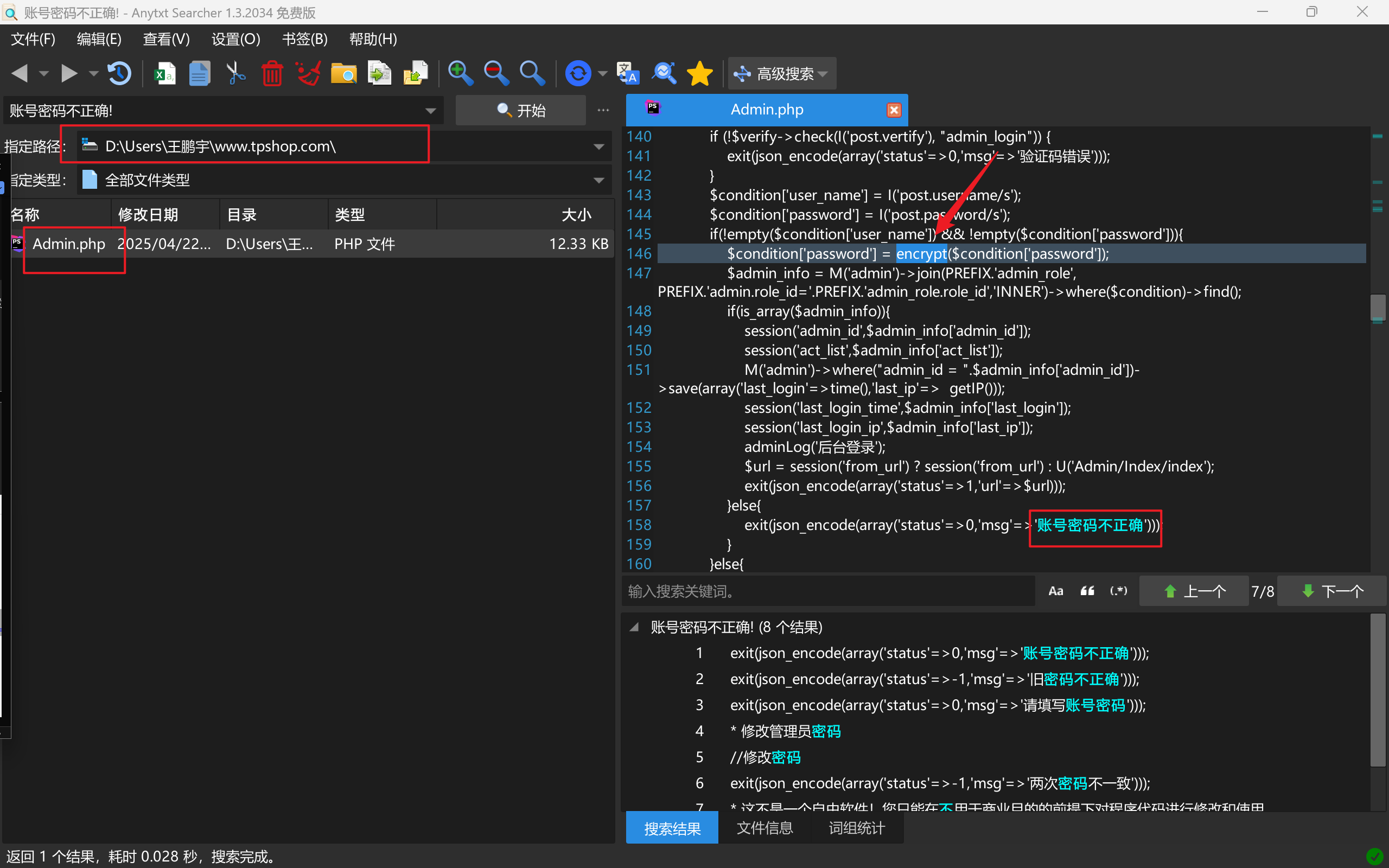

从finalshell中down下网站www.tpshop.com所有源码

在anytxt search中过滤该字段,找到admin.php源文件,发现encrypt加密函数

向上溯源过滤encrypt字段,在function.php文件中找到md5加密算法

继续向上搜索,发现TPSHOP加密串

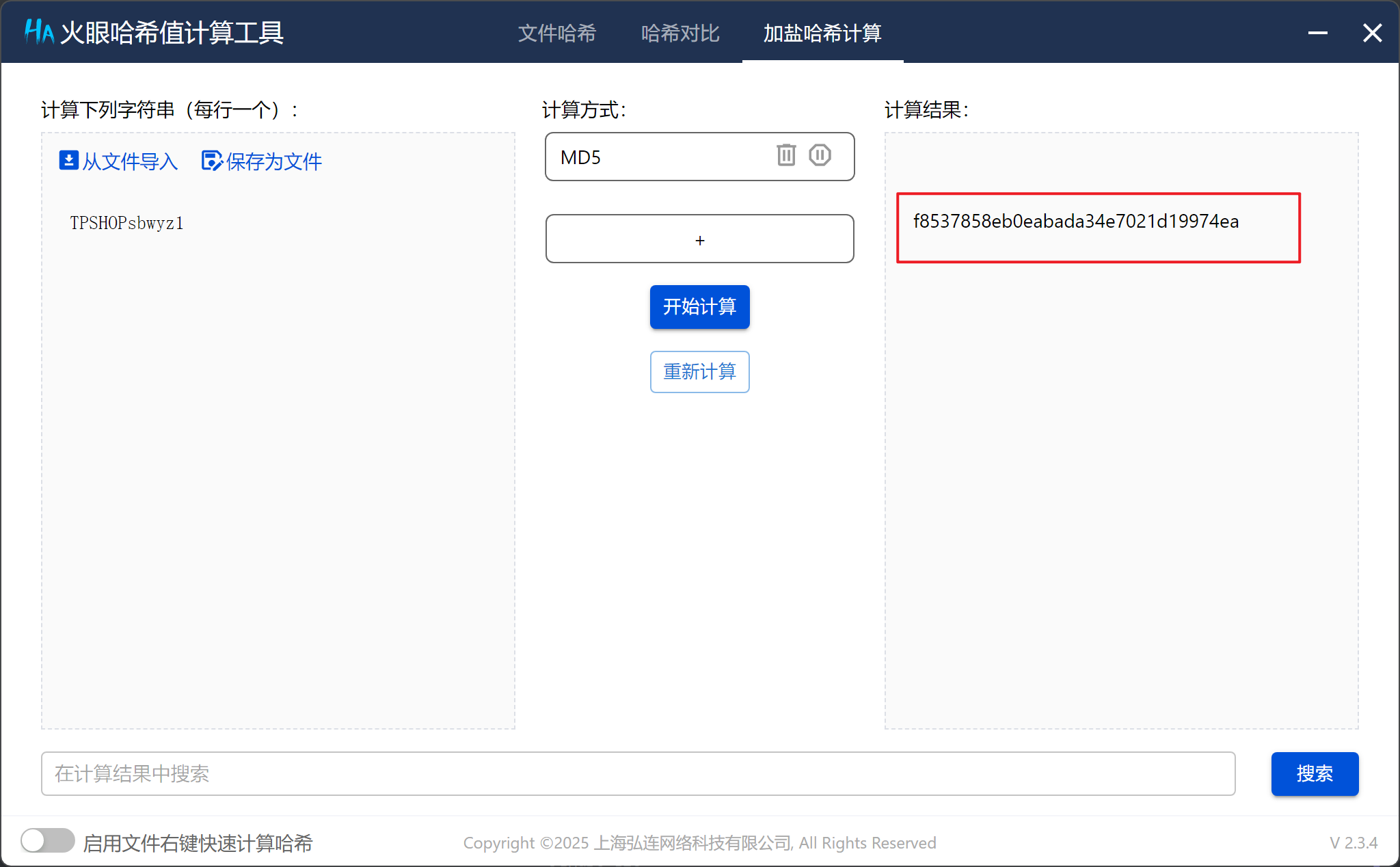

根据题目要求进行拼接,计算md5

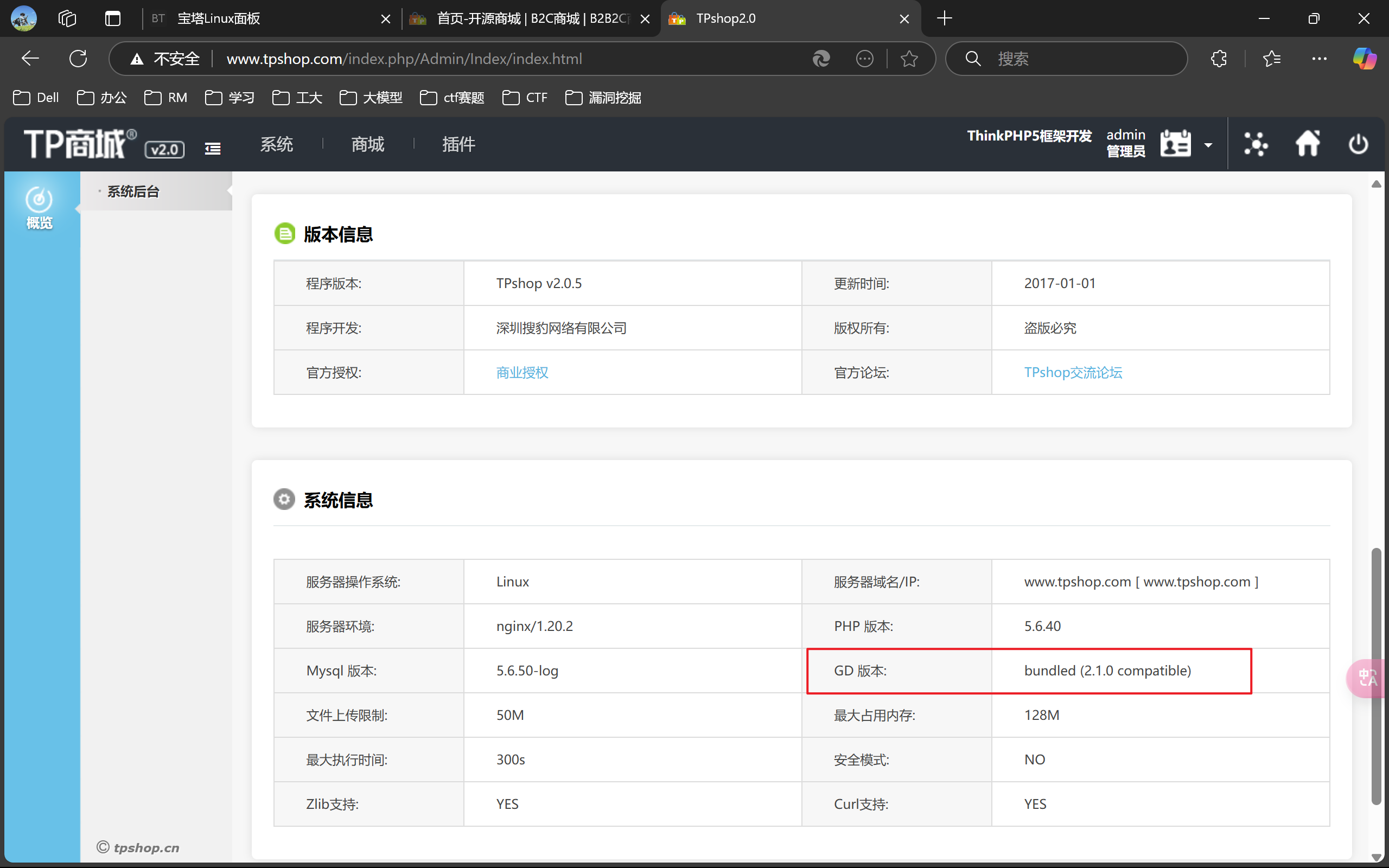

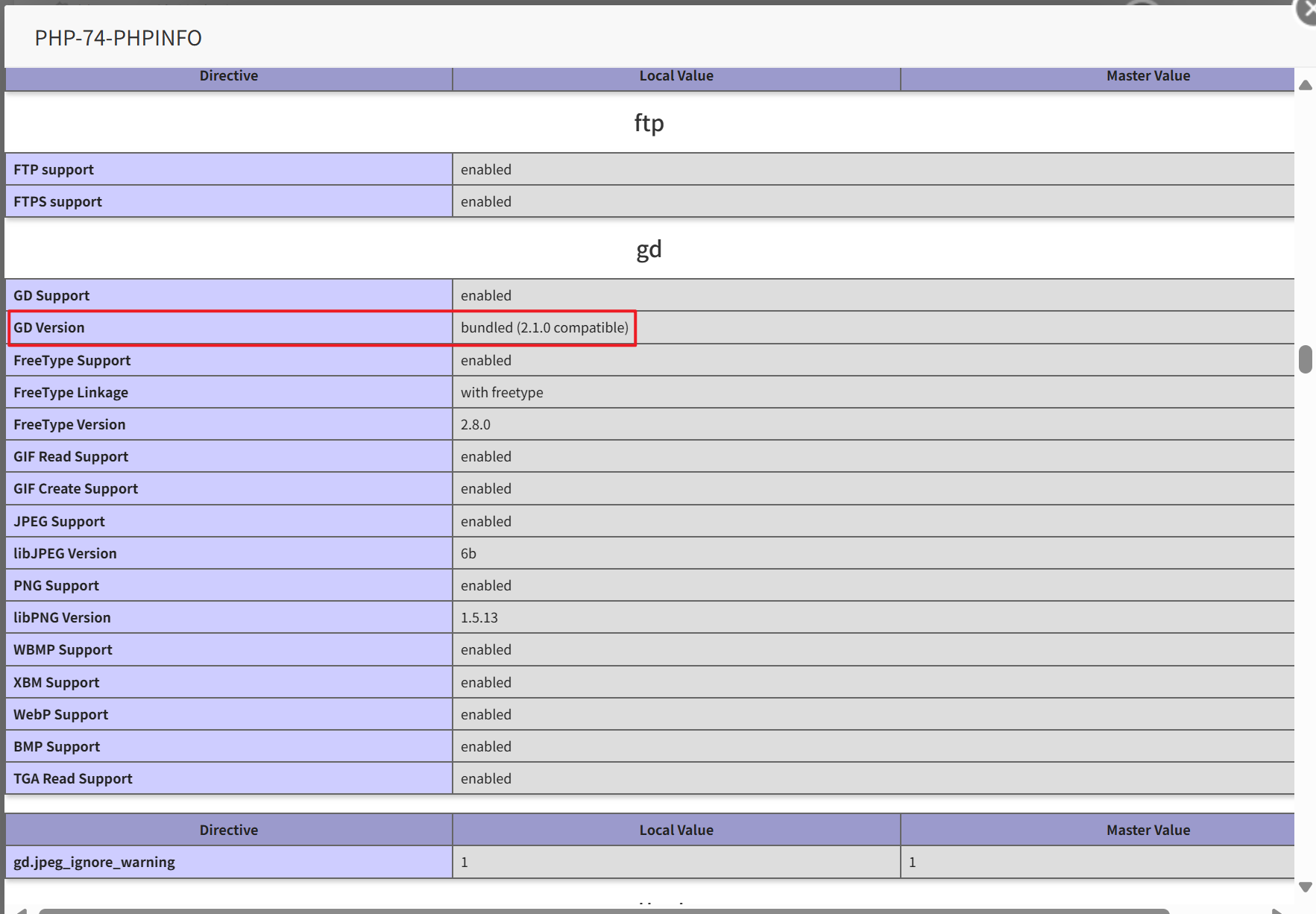

- 网站后台显示的服务器GD版本是多少(格式:1.1.1 abc)

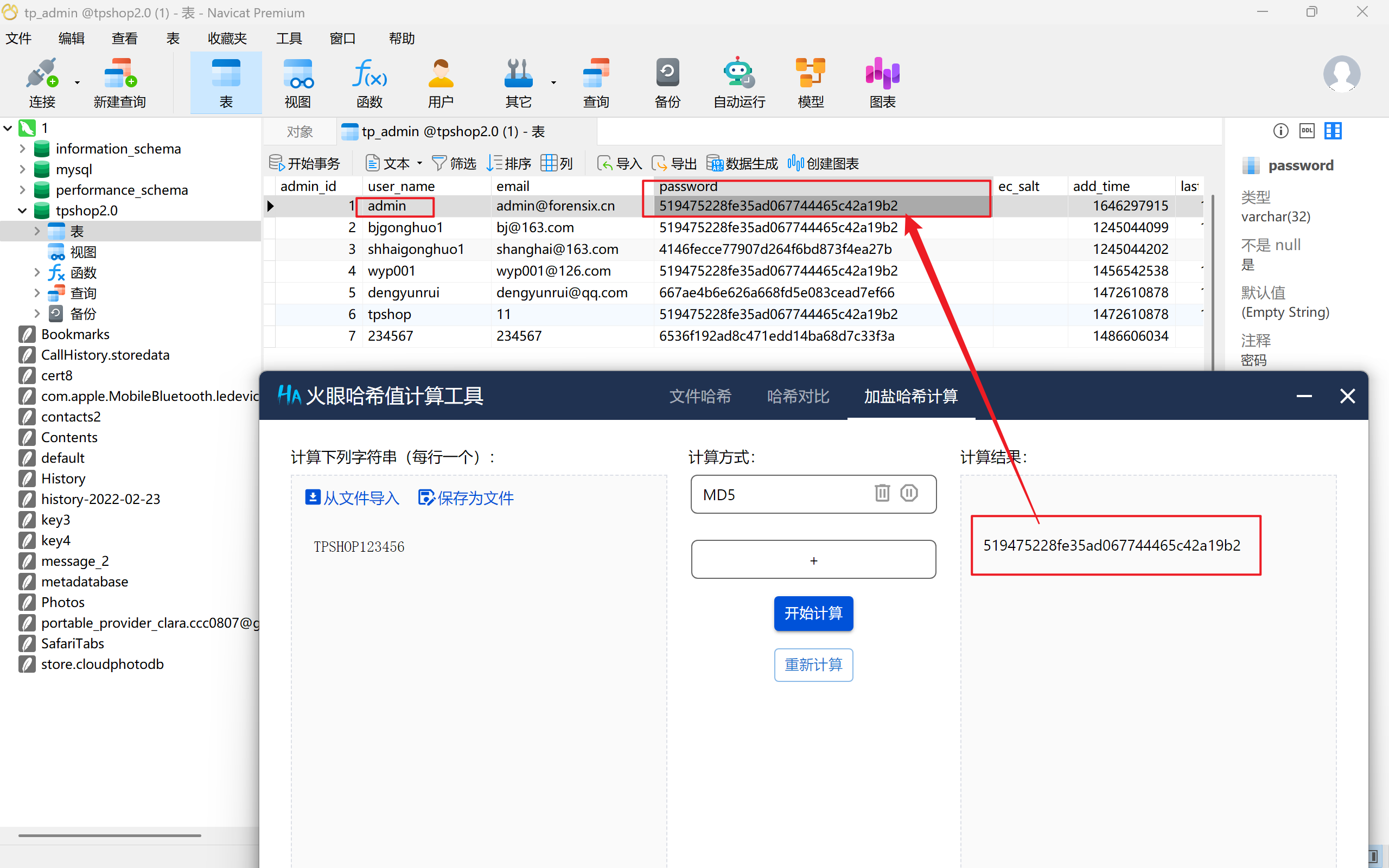

明白加密算法之后,准备通过修改数据库中的密码进入网站后台

简单一点直接用TPSHOP+123456拼接,MD5加密后传入数据库,直接改

用admin:123456成功进入网站后台

额,当时比赛没成功进入后台,直接从宝塔面板里翻的phpinfo,碰巧找到了

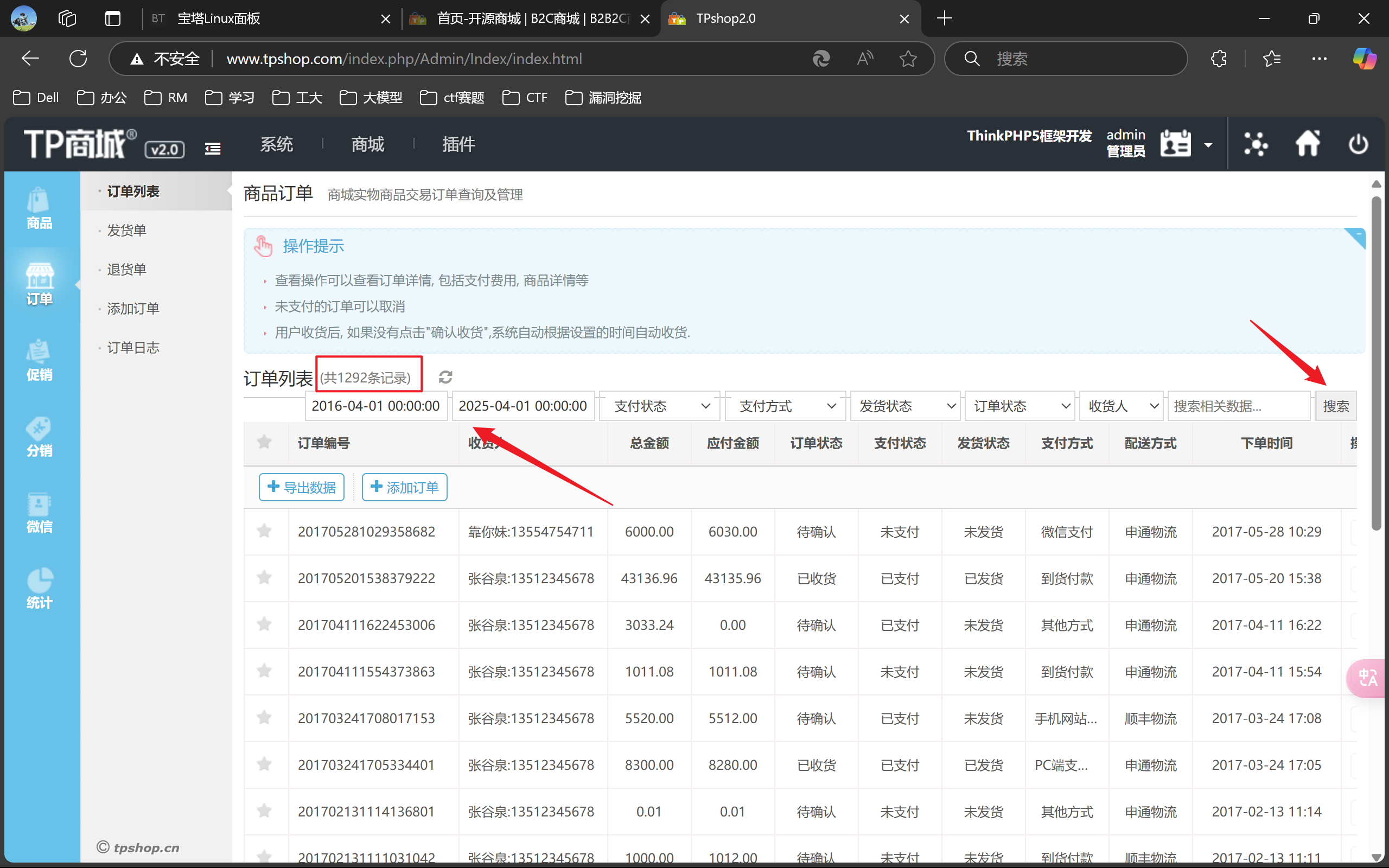

- 网站后台中2016-04-01 00:00:00到2025-04-01 00:00:00订单列表有多少条记录(格式:1)

进入后台一切问题都迎刃而解了

- 在网站购物满多少免运费(格式:1)

- 分析网站日志,成功在网站后台上传木马的攻击者IP是多少(格式:1.1.1.1)

奇怪的peiqi.php,点开一看是一句话木马

在网站的日志文件中直接过滤peiqi.php字段能找到传入该木马的攻击者IP

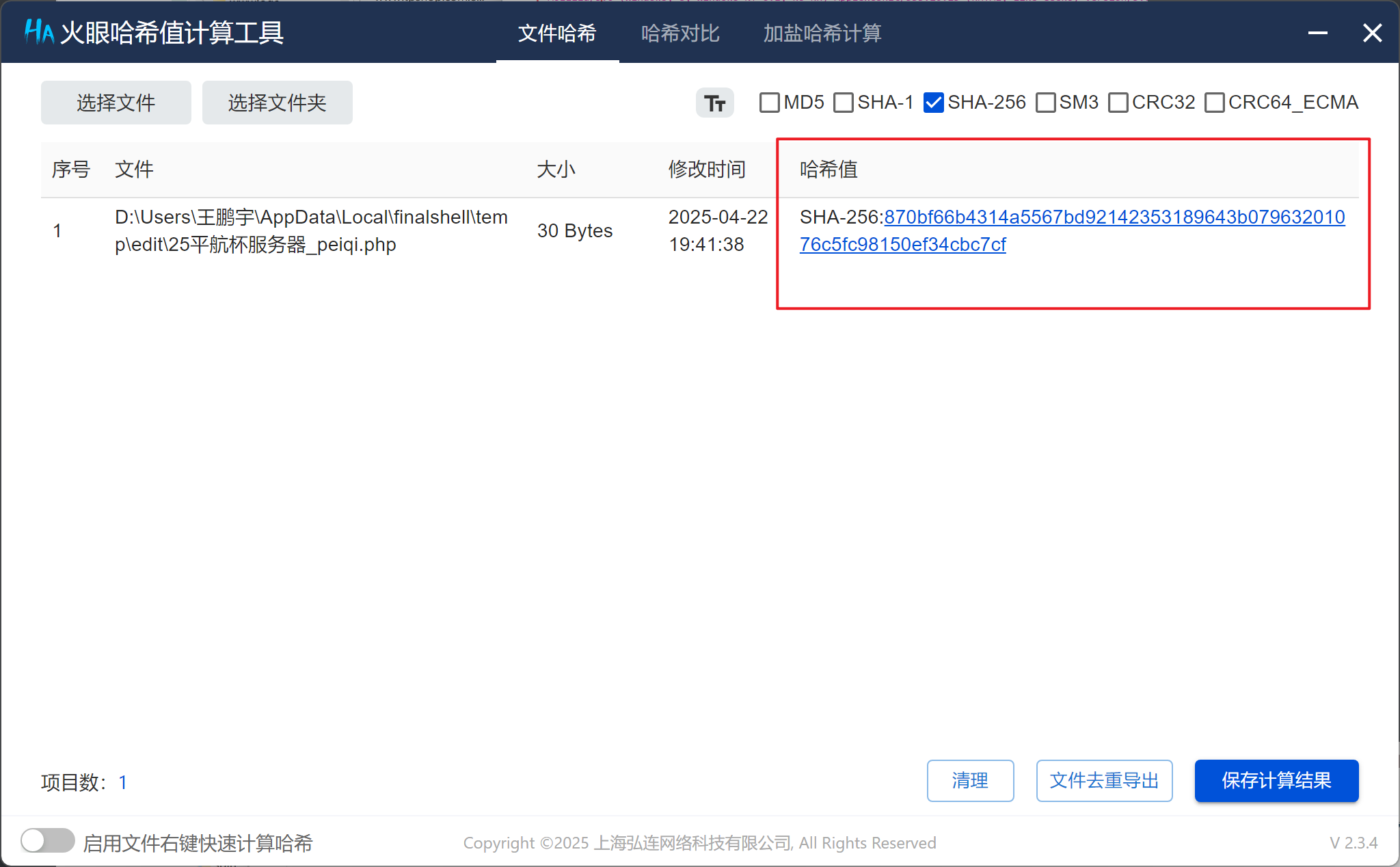

- 攻击者插入的一句话木马文件的sha256值是多少(格式:大写sha256)

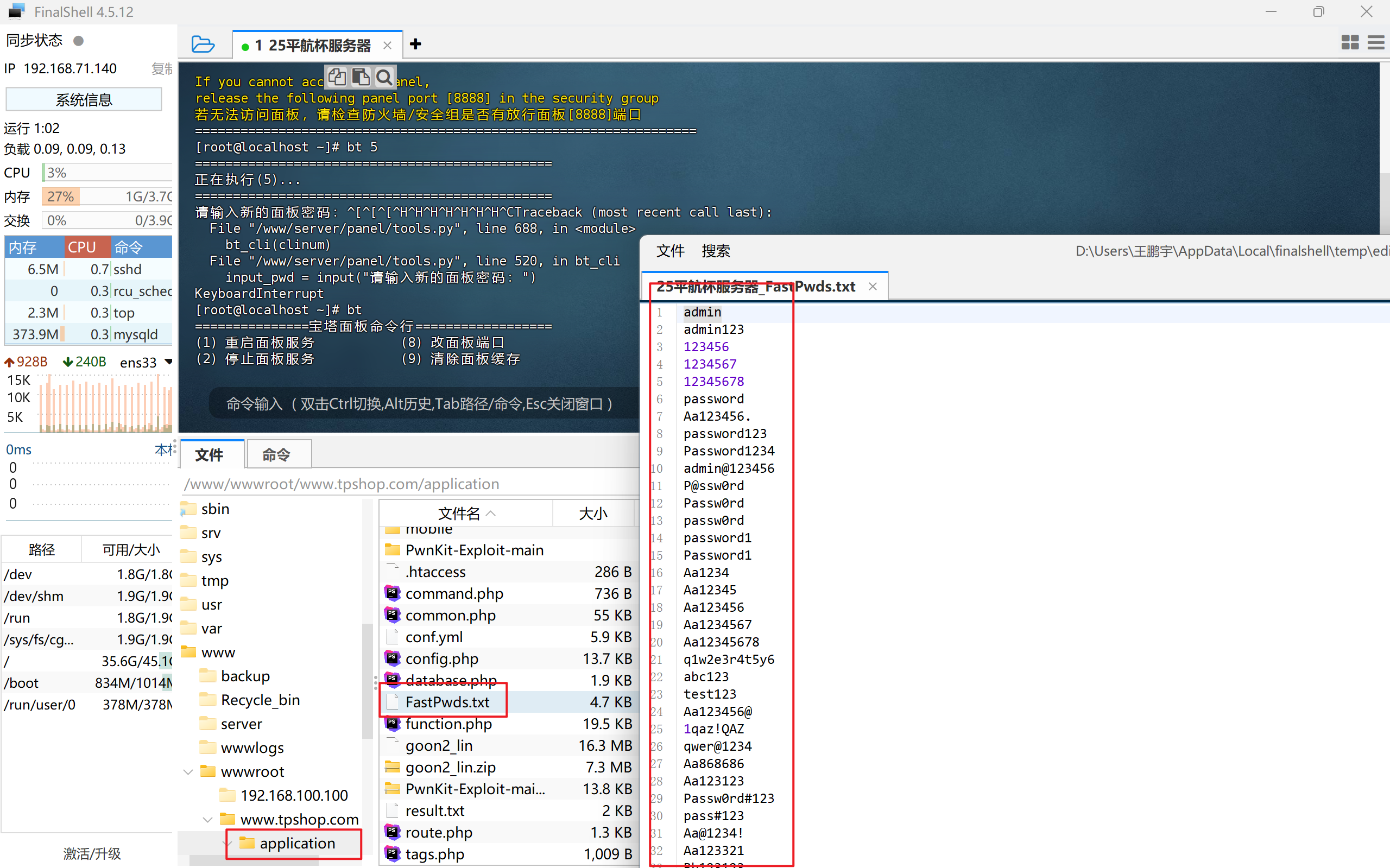

传入文件直接出

- 攻击者使用工具对内网进行扫描后,rdp扫描结果中的账号密码是什么(格式:abc:def)

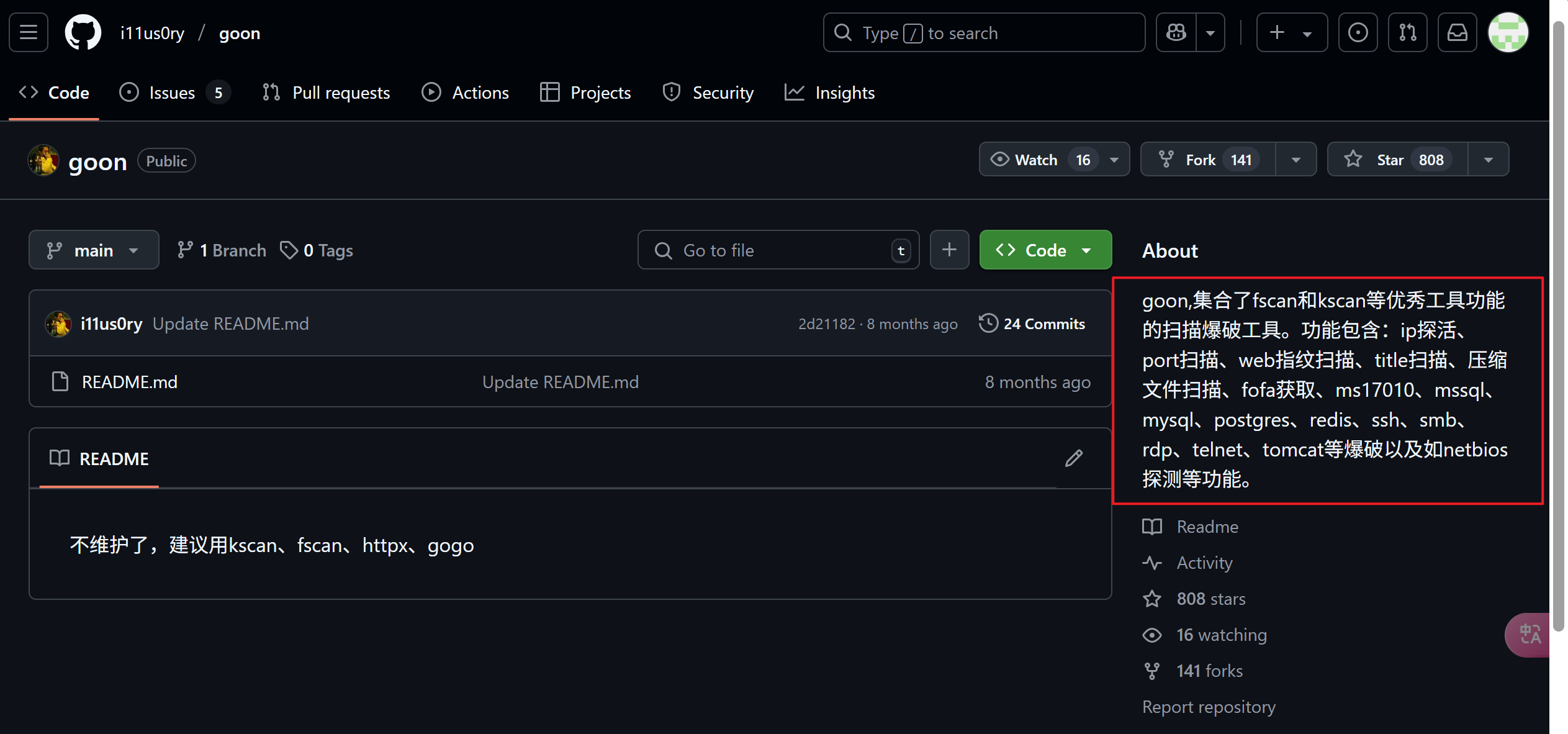

查看网站目录发现有goon这个文件

一查发现是一个扫描爆破工具,直接在其下方的result.txt就是其扫描后返回的结果

这里补充一下前面网站后台进入另一种方法,

对于每个用户,计算其注册时间(用户表中的注册时间戳)到首次下单时间(订单表中最早时间戳)的间隔,找出间隔最短的用户id。(格式:1)

统计每月订单数量,找出订单最多的月份(XXXX年XX月)

找出连续三天内下单的用户并统计总共有多少个(格式:1)

25FIC

介质

请分析检材三,请分析”电脑”检材,并回答,该电脑最后一次开机时间是?

2.请分析检材三,请分析”电脑”检材,并回答,嫌疑人的备用机号码是多少?

3.被加密了

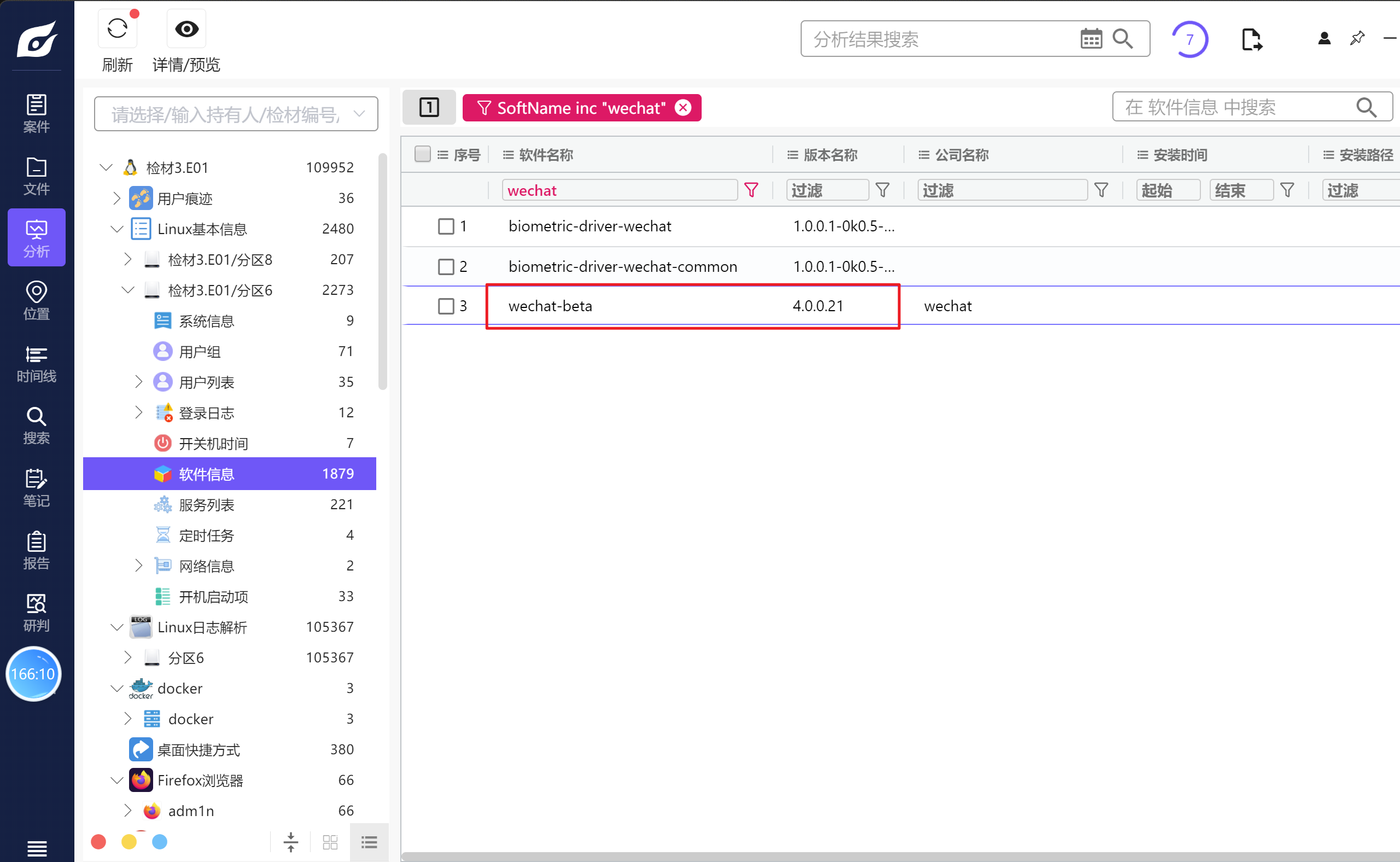

- 4.0.0.21

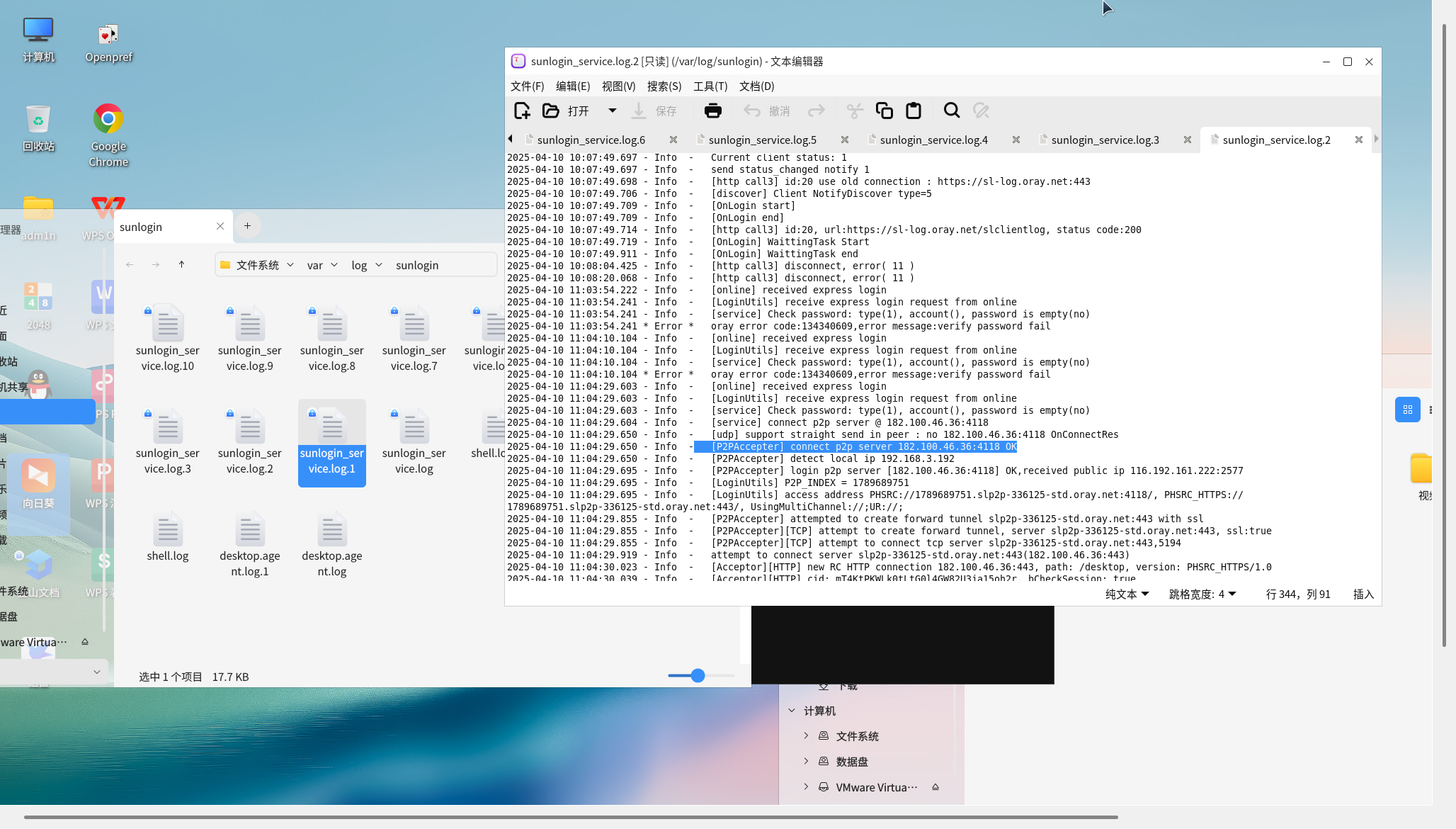

5.向日葵

6.日志文件名是sunlogin_service.log.1

- 对方的公网ip是182.100.46.36 端口号4118

- important.docx

互联网部分

上游人员陈某博客

aff01.dgy02.com

chen.foren6